20 ресурсов по информационной безопасности

Представляем вашему вниманию дайджест 20 наиболее авторитетных площадок по актуальным вопросам кибербезопасности и защите цифровых данных. Надеемся, эта подборка облегчит специалистам по ИБ поиск релевантной информации в интернете, поможет найти практические решения для конкретных проблем, быть в курсе современных трендов. Мы старались подобрать разные форматы: новостные сайты, блоги, научные журналы, клубы профессионалов, видео и подкасты на русском и английском языках.

Новости, статьи, блоги компаний

- Security Lab | http://www.securitylab.ru/

Проект компании Positive Technologies. Помимо новостей, экспертных статей, софта, форума, на сайте есть раздел, где оперативно публикуется информация об уязвимостях, а также даются конкретные рекомендации по их устранению.

- Threatpost https://threatpos

Новостной сайт об информационной безопасности от Kaspersky Lab. Авторитетный источник, на который ссылаются ведущие новостные агентства, такие как The New York Times и The Wall Street Journal.

- Anti-Malware | https://www.anti-malware.ru/

Информационно-аналитический центр, посвященный информационной безопасности. Anti-Malware проводит сравнительные тесты антивирусов, публикует аналитические статьи, эксперты принимают участие в дискуссиях на форуме.

- Geektimes | https://geektimes.ru/hub/infosecurity/

Популярный хаб сайта geektimes.ru про информационную безопасность. Десятки тысяч просмотров статей, публикации о новинках индустрии и активное обсуждение в комментариях.

- CNEWS http://safe.cnews.ru/

Раздел новостного издания о высоких технологиях CNEWS, посвященный информационной безопасности. Публикуются новости и экспертные статьи.

Личные блоги специалистов

- Блог Алексея Лукацкого http://lukatsky.blogspot.it/

Алексей Лукацкий – признанный эксперт в области информационной безопасности, обладатель множества наград, автор статей, книг, курсов, участвует в экспертизе нормативно-правовых актов в сфере ИБ и защиты персональных данных.

- Блог Евгения Царева https://www.tsarev.biz/

Блог участника судебных процессов в качестве эксперта по вопросам кибербезопасности и защиты информации. Публикуются еженедельные обзоры всего самого интересного в мире кибербезопасности, новости об изменениях в нормативно-правовых актах.

- Персональный сайт Алексея Комарова | https://zlonov.ru/

Сайт эксперта в области информационной безопасности, информационных технологий, информационной безопасности автоматизированных промышленных систем управления технологическим процессом.

Электронные журналы

- Научный журнал «Вопросы кибербезопасности» http://cyberrus.com/

Печатаются статьи российских и иностранных ученых по кибербезопасности, безопасности приложений, технической защите информации, аудиту безопасности систем и программного кода, тестированию, анализу защищенности и оценке соответствия ПО требованиям безопасности информации.

- Журнал “Information Security” http://www.itsec.ru/articles2/allpubliks

В журнале публикуются технические обозрения, тесты новых продуктов, а также описания комплексных интегрированных решений, внедренных на российских предприятиях и в государственных органах.

Клубы, ассоциации, порталы

- Клуб информационной безопасности http://wiki.informationsecurity.club/doku.php/main

Клуб информационной безопасности — некоммерческая организация, развивающая ИБ и решающая задачи в этой сфере. На сайте есть «База знаний», где можно найти нормативные документы, программное обеспечение, книги, ссылки на интересные ресурсы.

- ISO27000.RU http://www.iso27000.ru/

Интернет-портал ISO27000.RU – это площадка для общения специалистов по ИБ. Есть тематический каталог ссылок на ресурсы по информационной безопасности и защите информации.

- Ассоциация по вопросам защиты информации BISA http://bis-expert.ru/

Сообщество, созданное под эгидой Ассоциации Business Information Security (BISA), выпускает свой журнал, проводит вебинары, а также является организатором мероприятий.

You-tube каналы

- Видеоканал компании CISCO https://www.youtube.com/playlist?list=PLEnXkMoWGlq2ZroboDpbUjwrqB3wIcMYC

Публикуются как видео для обычных пользователей, так и видео для профессионалов с разбором конкретных кейсов.

- Канал интернет-телекомпании BIS TV |https://www.youtube.com/channel/UCinmAF3guG-A5u81cWiVrRg

Канал интернет-телекомпании BIS TV специализируется на информационной безопасности банков, кредитных организаций и платёжных систем.

Зарубежные сайты об ИБ и кибербезопасности

- Dark Reading http://www.darkreading.com/

Сообщество профессионалов, где обсуждаются кибер-угрозы, уязвимости и методы защиты от атак, а также ключевые технологии и методы, которые могут помочь защитить данные в будущем.

- Security Weekly https://securityweekly.com/

Самое актуальное в формате подкастов, видео, live-трансляций. Еженедельные шоу от Security weekly – это интервью с профессионалами, обсуждение последних событий в области информационной безопасности.

- Naked Security https://nakedsecurity.sophos.com/

Авторитетный новостной сайт компании Sophos, цитируемый крупными изданиями. Освещается широкий круг вопросов: последние события в мире информационной безопасности, новые угрозы, обзор самых важных новостей недели.

- (IN) SECURE Magazine https://www.helpnetsecurity.com/insecuremag/issue-53-march-2017/

(IN) SECURE Magazine выпускается с 2005 года и публикуется ежеквартально. Фокусируются на новых тенденциях, инсайтах, исследованиях и мнениях. В специальных ежегодных выпусках журнала освещаются такие крупные события RSA Conference и Infosecurity Europe.

- Security Bloggers Network | http://securitybloggersnetwork.com/

Это около 300 блогов и подкастов об информационной безопасности. Отличительная черта – более технический, практический подход к освещению актуальных вопросов ИБ и кибербезопасности.

Материал оказался полезным? Поделитесь с друзьями:

Основные угрозы безопасности сайта / Хабр

Безопасность веб-приложений — один из наиболее острых вопросов в контексте информационной безопасности. Как правило большинство веб-сайтов, доступных в Интернете, имеют различного рода уязвимости и постоянно подвергаются атакам. В статье будут рассмотрены основные угрозы информационной безопасности веб-приложений.

Угрозы информационной безопасности

Основные типы угроз информационной безопасности веб-приложения:

- Угрозы конфиденциальности – несанкционированный доступ к данным.

- Угрозы целостности – несанкционированное искажение или уничтожение данных.

- Угрозы доступности – ограничение или блокирование доступа к данным.

Основным источником угроз информационной безопасности веб-приложения являются внешние нарушители. Внешний нарушитель – лицо, мотивированное, как правило, коммерческим интересом, имеющее возможность доступа к сайту компании, не обладающий знаниями об исследуемой информационной системе, имеющий высокую квалификацию в вопросах обеспечения сетевой безопасности и большой опыт в реализации сетевых атак на различные типы информационных систем.

Говоря простыми словами — основная угроза безопасности сайта — хакерская атака. Она может иметь конечную цель, быть т.н. целевой атакой, либо атака носит бессистемный характер, по принципу — атакую все подряд, что-нибудь да сломается.

В первом случае злоумышленник может выявлять максимально возможное количество векторов атаки для составления и реализации потенциально успешных сценариев взлома, во втором же объекты атакуются массово, обычно использую несколько поверхностных уязвимостей.

Виды угроз

Угрозы безопасности связаны с несколькими факторами: в первую очередь это уязвимости веб-приложений или их компонентов. Во вторую — с используемыми механизмами проверки идентификации. В третью очередь угрозы безопасности относятся к атакам на самих пользователей, клиент-сайд атаки. Четвертый вид угроз — утечка или разглашение критичной информации. Пятый вид угроз — логические атаки.

Уязвимости веб-приложений, как правило, приводят к выполнению кода на удаленном сервере. Все серверы используют данные, переданные пользователем при обработке запросов. Часто эти данные используются при составлении команд, применяемых для генерации динамического содержимого. Если при разработке не учитываются требования безопасности, злоумышленник получает возможность модифицировать исполняемые команды. К такого рода уязвимостям относятся, например, SQL-injection.

Атаки, направленные на используемые веб-приложением методы проверки идентификатора пользователя, службы или приложения, либо направленные на методы, которые используются веб-сервером для определения того, имеет ли пользователь, служба или приложение необходимые для совершения действия разрешения. К такого рода атакам относятся — bruteforce, обход авторизации, небезопасное восстановление паролей, предсказуемое значение сессии или ее фиксация.

Во время посещения сайта, между пользователем и севером устанавливаются доверительные отношения, как в технологическом, так и в психологическом аспектах. Пользователь ожидает, что сайт предоставит ему легитимное содержимое. Кроме того, пользователь не ожидает атак со стороны сайта. Эксплуатируя это доверие, злоумышленник может использовать различные методы для проведения атак на клиентов сервера. Такого рода атаки могут быть задействованы как в сложных сценариях атаки (watering hole, drive by), так и в более привычных — клиент-сайд атаках, например XSS.

К разглашению информации относится как информация непосредственно о веб-приложении, его компонентах, платформе и составляющих, так и утечка чувствительной информации с сайта, из-за ее ненадлежащей защиты. Подразумевается раскрытие информации лицам, доступ к которым им запрещен, либо раскрытие информации в результате неверной настройки веб-приложения или веб-сервера.

Логические атаки направлены на эксплуатацию функций приложения или логики его функционирования. Логика приложения представляет собой ожидаемый процесс функционирования программы при выполнении определенных действий. В качестве примеров можно привести восстановление паролей, регистрацию учетных записей,, аукционные торги, транзакции в системах электронной коммерции. Приложение может требовать от пользователя корректного выполнения нескольких последовательных действий для выполнения определенной задачи. Злоумышленник может обойти или использовать эти механизмы в своих целях. К такого рода атакам относятся и атаки класса отказ в обслуживании, DoS.

Виды атак на веб-приложения

Целевые атаки — это атаки, специально нацеленные на один сайт или их группу, объединенную одним признаком (сайты одной компании, либо сайты, относящиеся к определённой сфере деятельности, либо объединенные рядом признаков). Опасность таких атак заключается именно в «заказном» характере. Исполнителями таких атак становятся, как правило, злоумышленники, обладающие высокой квалификацией в области безопасности веб-приложений.

Целью таких атак обычно является получение конфиденциальной информации, которая может быть использована недобросовестными конкурентами или преступниками для получения прибыли.

Нецелевые атаки — это атаки, которые проводится фактически “на удачу”, а ее жертвами становятся случайные веб-сайты независимо от популярности, размера бизнеса, географии или отрасли. Нецелевая атака на сайт – это попытка получения несанкционированного доступа к веб-ресурсу, при которой злоумышленник не ставит целью взломать конкретный сайт, а атакует сразу сотни или тысячи ресурсов, отобранных по какому-то критерию. Например, сайты, работающие на определенной версии системы управления сайтом. Такого рода атаки бьют по «площадям», стараясь охватить максимальное количество сайтов при минимуме затрат.

При удачной попытке атаке злоумышленник старается извлечь из этого пользу: закрепиться на сайте, загрузив хакерский скрипт (бэкдор, веб-шелл), добавить еще одного администратора, внедрить вредоносный код или получить необходимую информацию из базы данных.

Целевые атаки — проводятся скрытно, как правило достигают своей цели. Нецелевые атаки довольно «шумные» и зачастую не достигают поставленных целей, но, тем не менее, могут доставить множество проблем владельцу веб-ресурса.

Чем это грозит?

В первую очередь это несет угрозу работоспособности сайта. Во вторую, но не менее важную, — сохранность пользовательских данных. Из этих причин вытекает логичное следствие — финансовые и репутационные потери компании.

Хакеры используют ваш сайт для атак на другие ресурсы, в качестве опорного плацдарма, для рассылки спама или проведения DoS атак. Ваш сайт блокируют поисковики и браузеры, вы теряете пользователей.

Атака на веб-сайт в корпоративной среде может является т.н. точкой входа в корпоративную сеть компании.

Атаки на системы электронной коммерции могут быть использованы для совершения мошеннических действий, похищения клиентских баз и т.д.

Также, все эти атаки могут быть нацелены на дальнейшее «заражение» пользователей сайта, например с помощью т.н. эксплоит-паков — средств эксплуатации уязвимостей браузеров и их компонентов, в том числе и с применением социотехнических векторов атаки.

Природа атак

Распространение атак на веб-приложения связаны с двумя основными факторами: халатное отношение к безопасности сайта и низкий порог входа потенциальных злоумышленников.

В большинстве случаев на сайтах не используются специальные средства обнаружения, мониторинга и защиты, а также нет ответственного персонала и осведомленности об угрозах безопасности сайта. Качеству кода и безопасной настройке веб-приложения (и веб-сервера) уделяется мало внимания.

Распространение утилит и сканеров безопасности веб-приложений обуславливает низкий порог вхождения потенциальных злоумышленников. А многочисленные коммюнити и «околохакерские» форумы способствуют распространению техник атак среди всех желающих. Также этому способствует широкая и довольно оперативная огласка об обнаружении новых уязвимостей или технических аспектах атак.

Предотвращение угроз

Необходимо не забывать о соблюдении базовых мер безопасности при разработке и поддержке работы сайта: обновлять CMS и ее компоненты; регулярно менять пароли; отказаться от использования устаревших протоколов; настроить и использовать HTTPS/HSTS.

Используйте WAF для своевременного обнаружения и блокирования различных веб-атак. Это позволит быть спокойным за защищенность веб-приложений от хакерских атак и их последствий.

12 сервисов для проверки безопасности сайта

7 412

Вам кажется, что ваш сайт взломан? В этой статье я собрала 12 полезных инструментов для проверки безопасности сайта, наличия уязвимостей и попыток взлома.

Лучшие сканеры для проверки безопасности сайта

Эти инструменты сканируют сайт и показывают левый код, чужие ссылки, подозрительные переадресации. А также тестируют базу данных WordPress, учетные записи пользователей, настройки WordPress и плагины.

В общем, давайте смотреть сервисы.

Sucuri SiteCheck

SiteCheck — это онлайн-инструмент от Sucuri, лучшего брандмауэра WordPress. Он делает тщательную проверку сайта: ищет плохой код, спам и другие нарушения.

IsItWP Security Scanner

IsItWP Security Scanner сканирует сайт и выявляет вредоносные программы и прочие уязвимости.

А также прогоняет сайт через Google Safe Browsing для проверки чистоты вашего домена.

Google Safe Browsing

Google Safe Browsing позволяет вам увидеть, является ли URL-адрес опасным. Google отслеживает миллиарды URL-адресов и, если он подозревает, что сайт распространяет вредоносное ПО, отмечает его как небезопасный для посещения ресурс.

Если вы работаете с Google Search Console, вас предупредят, когда ваш сайт будет помечен как небезопасный. А дальше вам дадут подробные инструкции о том, как удалить предупреждение.

WPScans

Еще один инструмент для проверки безопасности сайта — WPScans. С помощью него вы сможете отследить все уязвимости, подозрительный код. Он покажет версию WordPress, установленные на сайт плагины и файл robots.txt.

Результаты выводятся списком и с объяснениями всех элементов.

WordPress Security Scan

WordPress Security Scan сканирует версию WordPress, установленные плагины и тему, имена пользователей и пр. А также делает проверку на внесение сайта в blacklist через Google Safe Browsing.

Этот сервис дает большой отчет и кратко объясняет каждый пункт.

wprecon

Wprecon — еще один базовый инструмент сканирования уязвимостей сайта. Он проверяет версию WordPress, индексирование каталогов, исходящие ссылки, iframes и JavaScripts. Результат выводится в форме отчета и с подробными разъяснениями.

Quttera

Quttera — удобный инструмент, который делает подробное тестирование сайта на наличие левых файлов, кода, фреймов, редиректов и ссылок. И, конечно, прогоняет сайт через Google Safe Browsing, Malware Domain List, PhishTank и пр.

Вы получаете большой отчет, информация в котором поделена на разделы.

Web Inspector

Web Inspector — это онлайн-сканер для проверки безопасности сайта WordPress. Он сканирует сайт через Google Safe Browsing и Comodo, а потом проверяет, есть ли вредоносный код, бэкдоры, вирусы, подозрительные скрипты и файлы.

WordPress Vulnerability Scanner

WordPress Vulnerability Scanner проверяет версию WordPress, установленные плагины и тему, а также указывает, есть ли на сайте плагины, которые известны благодаря наличию вредоносного кода.

Сервис предлагает и другие полезные инструменты для тех, кто занимается разработкой сайтов на профессиональном уровне.

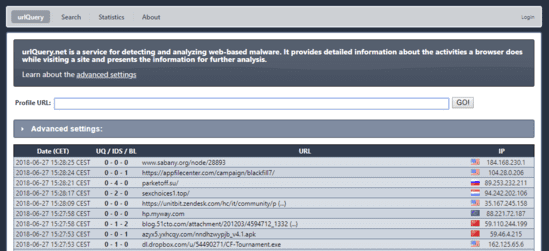

urlquery URL Scanner

Стандартная схема, которую используют хакеры и вредоносные ПО — редирект ваших незарегистрированных пользователей на спам-сайт.

urlquery URL-сканер сканирует ваш адрес и определяет, есть ли редирект или нет.

VirusTotal

VirusTotal — еще один способ быстрой проверки URL-адреса сайта. Он проверяет адрес через десятки баз данных вредоносных программ и предоставляет полный отчет.

Он также укажет, есть ли перенаправления или подозрительный код в хедере вашего сайта.

Norton Safe Web

Norton Safe Web — заключительный сервис нашего списка. Он использует современные технологии Symantec и ищет распространенные вредоносные программы, фишинг и спам.

Если ваш сайт небезопасен, он отобразит обнаруженные ошибки.

Я надеюсь, статья была для вас полезной.

Выбирайте сервис и проверяйте ваш сайт:)

Вам может понравиться:

Плагины тоже нужно проверять! Чек-лист для проверки безопасности плагинов.

Наша подборка лучших бесплатных тем для сайта WordPress.

А также 11 лучших сервисов для аналитики сайта.

Подробное руководство о том, как сделать сайт на WordPress.

И все о SEO оптимизации сайта на WordPress.

Если у вас есть вопросы, пишите в комментариях.

И подписывайтесь на нас в Facebook, Instagram и Twitter.

Безопасность сайта. Проблема и решение.

Безопасность сайта складывается из трех вещей:- безопасности программной части (CMS, скриптов)

- безопасности сервера (хостинга)

- осведомленности и аккуратности администратора сайта или тех, кто работает с сайтом как администратор

Надежность программной части

Программная часть — это система управления сайтом (Joomla, WordPress, Bitrix и др) или скрипты, на которых работает сайт. Надежность программной части подразумевает отсутствие уязвимостей («дыр»), позволяющих злоумышленнику получить доступ к базе данных, файловой системе или панели администратора сайта.

Чтобы в программной части не было уязвимостей, разработчики должны разрабатывать скрипты с оглядкой на безопасность, что выполняется не всегда. Правда жизни такова, что практически в каждой CMS или в скрипте существуют уязвимости. Часть из них опубликована в открытом доступе (публичные уязвимости), другая не доступна широкой аудитории и используется злоумышленниками для целевых атак на сайты. Для того чтобы программная часть сайта была надежна и неприступна, нужно уделять внимание проблеме безопасности.

Если сайта работает на одной из популярных систем управления сайтом, нужно следить за обновлениями и патчами, и своевременно обновлять CMS до самой последней доступной версии.

Если сайт работает на скриптах собственной разработки, нужно выполнить сканирование сайта доступными средствами поиска уязвимостей (XSpider’ом, Acunetix Web Vulnerability Scanner’ом, утилитами для поиска SQL иньекций, XSS, RFI и другими), проверить исходный код сайта средствами статического анализа исходного кода (RIPS) и, если обнаружатся уязвимости, исправить их. Кроме регулярных обновлений скриптов и CMS есть еще один важный момент, усиливающий безопасность и надежность скриптов — это правильная конфигурация сайта. Необходимо:

- грамотно прописать права на файлы и директории

- закрыть доступы к внутренностям сайта (каталогам с резервными копиями, конфигурационным файлам и пр)

- запретить выполнение скриптов в директориях загрузки

- поставить дополнительную защиту на вход в панель администратора

- и др.

Данные меры позволяют значительно снизить вероятность взлома сайт, даже при наличие уязвимостей в программной части.

Безопасность сервера (хостинга)

Вторым важным моментом, влияющим на безопасность сайта в целом, является хостинг, на котором размещается сайт. Хостинг может быть shared («общий») или dedicated («выделенный»).

Для shared-хостингов ответственность за безопасную настройку сервера лежит на администраторе хостинг-компании. Для dedicated-сервера (VDS/VPS/DDS) эта ответственность лежит на владельце сервера.

Как в случае shared-хостинга, так и в случае dedicated-сервера конфигурация должна обеспечивать минимальную свободу действий, не нарушающих работоспособность сайта. То есть на сервере должны быть разрешены только самые необходимые функции, а все остальное — запрещено. Например, если сайт не выполняет внешних подключений к другим серверам, должны быть отключены опции внешних соединений. Если сайт не использует системные вызовы (system, shell_exec, и др), эти функции необходимо отключить. Кроме того, должна быть ограничена область видимости файловой системы из скриптов и многое другое. Обо всем этом должен позаботиться системный администратор сервера.

Как известно, на одном сервере shared-хостинга размещаются сотни сайтов, и каждому сайту требуются свои функции. Поэтому хостинг-компании максимально лояльно подходят к вопросам настроек сервера, разрешая практически все. Естественно, это сказывается на общем уровне безопасности всех сайтов, размещенных на их серверах. Поэтому владельцу сайтов нужно тщательно подходить к вопросу выбора хостинга: выбирать нужно тот, который позволяет производить настройку веб-сервера и php персонально для эккаунта, а не использовать установки по-умолчанию.

Настройку dedicated-сервера должен проводить опытный системный администратор, который изолирует сайт от остальной части системы, максимально ограничит свободу скриптов и область их видимости, а также организует механизмы контроля целостности файловой системы, систему резервного копирования и логгирования.

Осведомленности и аккуратности администратора сайта

Владельцы сайта, обычно, уделяют мало внимания вопросам безопасности, предполагая, что программная часть безупречна, настройки сервера надежны и безопасны. Хотя собственная беспечность наиболее часто является причиной взлома сайтов и заражения вирусами.

Ниже приведен чеклист, который должен постоянно держать в голове администратор (владелец) сайта:

- Компьютер, с которого выполняется работа с сайтом, должен быть защищен коммерческим антивирусным программным обеспечением и регулярно им проверяться. Если с сайтом работает несколько человек, данное требование применяется к каждому.

- Пароли от ftp/ssh/панели администратора нужно менять регулярно, хотя бы раз в месяц

- Не хранить пароли в программах (ftp-клиентах, браузере, электронной почте)

- Ставить сложные пароли вида «Xhsdf3@4%4»

- Работать по безопасному протоколу SFTP или SCP

Итог

Чтобы сайт был защищен от вирусов и хакеров, нужно достаточно много внимания уделять проблеме безопасности: поддерживать программное обеспечение в актуальном состоянии, правильно настраивать хостинг и следить за доступами к сайту. Если хотя бы один из трех элементов будет слабым звеном, сайт останется уязвимым.

—

По вопросам защиты сайта вы всегда можете обратиться к специалистам.

Обсуждаем и комментируем

Антитеррористическая защищенность объектов, категорирование — Разработка документов по безопасности ⭐РосБезопасность

Компания «РосБезопасность» основана в 2013 году. Все сотрудники, принимающие участие в ее создании, работают до сих пор. Основными направлениями деятельности компании являются разработка и согласование документации по: антитеррористической защищенности объектов (территорий), транспортной безопасности и антитеррористической защищенности объектов транспортной инфраструктуры и транспортных средств (ОТИ и ТС), безопасности и антитеррористической защищенности объектов топливно-энергетического комплекса (ТЭК). Большая часть сотрудников ранее занимали различные профильные должности в государственных организациях.

С самого начала основным приоритетом для нас является качественное и оперативное выполнение поставленных задач. Именно поэтому более 50% наших клиентов – это организации, которые сотрудничали с нами ранее, либо компании, которые обращаются по рекомендации наших Клиентов.

Специалисты нашей компании разрабатывали и согласовывали:

— Паспорта безопасности для Московского монетного двора, Большого театра, стадионов «Лужники» и «Динамо», парка «Зарядье» и десятков других международно известных объектов Москвы и Московской области.

— Паспорта безопасности объектов топливно-энергетического комплекса компаний МОЭК, Мосгаз, Мосэнерго и многих других субъектов ТЭК России.

Специалисты компании РосБезопасность на протяжении долгого времени успешно выполняют работы по проведению оценки уязвимости (дополнительной оценки уязвимости) и разработке планов обеспечения транспортной безопасности с последующим их утверждением в компетентных органах для объектов транспортной инфраструктуры ОАО «РЖД», органов исполнительной власти и местного самоуправления различных субъектов РФ и других крупных субъектов транспортного комплекса России.

Об успешном выполнении работ по данным направлениям свидетельствуют многочисленные отзывы представленные на сайте компании.

Наши специалисты помогут Вам разобраться с законодательством в данных областях и аргументированно обоснуют необходимость разработки и согласования тех или иных документов.

Мост Безопасности – информация для безопасного бизнеса

Мост Безопасности (Security Bridge) – это независимая бизнес-площадка рынка систем безопасности, место плодотворных встреч профессионалов

Уникальность этого сайта по безопасности заключается в том, что мы мультиплексировали в единый информационный поток 3 взаимосвязанных, взаимопроникающих и взаимодействующих между собой сервиса:

- видеоролики на YouTube,

- статьи и новости безопасности,

- форум по безопасности.

Благодаря такой конвергенции вы получаете кратчайший путь:

- от момента размещения своей информации до ее обсуждения,

- от первых вопросов посетителей до активного взаимодействия с целевой аудиторией.

Еще раз, чтобы было понятно: при традиционном подходе статьи размещаются сами по себе, пресс-релизы сами по себе, а обсуждение публикаций происходит совсем в другом месте – на форуме.

Мы сделали по-другому: каждая компания может публиковать свои новости и статьи непосредственно на форуме (в специально выделенном для нее разделе) – и тут же получать фидбек, по откликам специалистов понимая:

- как зашла их публикация,

- каков реальный выхлоп от их статьи или видеоролика.

Мы максимально сократили расстояние от места публикации до места его обсуждения — теперь требуется меньше шагов, чтобы пройти этот путь, а значит, меньше потерь в «воронке продаж» и выше конверсия.

При этом посетители нашего портала получают ценные сведения, что называется, из первых рук: зачем вариться в собственном соку, когда тут же, между делом, можно быть в курсе всего нового, что происходит в компаниях рынка систем безопасности?

Мост Безопасности: актуальная и объективная информация для бизнеса

Чем достигается объективность, неангажированность информации? Интерактивностью!

Ведь каждый участник нашего сообщества может усомниться в истинности чьих-то заявлений, он свободен в выражении собственной точки зрения, он может на Форуме задать уточняющий вопрос по любой тематике:

Действительно, разве менеджер компании, публикующий статьи по конкретной тематике, может быть абсолютно объективным — ведь он обслуживает интересы компании, в которой получает зарплату. Только публикация различных точек зрения может приблизить всех нас к объективному, всестороннему пониманию существующих проблем, только в этом случае компании получают кредит доверия в отношении своей продукции.

А наша цель — помогать компаниям в продвижении товаров (в том числе, и аудитом вашей рекламы): мы поддерживаем профессионалов.

Работайте с нами, и в нашем лице вы приобретёте партнера,

искренне заинтересованного в успехе вашей компании на рынке безопасности.

Филиалы — АО «ВО «Безопасность»

Группа по работам в Обнинске

249038, Калужская обл., г. Обнинск, Самсоновский проезд, д. 9, офис 1, 2

Тел.: +7 (4843) 99-35-55

Группа по работам в Протвино

142280, Московская обл., г. Протвино, ул. Железнодорожная, д. 3

Тел.: +7 (4967) 31-15-61

Тел./факс: +7 (4967) 74-16-44

Группа по работам в Дубне

141980, Московская обл., г. Дубна, ул. Приборостроителей, д. 2

Тел./факс: +7 (495) 745-86-31 (доб. 1127)

Группа по работам в Белгороде

308002, г. Белгород, проспект Б. Хмельницкого, д. 111

Тел.: +7 (4722) 35-41-27

Группа по работам в Рыбинске

152914, Ярославская обл., г. Рыбинск, ул. Толбухина, д. 26

Тел./факс: +7 (4855) 32-06-18

Группа по работам в Чехове

142300, Московская обл., г. Чехов, ул. Гагарина, д. 1

Тел.: +7 (496) 727-22-60

Тел./факс: +7 (496) 727-23-34

Группа по работам в Удомле

171841, Тверская обл., Удомельский район, Рядское сельское поселение

Тел.: +7 (48255) 6-85-91

Группа по работам в Десногорске

216400, Смоленская обл., г. Десногорск, 3 микрорайон, здание УТЦ, помещение № 31

Тел./факс: +7 (48153) 7-29-43

Группа по работам в Подольске

142103, Московская обл., г. Подольск, ул. Железнодорожная, д.2

Тел.: +7 (495) 747-31-89

Группа по работам в Туле

142103, Тульская обл., Ленинский район, п. Плеханово , ул. Заводская, д.1, корп. А

Тел.: +7 (4872) 72-46-73

Группа по работам в Электростали

144003, Московская обл., г. Электросталь, ул. Горького, д. 38

Тел.: +7 (495) 739-26-87 (доб. 112)

Sucuri SiteCheck — Бесплатная проверка безопасности веб-сайтов и сканер вредоносных программ

Введите URL-адрес, например example.com, и сканер Sucuri SiteCheck проверит веб-сайт на наличие известных вредоносных программ, вирусов, статуса черного списка, ошибок веб-сайта, устаревшего программного обеспечения и вредоносного кода.

Для этого веб-сайта требуется JavaScript. Пожалуйста, включите поддержку джаваскрипта в вашем браузере.

Отказ от ответственности: Sucuri SiteCheck — это бесплатный сканер безопасности веб-сайтов.

Удаленные сканеры имеют ограниченный доступ, и результаты не гарантируются. Для полного сканирования свяжитесь с нашей командой.

Поддерживайте чистоту, скорость и безопасность своего сайта

Мониторинг веб-сайтов

Удаление вредоносных программ и восстановление после взлома (ответ)

Удалить вредоносное ПОЧто SiteCheck ищет на вашем сайте

Проверить веб-сайт на наличие вредоносных программ и вирусов

Обнаружение вредоносного кода и расположения зараженных файлов путем сканирования исходного кода внешнего веб-сайта.

Проверить статус веб-сайта в черном списке

Проверьте, внесен ли ваш веб-сайт в черный список органов безопасности веб-сайтов, таких как Google, PhishTank и т. Д.

Найдите устаревшее программное обеспечение и плагины

Определите, работает ли на вашем веб-сайте устаревшая CMS или уязвимые плагины и расширения.

Обнаружение проблем безопасности веб-сайта

Проверьте свой веб-сайт на наличие аномалий безопасности, проблем с конфигурацией и рекомендаций по безопасности.

Введите URL-адрес, как в примере.com и сканер Sucuri SiteCheck проверит WordPress на наличие известных вредоносных программ, вирусов, статуса «черного списка», ошибок веб-сайтов, устаревшего программного обеспечения и вредоносного кода.

Для этого веб-сайта требуется JavaScript. Пожалуйста, включите поддержку джаваскрипта в вашем браузере.

Отказ от ответственности: Sucuri SiteCheck — это бесплатный сканер безопасности WordPress.

Удаленные сканеры имеют ограниченный доступ, и результаты не гарантируются.Для полного сканирования свяжитесь с нашей командой.

Держите свой сайт WordPress чистым, быстрым и защищенным

Мониторинг WordPress

Удаление вредоносных программ WordPress и восстановление после взлома

Удалить вредоносное ПОРезервные копии WordPress

Резервное копирование вашего сайта WordPress и связанных файлов

Сделайте резервную копию вашего сайтаЧто SiteCheck ищет на вашем сайте WordPress

Сканировать WordPress на наличие вредоносных программ и вирусов

Обнаружение вредоносного кода и расположения зараженных файлов путем сканирования исходного кода внешнего сайта WordPress.

Проверить статус черного списка WordPress

Проверьте, внесен ли ваш WordPress в черный список органами безопасности веб-сайтов, такими как Google, PhishTank и т. Д.

Найти устаревшее программное обеспечение и плагины

Определите, работает ли на вашем сайте WordPress устаревшая CMS или уязвимые плагины и расширения.

Обнаружение проблем безопасности WordPress

Проверьте свой сайт WordPress на предмет аномалий безопасности, проблем с конфигурацией и рекомендаций по безопасности.

Введите URL-адрес, как в примере.com, а сканер Sucuri SiteCheck проверит Joomla! для известных вредоносных программ, вирусов, статуса в черном списке, ошибок веб-сайтов, устаревшего программного обеспечения и вредоносного кода.

Для этого веб-сайта требуется JavaScript. Пожалуйста, включите поддержку джаваскрипта в вашем браузере.

Отказ от ответственности: Sucuri SiteCheck — бесплатная Joomla! сканер безопасности. Доступ к удаленным сканерам ограничен, и результаты не гарантируются. Для полного сканирования свяжитесь с нашей командой.

Сохрани свою Joomla! сайт чистый, быстрый и защищенный

Joomla! Мониторинг

Joomla! удаление вредоносных программ и восстановление после взлома

Удалить вредоносное ПОJoomla! Бэкапы

Резервное копирование вашего сайта WordPress и связанных файлов

Сделайте резервную копию вашего сайтаЧто SiteCheck ищет на вашем Joomla! сайт

Сканировать Joomla! на вредоносное ПО и вирусы

Обнаруживайте вредоносный код и расположение зараженных файлов, сканируя вашу внешнюю Joomla! исходный код сайта.

Проверьте Joomla! статус черного списка

Посмотрите, если ваша Joomla! занесен в черный список службами безопасности веб-сайтов, такими как Google, PhishTank и т. д.

Найти устаревшее программное обеспечение и плагины

Определите, если ваша версия Joomla! сайт использует устаревшую CMS или уязвимые плагины и расширения.

Обнаружение Joomla! Проблемы безопасности

Проверьте свою Joomla! сайт для аномалий безопасности, проблем с конфигурацией и рекомендаций по безопасности.

Введите URL-адрес, как в примере.com и сканер Sucuri SiteCheck проверит Drupal на наличие известных вредоносных программ, вирусов, статуса «черного списка», ошибок веб-сайтов, устаревшего программного обеспечения и вредоносного кода.

Для этого веб-сайта требуется JavaScript. Пожалуйста, включите поддержку джаваскрипта в вашем браузере.

Отказ от ответственности: Sucuri SiteCheck — бесплатный сканер безопасности Drupal. Доступ к удаленным сканерам ограничен, и результаты не гарантируются. Для полного сканирования свяжитесь с нашей командой.

Поддерживайте ваш сайт Drupal в чистоте, быстродействии и защите

Мониторинг Drupal

Удаление вредоносных программ в Drupal и восстановление после взлома

Удалить вредоносное ПОЧто SiteCheck ищет на вашем сайте Drupal

Сканировать Drupal на наличие вредоносных программ и вирусов

Обнаружение вредоносного кода и расположения зараженных файлов путем сканирования исходного кода внешнего сайта Drupal.

Проверить статус черного списка Drupal

Проверьте, внесен ли ваш Drupal в черный список органов безопасности веб-сайтов, таких как Google, PhishTank и т. Д.

Найти устаревшее программное обеспечение и плагины

Определите, работает ли на вашем сайте Drupal устаревшая CMS или уязвимые плагины и расширения.

Обнаружение проблем безопасности Drupal

Проверьте свой сайт Drupal на предмет аномалий безопасности, проблем с конфигурацией и рекомендаций по безопасности.

Введите URL-адрес, как в примере.com, а сканер Sucuri SiteCheck проверит Magento на наличие известных вредоносных программ, вирусов, статуса «черного списка», ошибок веб-сайтов, устаревшего программного обеспечения и вредоносного кода.

Для этого веб-сайта требуется JavaScript. Пожалуйста, включите поддержку джаваскрипта в вашем браузере.

Отказ от ответственности: Sucuri SiteCheck — это бесплатный сканер безопасности Magento. Доступ к удаленным сканерам ограничен, и результаты не гарантируются. Для полного сканирования свяжитесь с нашей командой.

Поддерживайте чистоту, скорость и защиту вашего сайта Magento

Мониторинг Magento

Удаление вредоносных программ Magento и восстановление после взлома

Удалить вредоносное ПОЧто SiteCheck ищет на вашем сайте Magento

Сканировать Magento на наличие вредоносных программ и вирусов

Обнаружение вредоносного кода и расположения зараженных файлов путем сканирования исходного кода внешнего сайта Magento.

Проверить статус черного списка Magento

Проверьте, внесен ли ваш Magento в черный список органами безопасности веб-сайтов, такими как Google, PhishTank и т. Д.

Найти устаревшее программное обеспечение и плагины

Определите, работает ли на вашем сайте Magento устаревшая CMS или уязвимые плагины и расширения.

Обнаружение проблем безопасности Magento

Проверьте свой сайт Magento на предмет аномалий безопасности, проблем с конфигурацией и рекомендаций по безопасности.

.Бесплатная проверка безопасности и защиты веб-сайтов

Бесплатная проверка безопасности веб-сайтов для сканирования и проверки безопасности общедоступных веб-сайтов. Проверка более 60 баз данных от таких компаний, как Google, Comodo, Opera, Securi и других. Этот инструмент может помочь решить, является ли веб-сайт безопасным для посещения и обмена информацией. Ни один веб-сайт не является безопасным на 100%, поэтому мы рекомендуем всегда проявлять осторожность при обмене конфиденциальной информацией.

Нажмите здесь, чтобы получить бесплатную печать отчета для своего веб-сайта.

Обнаружение вирусов / вредоносных программ

Мы проверяем с помощью ведущих программ и систем обнаружения вирусов и вредоносных программ, включая Comodo и Google. Перекрестная проверка с базами данных сигнатур для проверки веб-контента и настраиваемыми сигнатурами для сложного обнаружения вредоносного ПО.

Browser Clone Engine

Полное сканирование веб-сайтов с использованием популярных клонов браузера со всеми популярными плагинами, включая Flash. Обнаружение атак ActiveX и переполнения буфера.Алгоритмы обнаружения пакетов эксплойтов и перенаправления вредоносных программ.

Сервер спамеров или домен

Проверка IP-адресов серверов и доменных имен по различным базам данных спамеров. Есть ли у них история рассылки спама или они сейчас активно рассылают спам по электронной почте.

Проверка черного списка

Проверка черного списка с использованием нескольких источников, включая безопасный просмотр Google и другие инструменты и базы данных для фишинга. Проверьте наличие связанных подключений, найденных на сайте, на предмет совпадений в партнерских базах данных черного списка.Обнаружение фишинга из нескольких источников.

Проверка SSL

Обнаружение, если срок действия SSL-сертификата сайта истек или скоро истекает, Детальный анализ сертификата, Проверка достоверности. Используются ли на сервере передовые методы и конфигурации безопасности. Есть ли на сервере в настоящее время какие-либо уязвимости.

История

Создайте бесплатную учетную запись, чтобы вести недавнюю историю ваших отсканированных веб-сайтов. У нас также есть инструменты отчетности, чтобы получать уведомления о любых найденных совпадениях.

.Тест безопасности веб-сайта | Проверка безопасности на соответствие GDPR и PCI DSS

тесты запускают тесты за

24 часа

ImmuniWeb Discovery

Для целей непрерывного мониторинга мы предлагаем вам изучить наше отмеченное наградами предложение ImmuniWeb® Discovery, адаптированное для непрерывного мониторинга с гибкими 24/7 уведомлениями .

Коммерческий API

ImmuniWeb предоставляет коммерческий доступ к API тестирования безопасности веб-сайта с расширенными ограничениями на количество ежедневных тестов. Пожалуйста, свяжитесь с нами, чтобы получить индивидуальное предложение. Цены начинаются от 1000 долларов в месяц.

Некоммерческие, исследовательские и академические учреждения могут запрашивать коммерческий API бесплатно. Пожалуйста, отправьте свои требования к использованию API для получения дополнительной информации.

Бесплатный API

ImmuniWeb предоставляет вам бесплатный API для тестирования вашего веб-сервера на предмет конфигурации, связанной с безопасностью.Чтобы обеспечить высокую скорость обслуживания и доступность для всех, бесплатный API позволяет в общей сложности 50 запросов за 24 часа с одного IP-адреса.

Кроме того, существуют разные уровни пользователей, каждый из которых обеспечивает разный уровень использования API.

Уведомление о лицензии: API предоставляется бесплатно как для частных, так и для коммерческих целей. При использовании бесплатного API обязательно наличие четко видимой ссылки на ImmuniWeb® Community при отображении результатов.Несоблюдение этого правила может повлечь за собой запрет и юридические последствия.

Документация и инструкции по API

Полная документация по API

Спецификации API

| Имя поля | Значение |

|---|---|

| Протокол | HTTP / HTTPS |

| Тип запроса | POST |

| URL | https: // www.Immuniweb.com/websec/api/v1/chsec/[ustamp ].html — где «ustamp» — произвольная метка времени UNIX (должна быть целым числом). Такая конструкция сделана для предотвращения кеширования на стороне клиента. |

Спецификация данных POST

| Имя поля | Значение |

|---|---|

| api_key | секретный токен, который вы отправляете вместе с запросом |

| Test_url | URL-адрес домен для тестирования. |

| dnsr | «вкл» означает, что результаты теста будут скрыты, «выкл» означает, что результаты теста будут отображаться в статистике. |

| choosen_ip | IP-адрес тестируемого сервера (если тестируемый домен разрешается на несколько адресов). |

| перепроверить | «false» будет использовать результаты из кеша, если сервер был протестирован в течение последних 24 часов, «true» выполнит новый тест без просмотра кеша. |

| token | значение токена, отправляемого сервером, если тестируемый домен разделен на несколько IP-адресов. |

Пример транзакции с использованием CURL

$ curl -XPOST -d ‘Test_url = twitter.com & choosen_ip = any & dnsr = off & recheck = false & verbosity = 1’ ‘https://www.immuniweb.com/websec/api/v1/chsec / 1451425590.html ‘{«debug»: true, «job_id»: «2a9e1f1bc92dc0c7a4bde930dff488771eea6d36988208d34163c5496227b8dc», «status»: «test_started», «status_id»:

, «сообщение имеет» test_started «,» status_id «: 1,» сообщение «имеет ‘job_id = 2a9e1f1bc92dc0c7a4bde930dff488771eea6d36988208d34163c5496227b8dc’ ‘https://www.immuniweb.com/websec/api/v1/get_result/1451425590.html’{ «job_id»: «2a9e1f1bc92dc0c7a4bde930dff488771eea6d36988208d34163c5496227b8dc», «статус»: «in_progress», «status_id» : 2, «message»: «Ваш тест выполняется»}

$ curl -XPOST -d ‘Test_url = twitter.com & choosen_ip = any & dnsr = off & recheck = false & verbosity = 1 » https://www.immuniweb.com/websec/api/v1/chsec/1451425590.html ‘{«test_id»: «c84936eef26eeb8aafd2cdbdbd2bd2bdbdb8db8db8dbdb8db8db2db8db8dbdb8dbdb8db8db2fdb2fcdb8dbdbdb2fcdb8d2fcdfcdcfcdb8db2fdb2fdb2fcdb8db2 , «status_id»: 3, «message»: «Test is cached»}

$ curl -XPOST -d ‘id = c84936eef26eeb8aaef5ffc43f38ddb91adfd90ac27fb416bd0b21fe2edb1004’ ‘https://www.imweb14.com/get/ .html ‘

$ curl -XPOST -d’ проверенный_url = 0.0.0.0 & choosen_ip = any & dnsr = off & recheck = false & verbosity = 1 » https://www.immuniweb.com/websec/api/v1/chsec/1451425590.html ‘{«error»: «Доменное имя не существует», «error_id»: 9}

Пример ответа сервера

Об услуге

Website Security Test — это бесплатный онлайн-продукт, предоставляемый и управляемый ImmuniWeb.

Тест безопасности веб-сайта выполняет следующие проверки безопасности и конфиденциальности:

Ненавязчивая проверка соответствия GDPR в отношении безопасности веб-приложений.

Ненавязчивая проверка на соответствие стандарту PCI DSS, связанная с безопасностью веб-приложений.

Анализ CMS и ее компонентов на наличие устаревших версий и публично известных уязвимостей.

Анализ методов HTTP, которые могут подвергнуть опасности веб-сервер, веб-приложение или посетителей веб-сайта.

Подробный анализ (синтаксис, достоверность, надежность) заголовков безопасности HTTP:

Анализ измененных и, следовательно, потенциально вредоносных библиотек JS.

Анализ ViewState на предмет неправильной конфигурации и слабых мест в системе безопасности.

Анализ файлов cookie веб-приложений на наличие флажков безопасности.

Обнаружение присутствия домена в различных черных списках.

Обнаружение криптоджекинга в JS-коде.

Обнаружение присутствия WAF.

Ссылки и инструкции

Диапазоны IP-адресов

Диапазоны IP-адресов наших исходящих серверов:

- 192.175.111.224 / 27

- 64.15.129.96/27

- 70.38.27.240/28

- 72.55.136.144/28

- 72.55.136.192/28

- 79.141.85.24/29

| Методология оценки 43 900 — В начале теста устанавливается оценка 100 |

| — Очки добавляются за хорошую и надежную настройку вашего веб-сайта и веб-сервера |

| — Баллы вычитаются за небезопасную, неполную или ненадежную настройку вашего веб-сайт или веб-сервер |

| — Суммарные баллы за все обнаруженные CMS и компоненты CMS не будут ниже -50 или выше +50 |

| — Всего баллы для всех обнаруженных компонентов JS не будут ниже -20 или выше +20 |

| — Общее количество баллов для всех методов HTTP и CSP не будет ниже -30 или выше +30 |

| — Общее количество баллов для всех файлов cookie будет не опускаться ниже -10 или выше +10 |

| — Ни один веб-сайт не может получить оценку выше «C», если обнаружено уязвимое программное обеспечение |

| — Ни один веб-сайт не может получить оценку выше «B +», если CMS не обновлена |

| — Ни один веб-сайт не может получить оценку ниже «C», если его компоненты CMS и CMS не имеют известных уязвимостей. |

| Оценка | Оценка |

|---|---|

| A + | Оценка больше 100 |

| A | Оценка от 90 до 99 |

| A- | Оценка от 80 до 89 |

| Оценка | Оценка |

|---|---|

| B + | Оценка от 70 до 79 |

| B | Оценка от 60 до 69 |

| B- | Оценка от 50 до 59 |

| Оценка | Оценка |

|---|---|

| C + | Оценка от 35 до 49 |

| C | Оценка от 20 до 34 |

| F | Оценка ниже 20 |

Безопасность и соответствие веб-сайта

| Описание | Оценка |

|---|---|

| W AF присутствует | +20 |

| WAF отсутствует | -5 |

| CMS обновлена | +20 |

| CMS не обновлена | -15 |

| CMS не обновлена и уязвим | -50 |

| Компонент CMS обновлен | +15 |

| Компонент CMS не обновлен | -10 |

| Компонент CMS не обновлен и уязвим | -30 |

| JS-компонент обновлен 2date | +10 |

| JS-компонент не обновлен | -5 |

| JS-компонент не обновлен и уязвим | -30 |

| Сервер поддерживает настраиваемые методы HTTP | -10 |

| Сервер поддерживает TRACE, TRACK или CONNECT HTTP метод | -10 |

| В cookie-файле не установлен флаг HttpOnly | -5 |

| В cookie-файле установлен флаг Secure | +5 |

| У cookie-файла установлен флаг SameSite установлен на Lax | +5 |

| У файла cookie флаг SameSite установлен на Strict | +5 |

| Для файла cookie не установлен флаг SameSite | -1 |

| Имя файла cookie имеет префикс __Secure- и его предварительные требования | +5 |

| Имя файла cookie имеет Префикс «__Host-» и его предварительные условия | +5 |

| Список каталогов веб-сервера включен | -10 |

| Веб-сайт использует ресурсы из сторонних доменов, которые не могут быть разрешены | -30 |

| Обнаружено вредоносное ПО для криптоджекинга | -50 |

Заголовки безопасности HTTP и содержание Sec Оценка политики срочности

| Имя заголовка | Описание | По HTTP | По HTTPS |

|---|---|---|---|

| Expect-CT | Заголовок присутствует и действителен | 0 | +25 |

| Expect-CT | Заголовок отсутствует или неправильно настроен | 0 | -20 |

| Feature-Policy | Заголовок присутствует и действителен | +15 | +15 |

| Feature-Policy 900 46 | Заголовок отсутствует или неправильно настроен | -10 | -10 |

| Access-Control-Allow-Origin | Заголовок присутствует и действителен | +5 | +5 |

| Strict-Transport- Безопасность | Заголовок присутствует, действителен и применяется | 0 | +25 |

| Strict-Transport-Security | Заголовок отсутствует | 0 | -20 |

| Strict-Transport-Security | Заголовок имеет продолжительность менее 6 месяцев | 0 | -10 |

| Strict-Transport-Security | Сертификат сервера не является доверенным | 0 | -1 |

| X-Frame-Options | Заголовок присутствует и действителен | +15 | +15 |

| X-Frame-Options | Значение заголовка ALLOWALL | -10 | -10 |

| X-XSS-Protection | Заголовок присутствует и действителен | +20 | +20 |

| X-XSS-Protection | Значение заголовка 0 (отключено) | -10 | -10 |

| X-XSS-Protection | Заголовок отсутствует | -10 | -10 |

| X-Content-Type-Options | Заголовок присутствует и действителен | +15 | +15 |

| X-Content-Type-Options | Заголовок отсутствует | -10 | -10 |

| Content-Security-Policy | Header присутствует | +20 | +20 |

| Content-Security-Policy | Заголовок отсутствует | -20 | -20 |

| Content-Security-Policy | Заголовок имеет default-src, установленный на «none» или «self» | +5 | +5 |

| Content-Security-Policy | Заголовок содержит подстановочный знак в директиве default-src | -10 | -10 |

| Content-Security-Policy | Заголовок содержит подстановочный знак в любой другой директиве | -10 | -10 |

| Content-Security-Policy 900 46 | Заголовок содержит директиву frame-ancestors и ограничивает источники, а заголовок X-Frame-Options не установлен | +10 | +10 |

| Content-Security-Policy | Заголовок имеет директиву frame-ancestors с подстановочным знаком и заголовок X-Frame-Options не установлен | +5 | +5 |

| Content-Security-Policy | Заголовок имеет установленную директиву frame-ancestors и соответствует значению заголовка X-Frame-Options | +5 | +5 |

| Продолж. ent-Security-Policy | Заголовок имеет установленную директиву frame-ancestors и несовместим со значением заголовка X-Frame-Options | -5 | -5 |

| Content-Security-Policy | Header включает блокировку XSS и X- Заголовок XSS-Protection не установлен | +15 | +15 |

| Content-Security-Policy | Заголовок включает фильтрацию XSS, а заголовок X-XSS-Protection не установлен | +15 | +15 |

| Контент-Политика безопасности | Заголовок имеет набор директив Reflected-xss и соответствует значению заголовка X-XSS-Protection | +5 | +5 |

| Content-Security-Policy | Заголовок содержит директиву Reflected XSS с другим значением, чем X -XSS-Protection header | -5 | -5 |

| Content-Security-Policy | Заголовок содержит запросы на обновление-незащищенные-запросы или набор директив block-all-mixed-content | +5 | + 5 |

| Сервер | Заголовок раскрывает версию программного обеспечения сервера | -5 | -5 |

| X-Powered-By | Заголовок раскрывает версию программного обеспечения сервера | -5 | -5 |

| X-AspNet-Version | Заголовок раскрывает версию программного обеспечения сервера | -5 | -5 |

Сканер уязвимостей веб-сайтов — онлайн-сканирование веб-уязвимостей

Версия сканера Full включает все тесты из сканирования Light и добавляет более сложные тесты безопасности. Сначала он сканирует целевое приложение, затем отправляет различные входные данные в параметры страниц и ищет определенные веб-уязвимости, такие как: внедрение SQL, межсайтовые сценарии, включение локальных файлов, внедрение команд ОС и многие другие.Кроме того, сканер также пытается обнаружить конфиденциальные файлы с сервера, такие как файлы резервных копий, старые файлы, интерфейсы администратора, файлы архивов и т. Д.

Хотя Light Scan является пассивным и генерирует максимум 20 HTTP-запросов к серверу, Full Scan более агрессивен и отправляет до 10 000 HTTP-запросов. Это может вызвать срабатывание сигнализации от устройств IDS, но вы должны знать, что это не деструктивное сканирование.

Поскольку Full Scan выполняет комплексную оценку веб-сайта, это может занять до нескольких часов.

Сканирование с аутентификацией

Сканер уязвимостей веб-сайтов может сканировать целевое веб-приложение как аутентифицированный пользователь. Аутентификацию можно настроить двумя способами:- Аутентификация пользователя / пароля : Если выбран этот параметр, сканер сначала попытается аутентифицироваться по указанному URL-адресу для входа и получить действительный файл cookie сеанса. Этот файл cookie будет использоваться со всеми HTTP-запросами к серверу, выполняя сканирование с проверкой подлинности.У вас есть возможность проверить, была ли аутентификация успешной, перед фактическим запуском сканирования.

- Аутентификация файлов cookie : с помощью этой опции вы можете указать уже действующий файл cookie сеанса (или несколько файлов cookie), который будет отправляться с каждым HTTP-запросом на сервер. Сначала вы должны получить файл cookie сеанса, вручную войдя в целевое приложение с помощью веб-браузера и передав файл cookie из браузера в сканер (скопировать / вставить).

- Аутентификация заголовков : этот параметр позволяет указать настраиваемые заголовки HTTP, которые будут отправляться с каждым запросом в целевое приложение.Их можно использовать для аутентификации (например, токены JWT, базовая аутентификация и т. Д.) Или для других конкретных функций приложения.