Ответственность за угрозы убийством в интернете

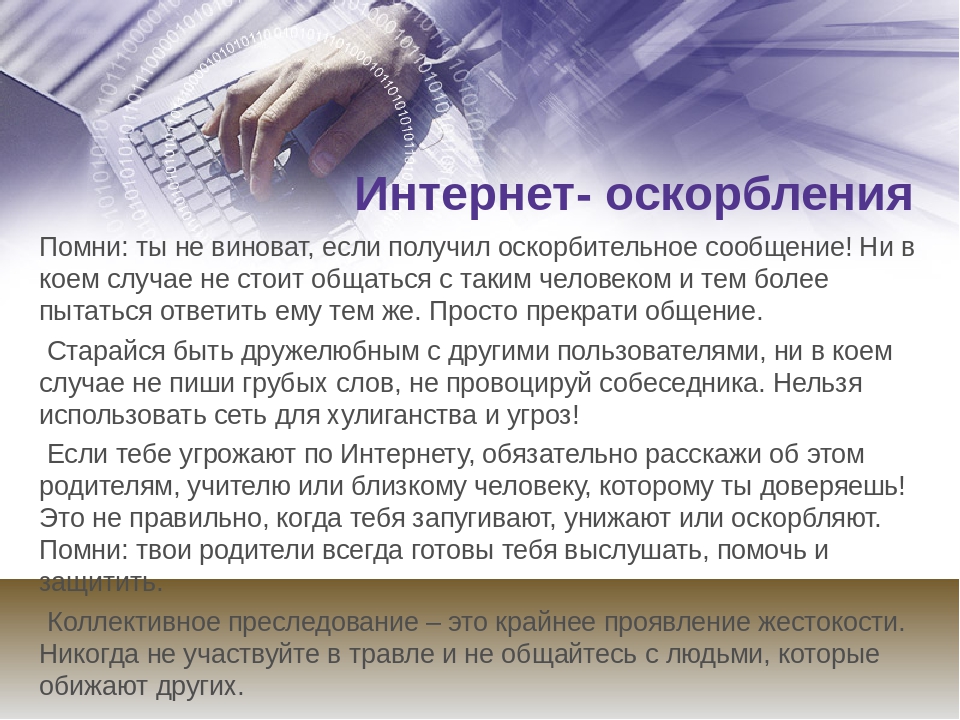

В большей или меньшей степени с угрозами сталкивался каждый из нас. Угрозы в интернете – это более распространенное явление, так как большинство «бойцов» в комментариях и чатах уверены в безнаказанности своих гневных высказываний. Но так ли это на самом деле? Предусмотрено ли наказание за угрозы в Сети и мессенджерах?

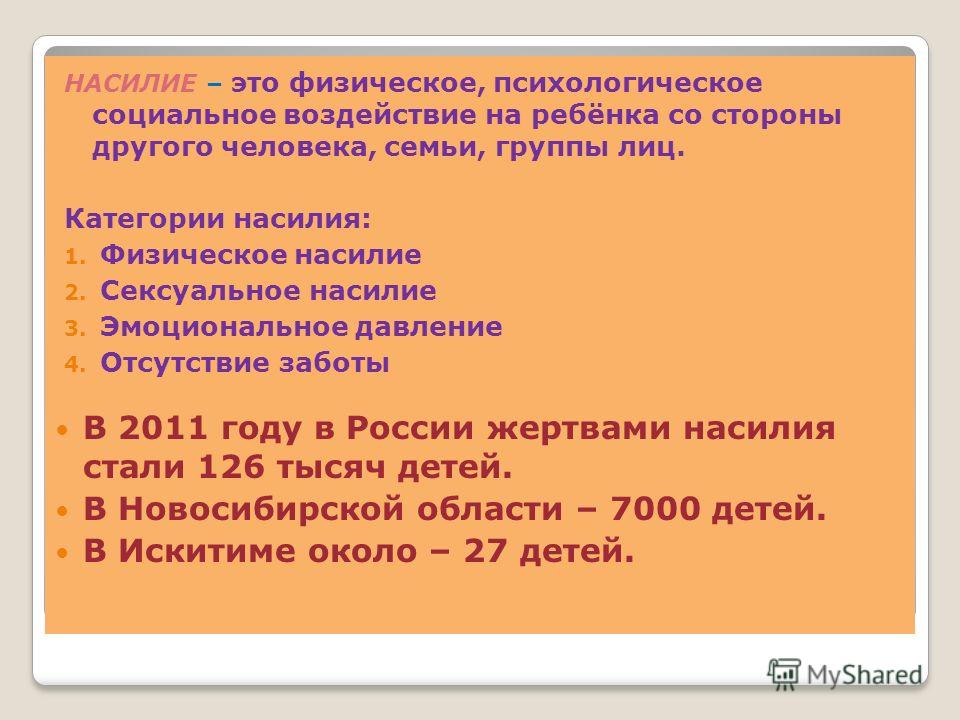

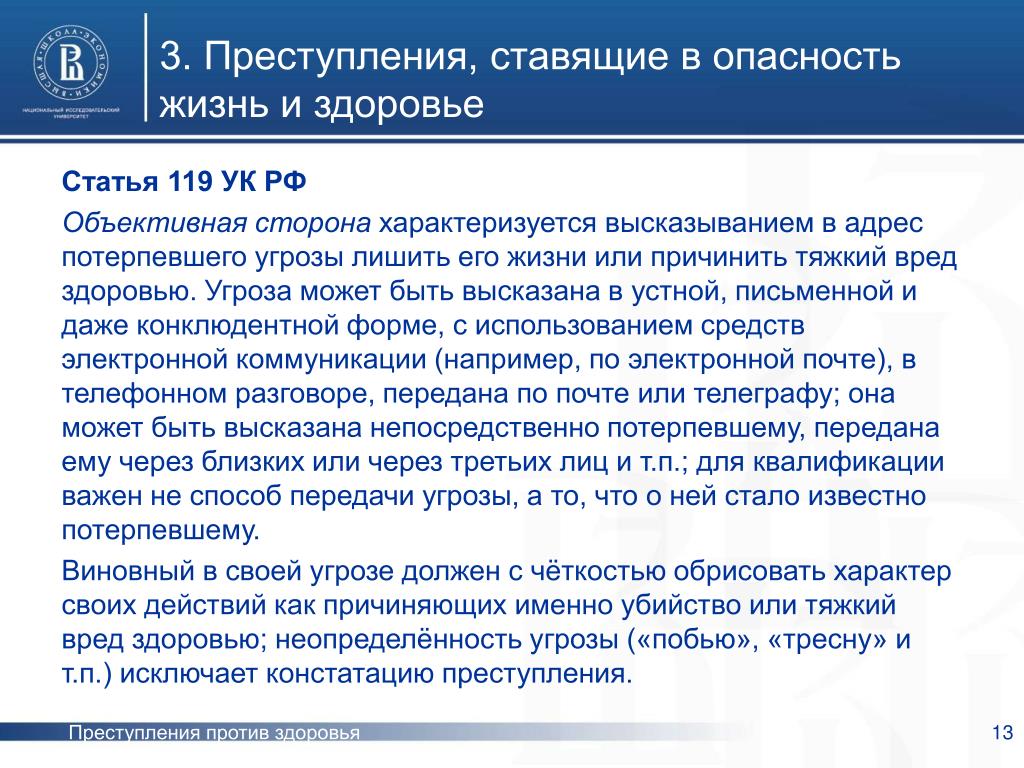

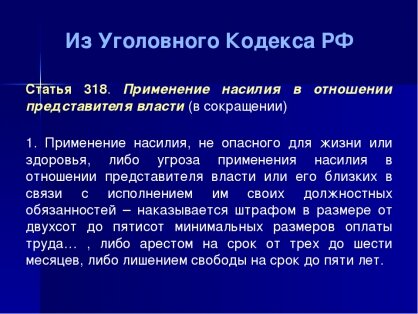

Понятие угрозы в УК РФ

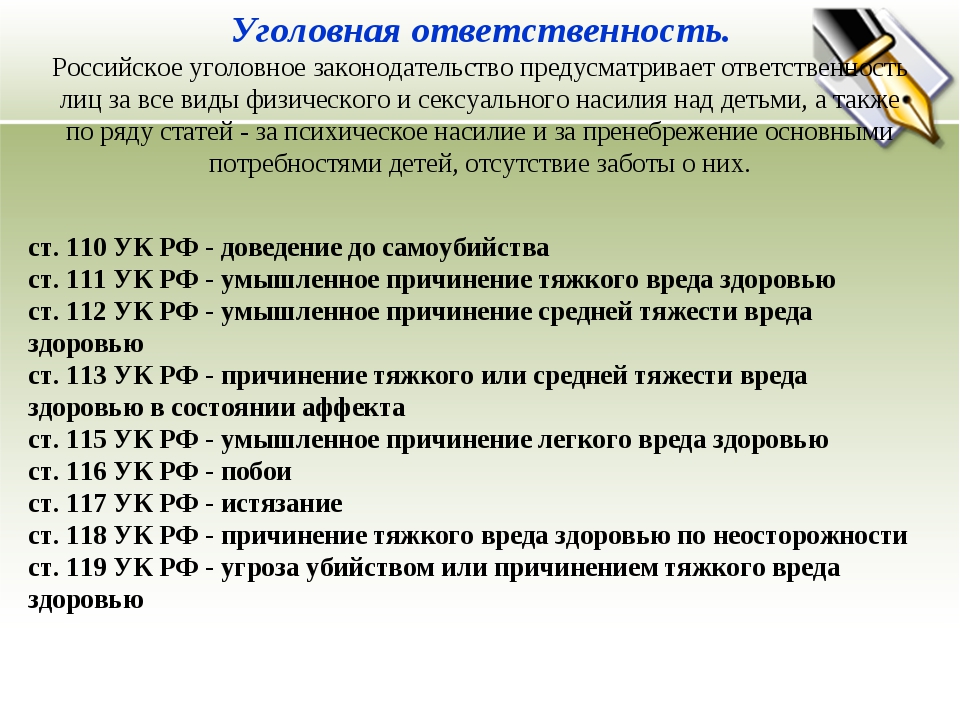

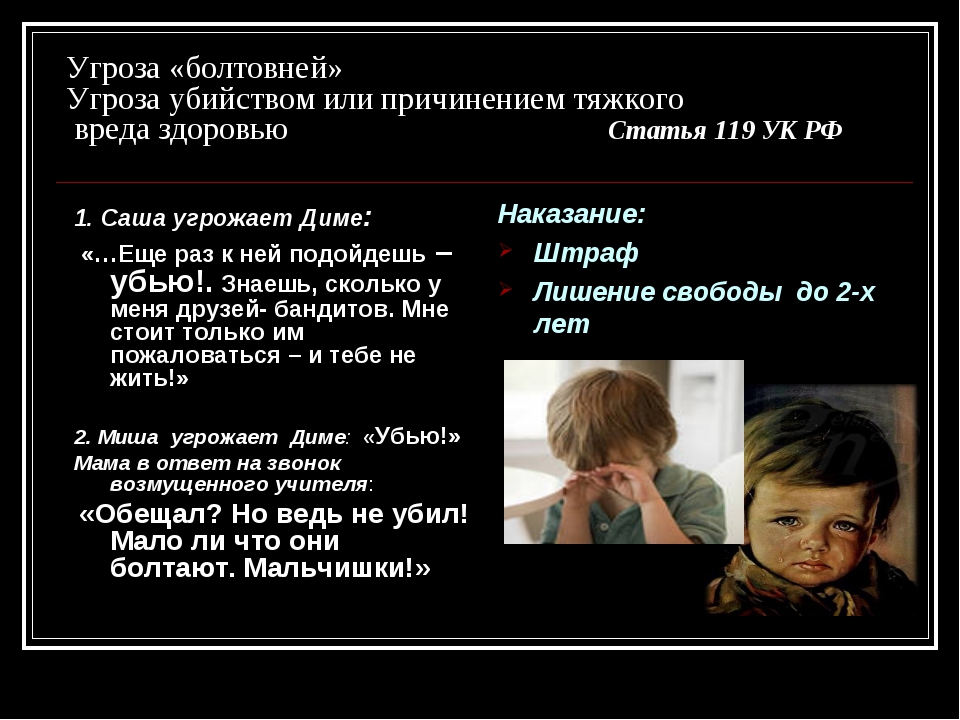

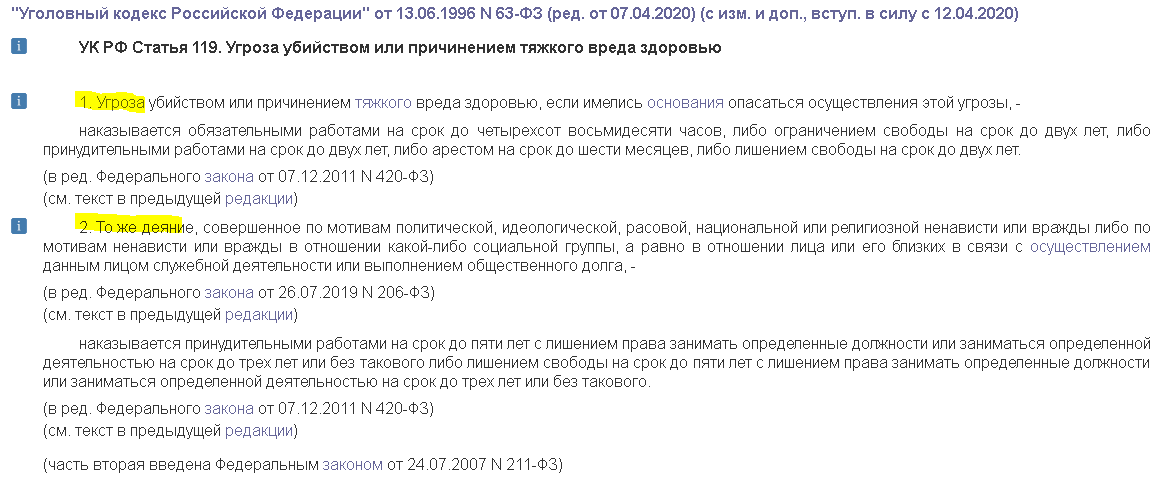

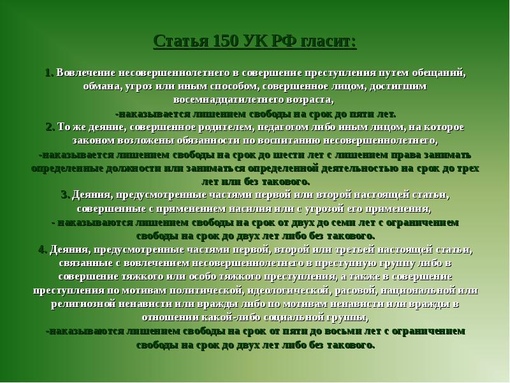

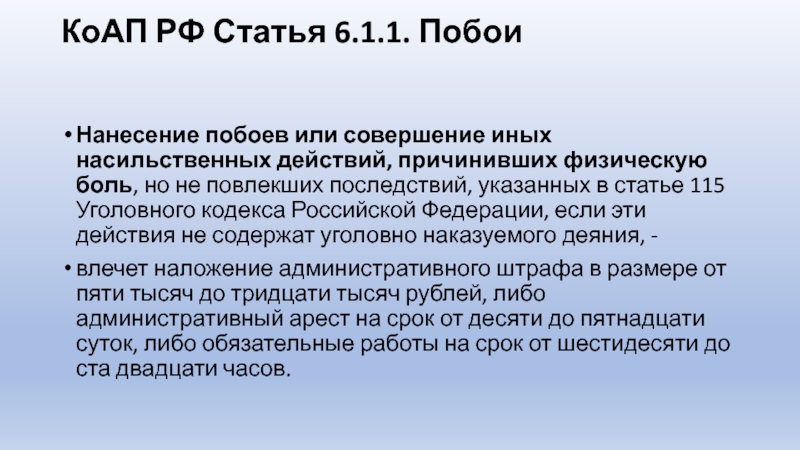

Статья 119 УК РФ «Угроза убийством или причинением тяжкого вреда здоровью».

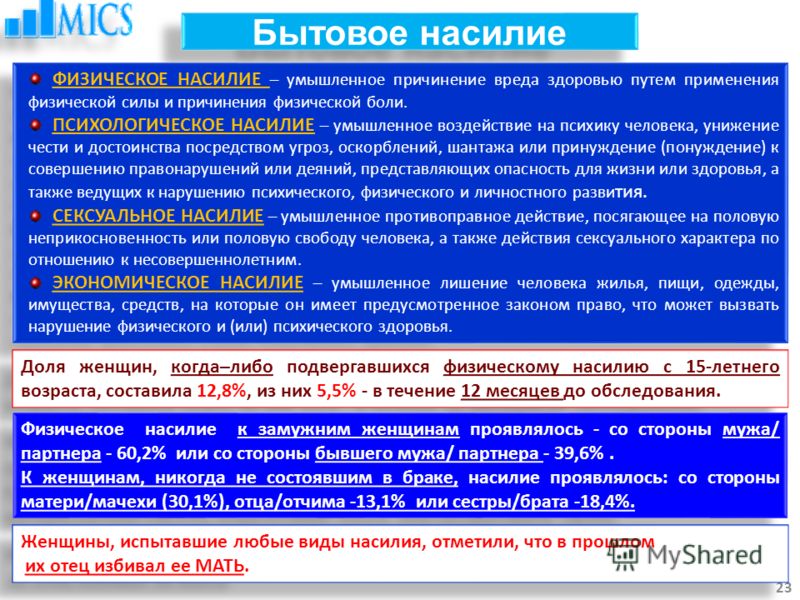

Что такое угроза? Угроза – это обещание физической расправы с причинением тяжкого вреда здоровью или обещанием убийства (лишение жизни).

Если потерпевший воспринимает угрозы реально, то у него, как правило:

– нарушается сон;

– нарушается работа нервной системы, начинается нервный тик;

– пропадает аппетит;

– потерпевший начинает беспокоиться за свою жизнь или здоровье.

Эти факты суд и следственные органы однозначно примут, как доказательство реальности тех угроз, которые были обещаны. И опять повторюсь, что совершенно неважно наличие реальной возможности воплотить свои обещания. Только субъективное восприятие конкретного человека, которому угрожали. Зачастую люди бывают крайне пугливые, поэтому в 99 случаях из 100 все угрозы будут восприниматься, как реальные! Я заостряю на этом внимание, чтобы вы понимали, какие могут быть последствия от, казалось бы, невинной переписки.

Конкретный пример. Человек считал, что знаменитая фраза: «Пасть порву, моргалы выколю» из кинофильма «Джентльмены удачи» является афоризмом. Общаясь с кем-то в одном из чатов, он так и написал: «Пасть порву, моргалы выколю». После этого он не перестал угрожать, но повторял и повторял эту фразу и даже стал развивать свои мысли: где именно, как, почему и за что. Ему казалось это забавным, но в ответ на него было написано заявление в полицию. Проанализировав всю эту переписку, проанализировав состояние потерпевшего, следствие пришло к выводу, что здесь есть состав преступление по статье 119 УК РФ. Вот так всё достаточно плачевно.

В каких же случаях угроза будет являться уголовно наказуемым деянием? Какие формы угроз бывают?1. Устная форма. В присутствии свидетелей, которые слышали это и могут подтвердить.

2. Письменная форма. Посредством смс-сообщений или переписок в мессенджерах, в сети интернет.

3. С помощью угрожающих звуков. Если

человек озвучил угрозу убийством и сопроводил это звуками выстрела или криками,

то это тоже будет считаться угрозой убийством. Если же были просто выстрелы и крики, но не было угрозы (не высказана,

не написана), то это административное правонарушение.

Если

человек озвучил угрозу убийством и сопроводил это звуками выстрела или криками,

то это тоже будет считаться угрозой убийством. Если же были просто выстрелы и крики, но не было угрозы (не высказана,

не написана), то это административное правонарушение.

4. Жесты. Когда человек либо в процессе общения, либо в видеосообщении посредством скайпа или мессенджеров показывает жест, который означает угрозу убийством. В пример приведу историю с хоккейным тренером нашей сборной Знарком Олегом Валерьевичем (на ЧМ 2014 провёл большим пальцем по горлу в адрес тренера канадской сборной).

Если этот жест при определенных обстоятельствах будет сопровождён ещё и высказанной или написанной угрозой, то ситуация в целом попадает под уголовную ответственность по статье 119 УК РФ.

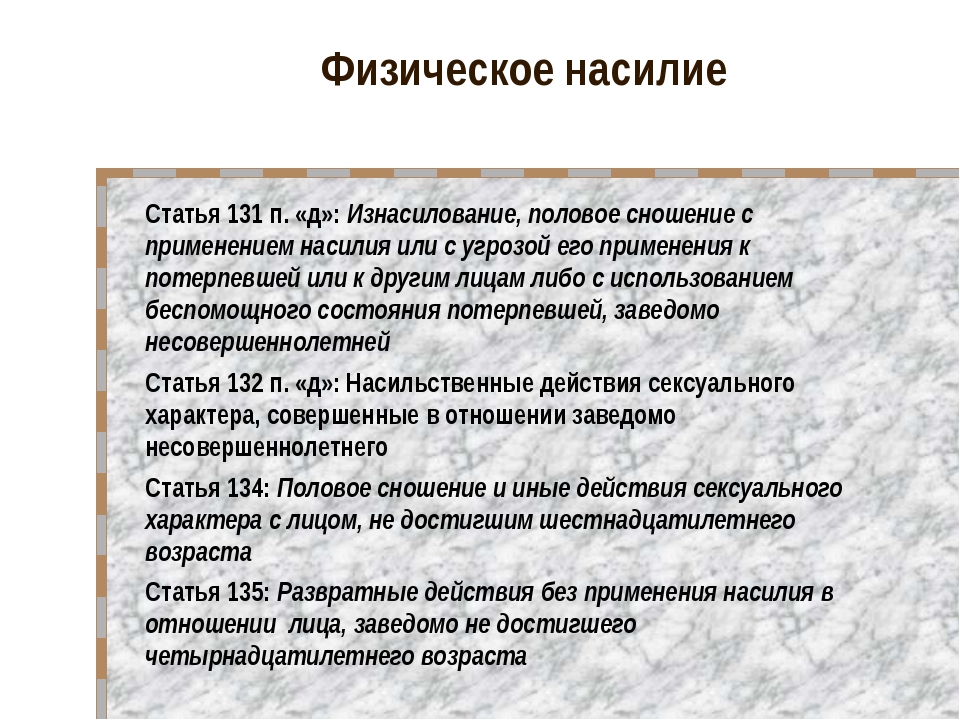

Как распознать угрозу физической расправы?Суть угроз, когда злоумышленник

угрожает убить человека ясна и понятна. Всё несколько сложнее с угрозами

физической расправы. Что такое физическая расправа с точки зрения Уголовного Кодекса?

Это тяжкие повреждения, вред, повлекший для человека необратимые последствия.

Что такое физическая расправа с точки зрения Уголовного Кодекса?

Это тяжкие повреждения, вред, повлекший для человека необратимые последствия.

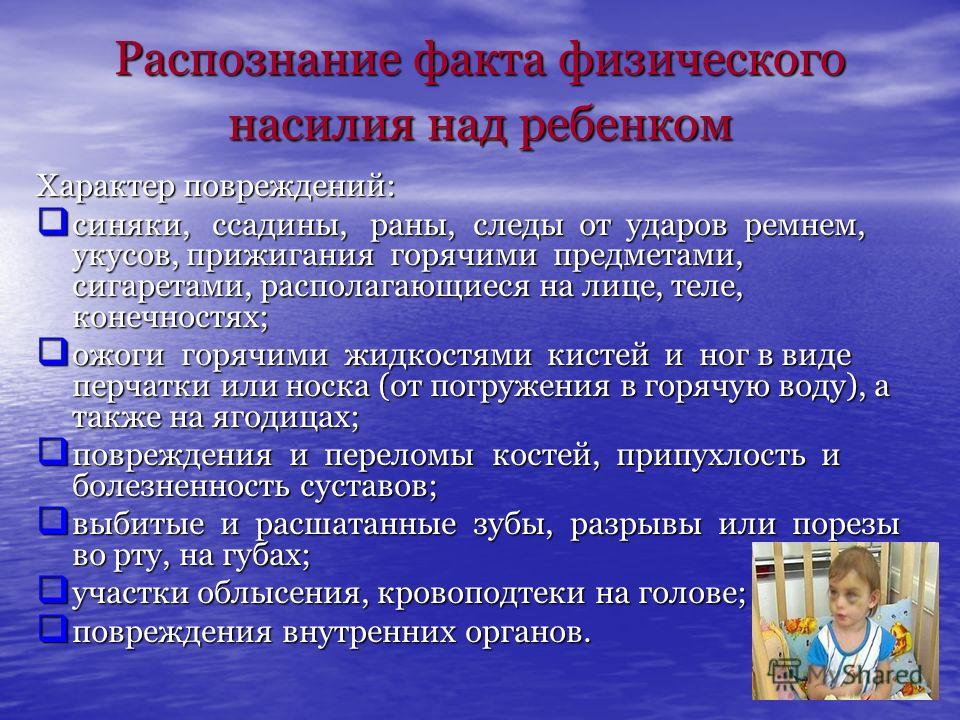

Разберём наиболее распространённые тяжкие последствия:

1. Потеря зрения и слуха. «Моргалы выколю»

2. Утрата двигательной активности. «Ноги переломаю»

3. Психические расстройства. «В психушку упеку»

4. Потеря органов или их утрата. «Голову/руки/ноги оторву»

5. Обезображивание тела или лица. «Глаз на ж… натяну»

Всё очень просто. Нужно обязательно:

-сделать скриншоты, если это было в сети интернет,

-записать аудио, если это было высказано по телефону,

-сходить к нотариусу и составить акт осмотра страниц интернет-переписки и переписки в мессенджерах.

Зачем всё это нужно? Злоумышленник

со временем может понять, что он погорячился и начнёт стирать свои сообщения,

тем самым он оставит вас без доказательств. Поэтому и стоит заранее

зафиксировать угрозы в ваш адрес.

Поэтому и стоит заранее

зафиксировать угрозы в ваш адрес.

Ну и, естественно, если эти угрозы были высказаны в публичном месте или в чате, где вы были не одни, обязательно собрать данные людей, которые могут засвидетельствовать, что факт угрозы был.

После этого идёте в полицию писать заявление, в котором обязательно укажите тех самых свидетелей, и если у вас есть сохранённые скриншоты или, того лучше, акты осмотра у нотариуса с высказанными угрозами, то приложите их.

В случае если угрозы высказывались неоднократно, обязательно это зафиксируйте.

И будьте уверены в том, что такое заявление примут и по нему, скорее всего, будет возбуждено уголовное дело.

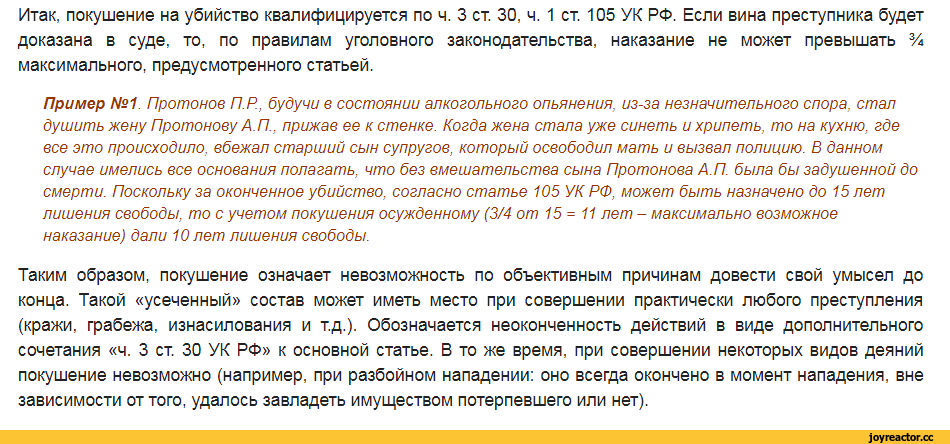

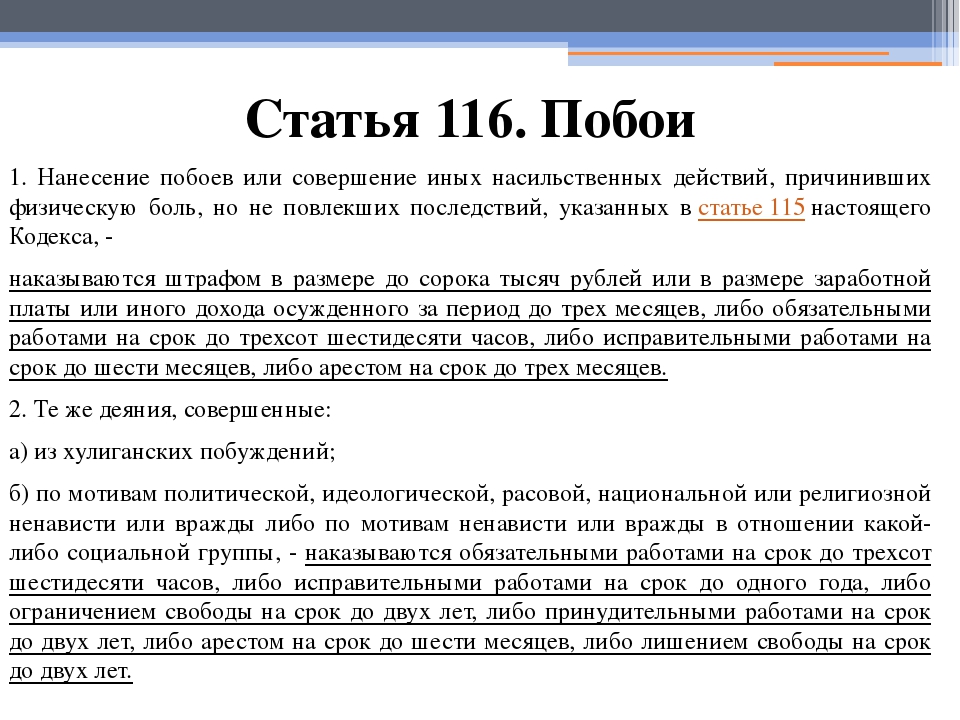

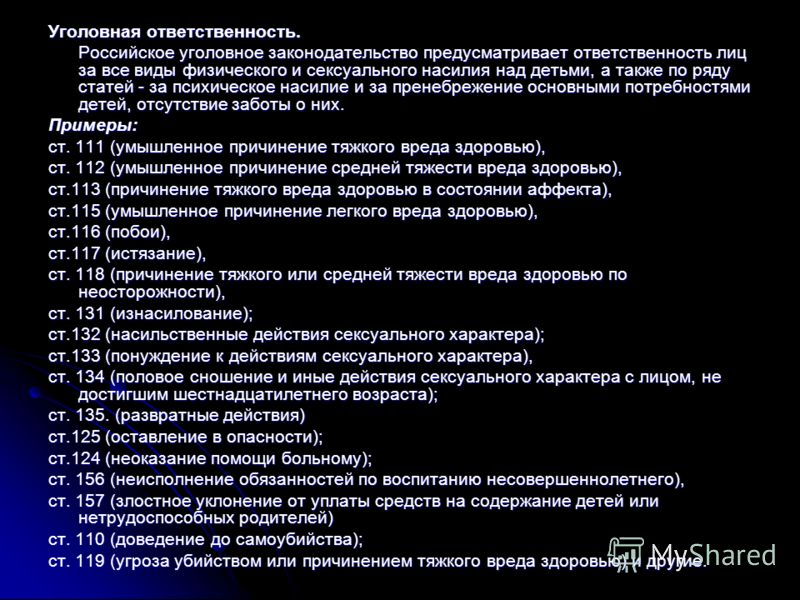

Ответственность1) до 2-х лет лишения свободы, если это были просто угрозы, впервые совершённые.

2) до 5-ти лет лишения свободы,

если угрозы были высказаны по политическим, идеологическим, национальным,

расовым мотивам с целью разжигания национальной ненависти, а равно в отношении

лиц и их близких в связи с осуществлением этими лицами своей служебной

деятельности (дело Владислава Синицы).

Очень внимательно относитесь к тому, что вы пишите в социальных сетях. Как известно, всё что попадает в интернет, там остаётся и хранится. Внимательно смотрите, с кем и о чём вы общаетесь, не давайте волю своему гневу, это может очень плачевно закончиться.

Остались вопросы – задайте их адвокату на консультации.

Контактный номер телефона: +7 (499) 380 72 55

за угрозу убийством предусмотрена уголовная ответственность

В отдел полиции № 1 УМВД России по городу Смоленску обратилась местная жительница, заявившая, что ее сожитель угрожал ей физической расправой, демонстрируя при этом молоток. Подозреваемый, ранее судимый местный житель 1982 года рождения был доставлен в отдел для дальнейшего разбирательства.

В этот же отдел полиции обратилась за помощью местная жительница, которой угрожал убийством, демонстрируя нож, ее сожитель, ранее неоднократно судимый мужчина 1983 года рождения.

Аналогичное заявление зарегистрировано в дежурной части отдела полиции № 2 УМВД Росси по городу Смоленску, куда обратилась женщина, заявившая об угрозе физической расправы со стороны мужа, ранее судимого местного жителя 1988 года рождения.

В Велиже ране судимый местный житель 1980 года рождения угрожал расправой знакомой женщине, а в Хиславичах ранее судимый гражданин 1983 года рождения грозился убить своего несовершеннолетнего сына.

По каждому из фактов подразделениями дознания возбуждены уголовные дела по признакам преступления, предусмотренного частью 1 статьи 119 УК РФ «Угроза убийством или причинением тяжкого вреда здоровью». Максимальное наказание, предусмотренное данной статьей, — лишение свободы на срок до двух лет.

Опасность данного вида преступления состоит в создании для потерпевшего тревожной обстановки, страха за свою жизнь и здоровье или своих близких. Люди, которые своим молчанием потакают обидчику, не осознают, что злоумышленник в любой момент может перейти от словесных угроз к реальным действиям и совершить тяжкое преступление.

Сотрудники полиции обращают внимание граждан на то, что решать возникающие недопонимания необходимо мирными, ненасильственными методами. Если Вы стали жертвой или очевидцем преступления, незамедлительно сообщайте об этом в ближайший отдел полиции или по телефону 02 (102 с мобильного федеральных операторов сотовой связи). Кроме того, связаться с ближайшим подразделением полиции в любой ситуации поможет «Мобильное приложение МВД России», которое можно бесплатно установить на смартфон или планшетный компьютер.

Кроме того, связаться с ближайшим подразделением полиции в любой ситуации поможет «Мобильное приложение МВД России», которое можно бесплатно установить на смартфон или планшетный компьютер.

Пресс-служба УМВД России по Смоленской области

Угроза физической расправы. Статья 119 УК РФ

Меню раздела

Время на чтение: 1 мин.

Добавить материал в закладки: Ctrl+D

Дорогие читатели! В наших материалах мы рассказываем о типовых

способах решения юридических вопросов, но каждая ситуация уникальна.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму

онлайн-консультанта справа или звоните по телефону 8 (800) 302-92-70. Это быстро и

бесплатно!

Это быстро и

бесплатно!

Угроза физической расправой: статья УК РФ

Угроза физической расправой может исходить от одной из сторон конфликта при выяснении отношений. Зачастую подобным образом выясняют отношения знакомые межу собой либо даже близкие люди.

Как определить, что угроза имеет основания? Гражданин, потерпевший от угроз, зачастую не может доказать в суде, что данное правонарушение имело основания и его жизнь находилась в опасности. Уголовная статья применима лишь в том случае, когда доказаны основания угрозы и серьезные намерения угрожающего. К примеру, если преступник угрожает насильственным образом расправиться с человеком в присутствии свидетелей и сопровождает все это рукоприкладством – можно смело подавать в суд.

К примеру, если преступник угрожает насильственным образом расправиться с человеком в присутствии свидетелей и сопровождает все это рукоприкладством – можно смело подавать в суд.

Вторая часть ст. 119 УК России четко определяет те признаки, которые считаются объективными при угрозе физической расправы. Они таковы:

- устная угроза, которая регулярно повторяется;

- угроза, которая сопровождается тем, что преступник демонстрирует предполагаемое орудие убийства;

- телефонная угроза;

- сообщения об угрозе с помощью СМС либо электронной почты;

- по интернету.

Наказание за угрозу физической расправы

Заявление об угрозе физической расправы, поданное потерпевшим, как правило приводит к открытию судебного делопроизводства. В таком случае суд может вынести такой вердикт:

- ограничение свободы;

- лишние свободы на период, превышающий два года;

- любой из видов принудительных работ;

- взыскание штрафа.

При повторных угрозах наказание становится значительно строже.

Уголовная ответственность за угрозу физической расправы

Статья 119 УК России также подразумевает уголовную ответственность за угрозу физической расправы. В случае предъявления потерпевшим доказательств угрозы, преступник может быть лишен свободы на два года.

Если же угроза была осуществлена, и в ходе судебного процесса были обнаружены политические мотивы, признаки расизма или религиозной нетерпимости, уголовная ответственность за подобное преступление предусматривает лишение свободы на более длительный срок. Преступник может оказаться за решеткой на срок до пяти лет, а также не будет иметь права занимать руководящие должности и заниматься политической деятельностью.

Если вы нашли ошибку в тексте, выделите её и нажмите Ctrl+Enter

Статья 119 за угрозу жизни и здоровью человека, что делать если угрожают?

Любая угроза жизни и здоровью человека является психологическим насилием. За подобные действия предусмотрена отдельная статья в Уголовном кодексе, которая позволит наказать обидчика при условии соблюдения всех особенностей. В сегодняшней статье рассмотрим подробно, что именно регламентирует ст. 119 УК РФ, каковы ее особенности и что нужно делать жертве, чтобы доказать факт наличия угрозы.

За подобные действия предусмотрена отдельная статья в Уголовном кодексе, которая позволит наказать обидчика при условии соблюдения всех особенностей. В сегодняшней статье рассмотрим подробно, что именно регламентирует ст. 119 УК РФ, каковы ее особенности и что нужно делать жертве, чтобы доказать факт наличия угрозы.

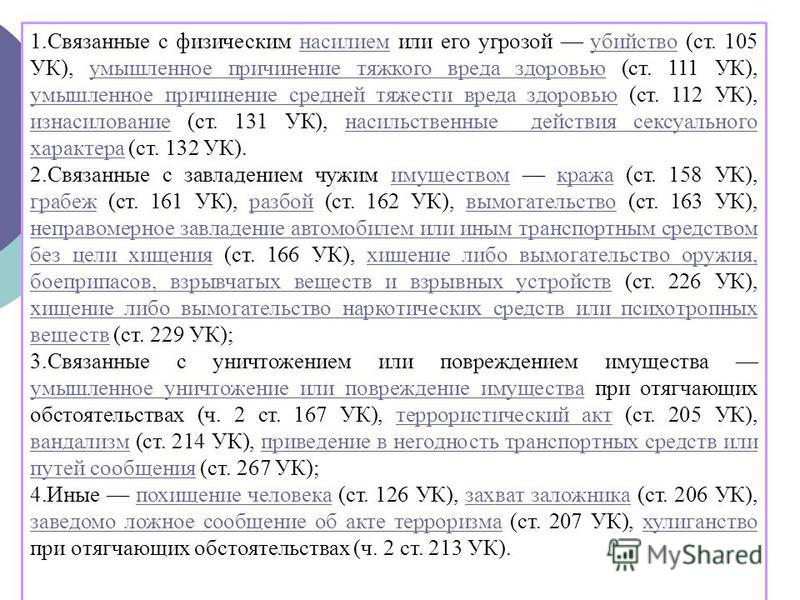

○ Понятие и особенности.

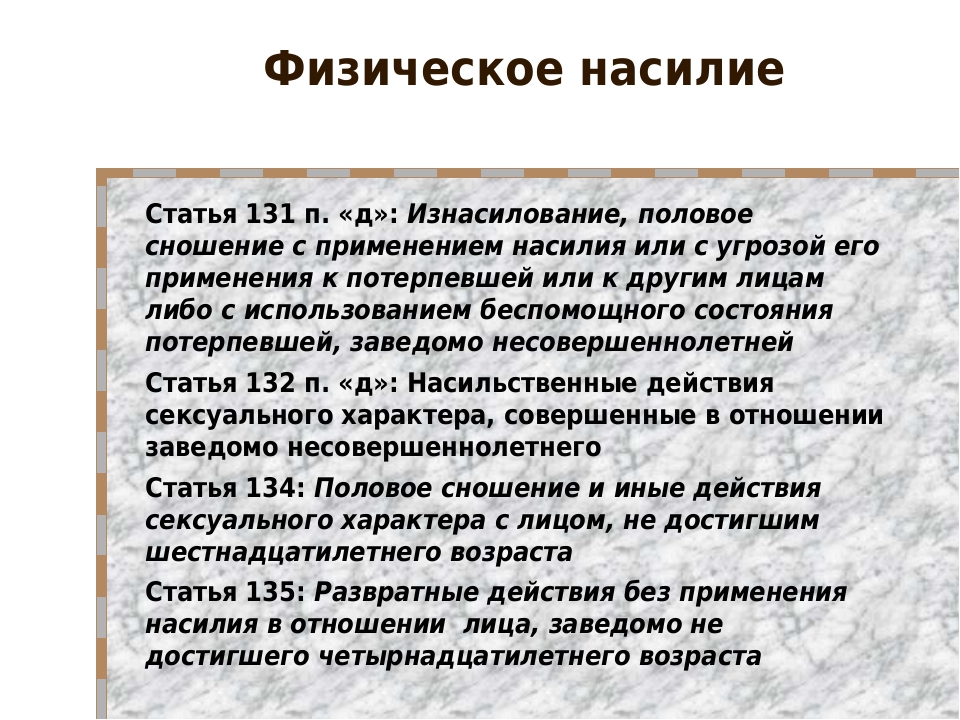

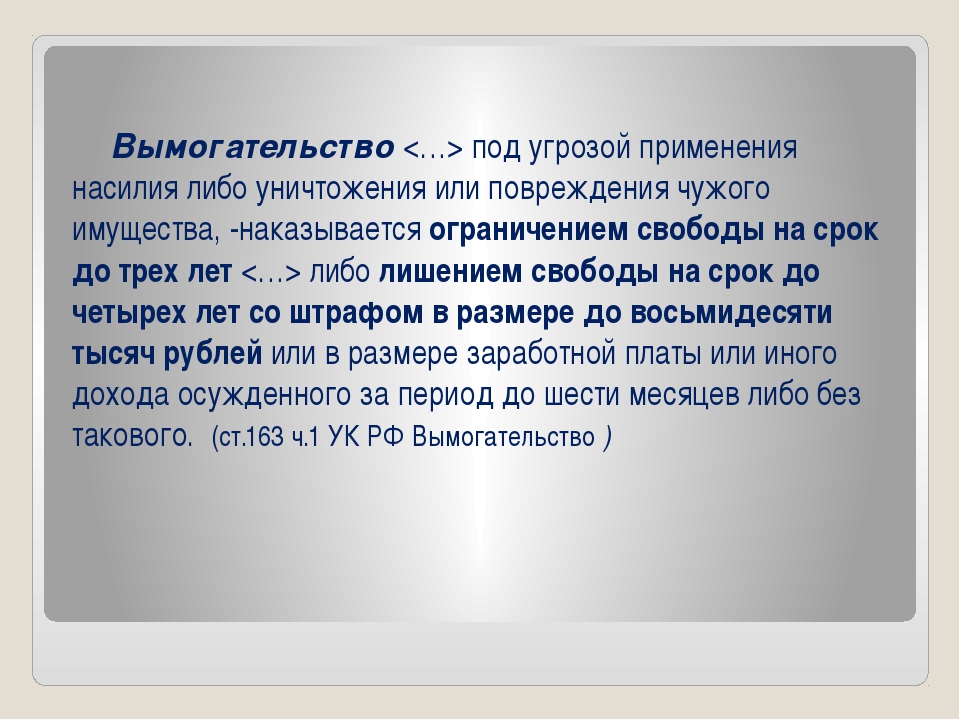

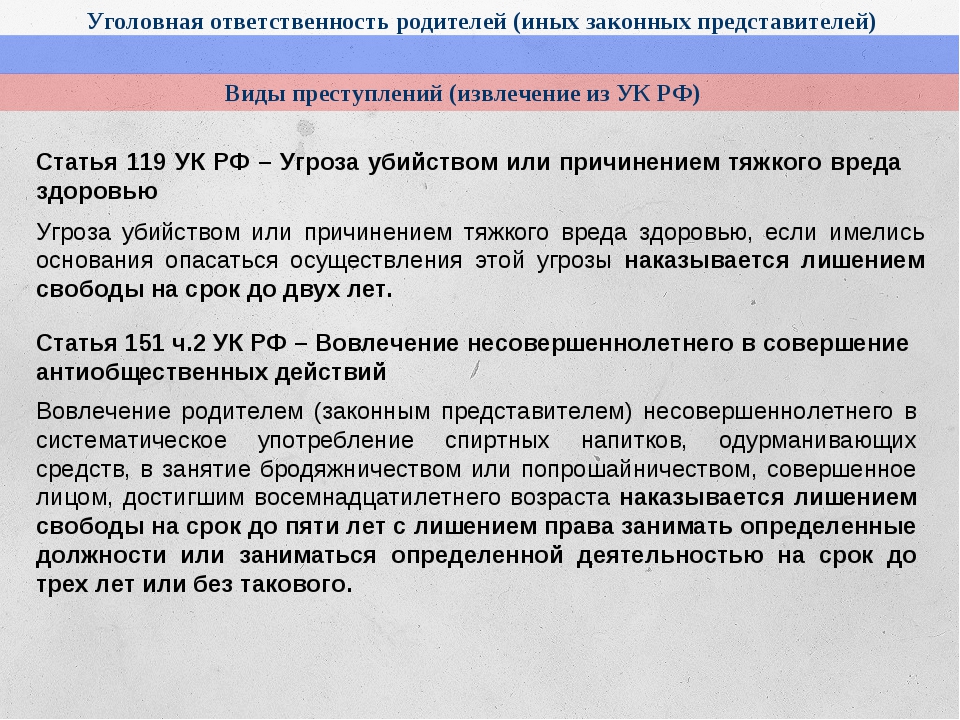

Несмотря на то, что угроза причинения вреда жизни и здоровью является признаком иных противоправных действий (например, изнасилование, вымогательство и пр.), законодательством она выведена в отдельную статью, по которой положено отдельное наказание.

Главная особенность данного преступления заключается в том, что потерпевший необязательно должен самостоятельно подавать заявление. Подобные дела не обладают частным характером и зачастую возбуждаются на основании показаний свидетелей.

Исходя из этого, потерпевший не вправе забрать заявление, как это можно сделать в других случаях, например, при побоях.

Вернуться к содержанию ↑

○ Состав преступления.

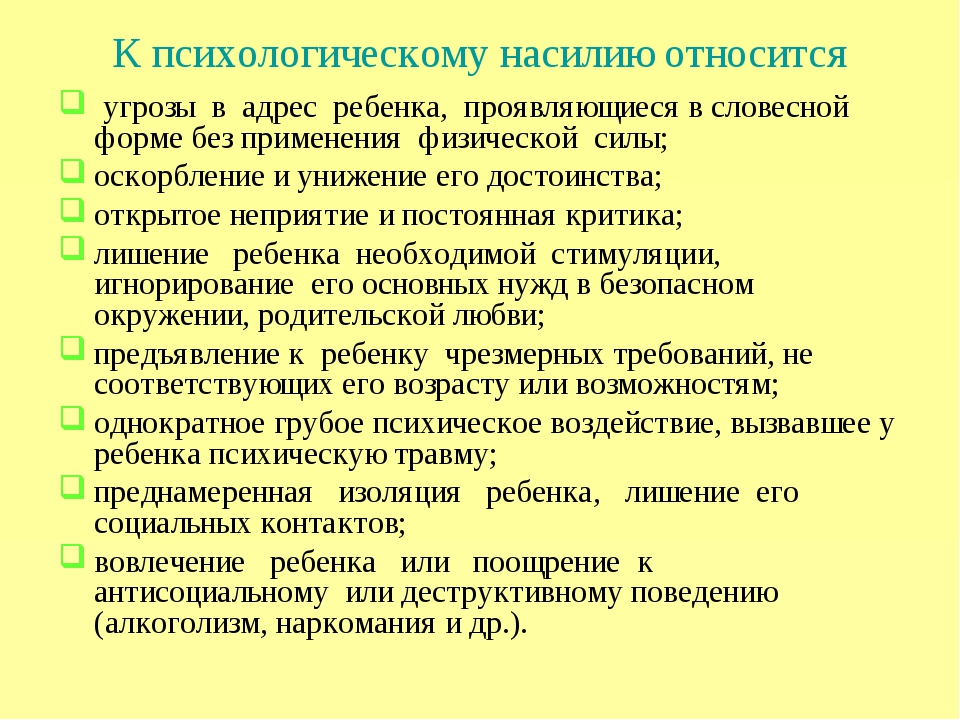

В данной статье угроза определяется как психологическое насилие над личностью. У нее должны быть характерные черты: она должны быть конкретной и реальной.

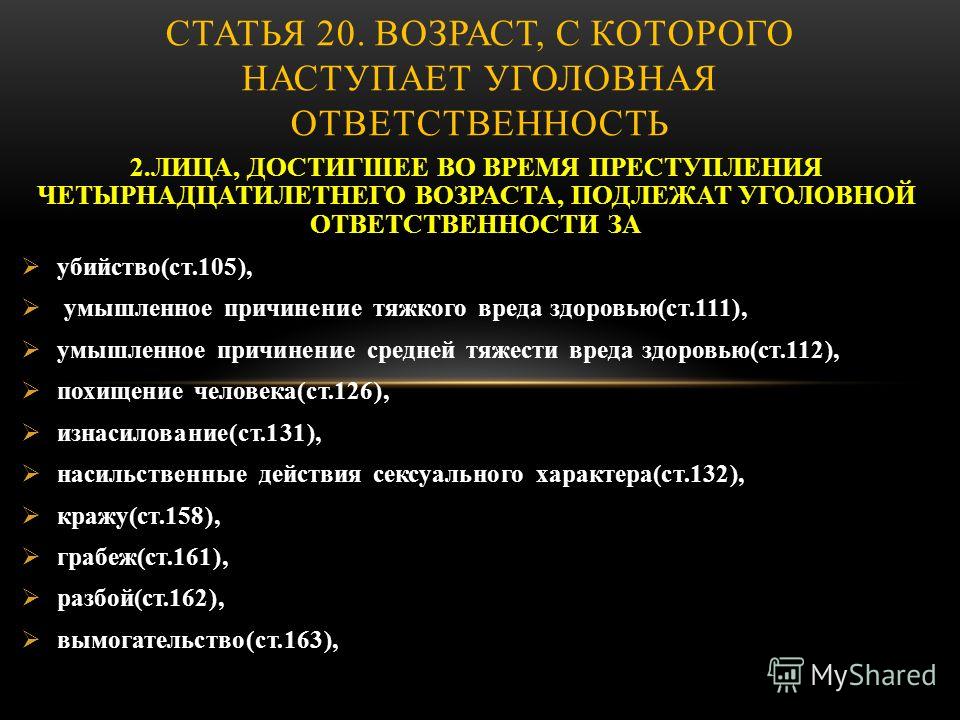

Объектом преступления выступает психическое состояние лица, а субъектом – физическое лицо, обладающее характерными признаками: оно должно быть полностью дееспособным и старше 16 лет.

Ст. 119 УК РФ квалифицирует только угрозу жизни или причинения тяжкого вреда здоровью. Объективная сторона преступления заключается в том, что потерпевший получает информацию о намерении совершения указанных деяний по отношению к нему.

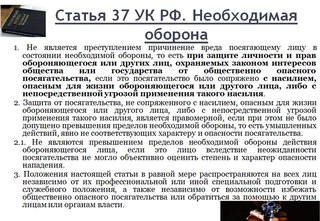

Угроза признается объективной, если преступник действительно собирался воплотить ее в жизнь либо он осуществил свои намерения в момент выражения своих намерений.

Субъективная сторона определяется наличием прямого умысла. Угроза должна быть направлена в адрес потерпевшего, даже если в разговоре участвуют третьи лица.

При этом, если преступник шутил и не имел намерения воплощать свои угрозы в жизнь, вина с него не снимается.

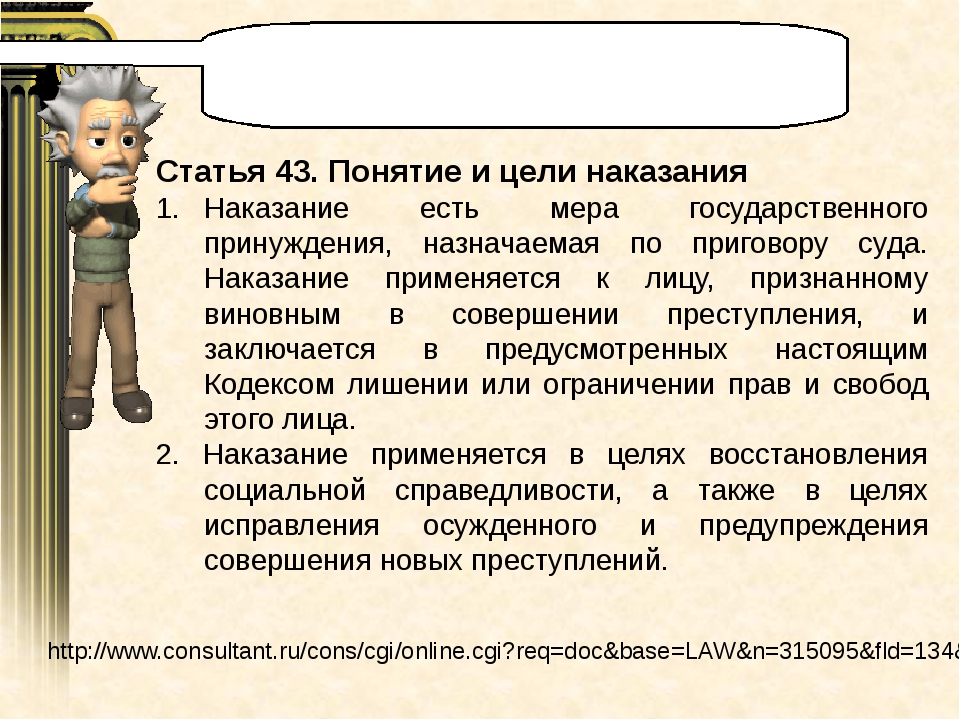

Угроза убийством или причинением тяжкого вреда здоровью, если имелись основания опасаться осуществления этой угрозы, наказывается обязательными работами на срок до четырехсот восьмидесяти часов, либо ограничением свободы на срок до двух лет, либо принудительными работами на срок до двух лет, либо арестом на срок до шести месяцев, либо лишением свободы на срок до двух лет.

(п.1 ст. 119 УК РФ).

Вернуться к содержанию ↑

○ Квалифицирующие признаки.

Классифицировать преступление по ст. 119 УК РФ можно на основании следующих признаков:

- Реальность угроз.

- Мнение потерпевшего (если жертва признала их реальными, независимо от истинных намерений преступника).

- Телесные повреждения, нанесенные в момент угрозы.

Все эти признаки устанавливаются в процессе расследования и опроса потерпевшего и свидетелей.

Вернуться к содержанию ↑

○ Как поступить жертве угроз?

Чтобы предотвратить воплощение угрозы в жизнь, жертве необходимо принять меры по обеспечению собственной безопасности.

✔ Заявление.

Обращение в правоохранительные органы является первым шагом к защите. Его нужно составить и подать сразу после поступления угрозы, чтобы максимально снизить риск приведения преступником своих намерений в действие.

✔ Как составить, на что обратить внимание.

Заявление составляется в соответствии со ст. 141 УПК РФ.

Также в документе нужно указать:

- Заявление о преступлении может быть сделано в устном или письменном виде.

- Письменное заявление о преступлении должно быть подписано заявителем.

(ст. 141 УПК РФ).

В заявлении нужно привести основания, по которым вы посчитали угрозы реальными и действительно представляющими опасность для вашей жизни и здоровья.

- Свидетелей, которые могут подтвердить факт угрозы.

- Адрес проживания угрожавшего лица.

- Иные сведения, имеющие значение для расследования.

Источник: https://law-raa.ru/v-policiyu.html

✔ Регистрация обращения в правоохранительных органах.

Заявление нужно подать в отделение полиции по адресу своего проживания лично либо после вызова наряда домой (в случае экстренной ситуации).

Работники правоохранительных органов зафиксируют ваши показания, в случае вызова обстоятельства дела и зарегистрируют его. По итогам рассмотрения обращения возбудят уголовное дело. Срок открытия дела – от 3 до 10 дней с момента принятия заявления.

Вернуться к содержанию ↑

○ Доказательная база.

Важный элемент успешной защиты своей жизни – сбор необходимых доказательств, которые помогут полиции не только удостовериться в реальности угрозы, но и помогут в расследовании дела. Доказательства могут быть разными.

✔ Аудиозапись угроз.

Если есть возможность записать разговор с преступником, данная запись будет приобщена к делу в качестве доказательства. Запись можно проводить как во время телефонного диалога, так и личного. Желательно перед началом фиксирования разговора проговорить дату и место своего пребывания, а также данные человека, с которым беседуете.

Запись можно проводить как во время телефонного диалога, так и личного. Желательно перед началом фиксирования разговора проговорить дату и место своего пребывания, а также данные человека, с которым беседуете.

Бывает, что суд не принимает подобную запись как доказательство. В таком случае следует ссылаться на ст.12 ГК РФ «О способах защиты», а также на ст. 55 ГПК, устанавливающую возможность приведения аудиозаписи в качестве доказательства.

✔ Видеозапись угроз.

Запись действий угрожавшего лица также может быть указана в качестве доказательства его намерений. Ссылаться при этом можно также на ст.12 ГК РФ и ст. 55 ГПК РФ. Несмотря на то, что закон не допускает вмешательства в частную жизнь (каким является запись личного разговора), в данном случае можно аргументировать свои действия стремлением защитить свою жизнь и здоровье.

✔ Печатные, электронные письма и сообщения.

Это еще один способ доказательства реальности получаемых угроз. Они будут привлечения к делу, если будут приложены к заявлению в распечатанном виде и с указанием обратного адреса (номера телефона) отправителя. Помимо подтверждения факта получения угрозы, данный вид доказательств может способствовать поискам злоумышленника.

Помимо подтверждения факта получения угрозы, данный вид доказательств может способствовать поискам злоумышленника.

Вернуться к содержанию ↑

○ Судебная практика.

По статистике, в случае применения ст. 119 суды чаще становятся на сторону жертвы (при условии достаточной обоснованности наличия факта угрозы). Однако при решении о мерах наказаниях суд исходит из конкретных обстоятельств дела и наличия/отсутствия факта судимости.

Если это первое преступление, суд может назначить условное наказание или обязательные работы (например, Решение по делу 10-1/2018 (15.02.2018, Шушенский районный суд (Красноярский край)), а если нарушение закона производится повторно, лишение свободы более чем реально (например, Решение по делу 22-966/2018 (14.02.2018, Новосибирский областной суд (Новосибирская область)).

Таким образом, если вам поступают угрозы, независимо от того, близкий это человек или незнакомое лицо, крайне важно вовремя обратиться в полицию, чтобы предотвратить возможное посягательство на свое здоровье или жизнь.

Вернуться к содержанию ↑

○ Советы юриста:

✔ Если угроза применяется впервые, как себя вести с обидчиком? Стоит ли говорить о том, что ведется аудио- или видеозапись?

В первый раз стоит предупредить по двум причинам. Во-первых, возможно это отрезвит преступника, и он откажется от дальнейших неправомерных действий. А во-вторых, скрытая съемка может быть расценена как вмешательство в личную жизнь и стать основанием для отказа от принятия материала к делу.

✔ Если следователь не принимает во внимание видеозапись, что можно сделать в этой ситуации?

Вы можете написать письменный запрос на объяснение своих действий и направить его заказным письмом (потому что вряд ли документ у вас примут). Если данный способ не поможет, можно ходатайствовать в суде о приобщении данных материалов к делу в качестве доказательства.

Вернуться к содержанию ↑

Дознаватель Юлия Жаркова подробно расскажет о деяниях, являющееся преступным согласно статье 119.

Вернуться к содержанию ↑

Опубликовал : Вадим Калюжный, специалист портала ТопЮрист.РУ

Какая статья УК РФ предусмотрена за угрозы, запугивание и оскорбления взрослого и ребенка?

Жить спокойно в наше время получится только на необитаемом острове или далеко в глухой тайге, и то недолго. Каждое мгновение в мире возникают и угасают все новые конфликты по разным причинам. И никто не застрахован от серьезного развития обычной ссоры. Как вовремя пресечь словесную перепалку, чтобы она не получила тяжелое развитие.

Основные понятия

Наш менталитет не позволяет нам оставаться в стороне, молчать в спорах и рационально мыслить «на эмоциях». Это делает нас неравнодушными, открытыми для всех, но очень уязвимыми, и иногда подвергает большой опасности. Если не следить за словами и действиями в ссоре, можно легко оказаться в суде.

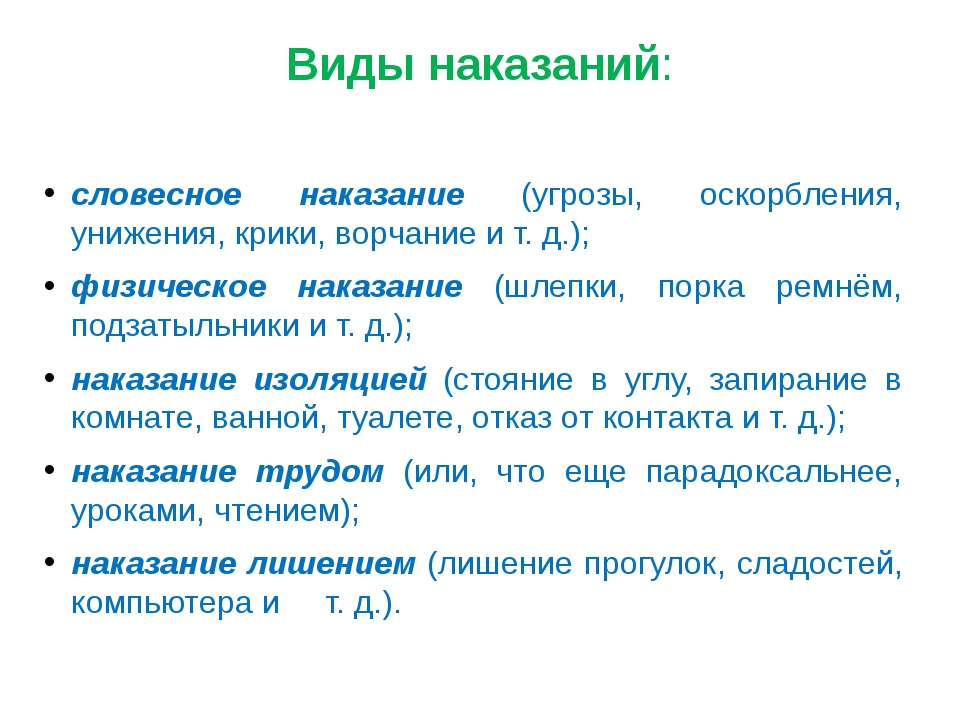

Все резкие слова в рамках закона разделим на три типа:

- Угрозы;

- Запугивание;

- Оскорбление.

Под оскорблением стражи правопорядка понимают некоторое действие, относящееся к преступлениям, повлекшее за собой унижение чести/достоинства человека. Часто оскорбление выражается в устной форме с ненормативной лексикой, немного реже в виде неприличного жеста или пощечины. Оскорбление может быть нанесено и в отсутствии основного лица, против которого оно было высказано. Ответственность обидчик за оскорбление понесет перед судом по статье 130 УК РФ.

Угрозы тесно связаны со словом «страх». Точного определения в уголовном кодексе не найти, но многие ученые пытаются как можно более полно раскрыть смысл этого определения, так как в судебной практике используется оно очень часто. Угроза обладает несколькими признаками:

- Душевное расстройство, подавленное состояние лица, которому угрожали;

- Реальная возможность осуществления;

- Противозаконность деяния;

- Угроза отражает самые злые и серьезные намерения.

За определенные виды угроз агрессивно настроенное лицо может быть наказано по статье 119 УК РФ.

Связывает эти два понятия термин «запугивание». Это не совсем угроза, но и не оскорбление. Тем не менее, вызывает определенные неприятные чувства у возможного потерпевшего. Запугивание часто является частью определения угрозы, террора или шантажа. Отдельной статьи под нее не выделяется.

Определим общие черты всех трех видов:

- Чаще всего устная форма изложения;

- Нарушение спокойного состояния, нанесение морального вреда одной из сторон конфликта;

- Направлены против человека с целью запугать или вывести из себя;

- Сложно доказуемы, так как часто происходят без свидетелей;

- Уголовные дела возбуждаются по обращению только потерпевшего.

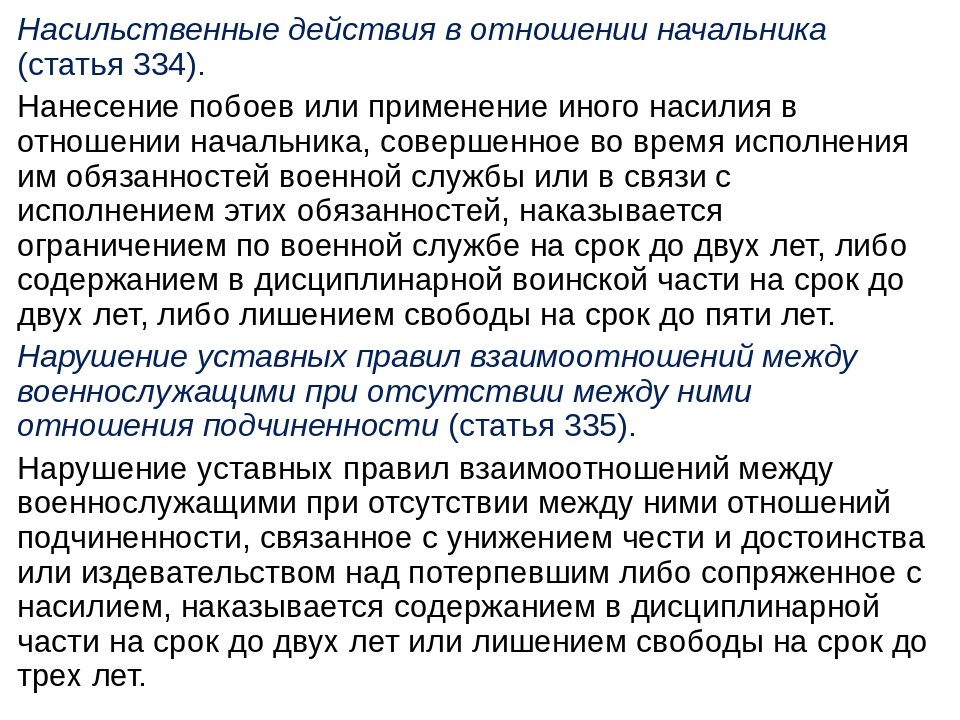

Виды преступления

Рассмотрим со всех сторон самый опасный из неконтактных или полу контактных видов воздействий на человека – угрозы. В юридической литературе приводится очень много классификаций этого преступления, рассмотрим именно те формулировки, которые, возможно, придется использовать на практике:

- Угроза убийством – все действия, обстановка, слова, состояние нападающего указывают жертве на реальность исполнения словесных угроз.

Часто сопровождается наставлением холодного или огнестрельного оружия;

Часто сопровождается наставлением холодного или огнестрельного оружия; - Угроза нанесением тяжкого вреда здоровью – крайне схожая с предыдущей категория. Отличие в том, что злоумышленник угрожает не лишением жизни, а, например, отнятием конечности;

- Угроза ущерба имуществу – действия, приводящие к уничтожению, серьезному повреждению имущества и, возможно, человеческим жертвам как последствие;

- Шантаж – злоумышленник угрожает распространить некие сведения с целью запятнать репутацию жертвы;

- Угроза самоубийством – не угрожает жизни жертвы, но наносит значительный моральный вред.

Все угрозы могут быть произнесены вслух, написаны в письме, в смс, озвучены в процессе телефонного разговора или иным способом. Если они повторяются неоднократно, особенно по телефону (такие угрозы тоже можно классифицировать по статье УК РФ), старайтесь записывать все слова на диктофон, хранить письма и смс. Это значительно облегчит процесс доказательства вины недоброжелателя.

Какими должны быть действия при угрозе?

Если вы стали жертвой угроз, то нужно знать, как правильно среагировать в такой ситуации:

- Не провоцируйте нападающего на развитие ситуации, старайтесь сгладить конфликт, особенно в случае угрозы убийством.

- Всегда ищите помощи у случайных прохожих или соседей – они не только оградят вас от угроз, но и выступят в качестве свидетелей.

- Сохраняйте все доказательства нападения, записывайте разговоры по телефону.

- Незамедлительно обратитесь в полицию, там вам помогут составить заявления и обеспечат необходимую защиту в случае серьезной опасности вашей жизни.

- Угрозы по отношению к жизни и здоровью ребенка.

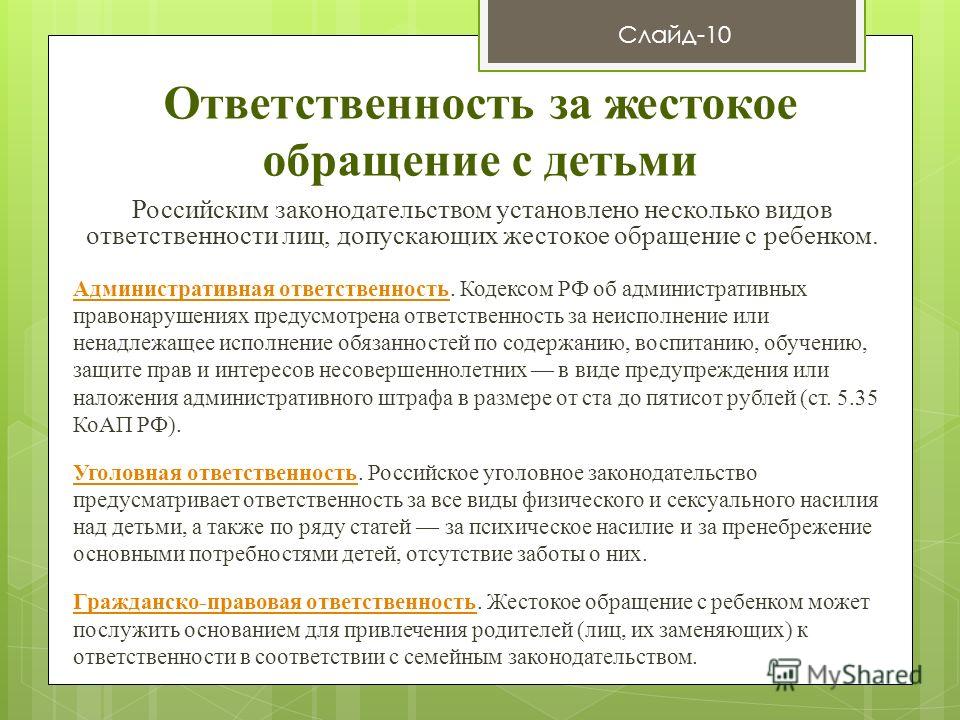

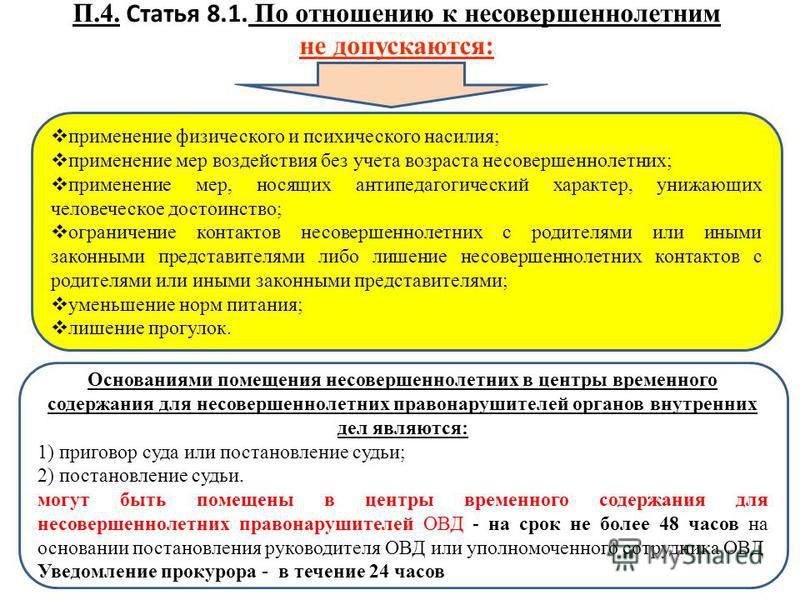

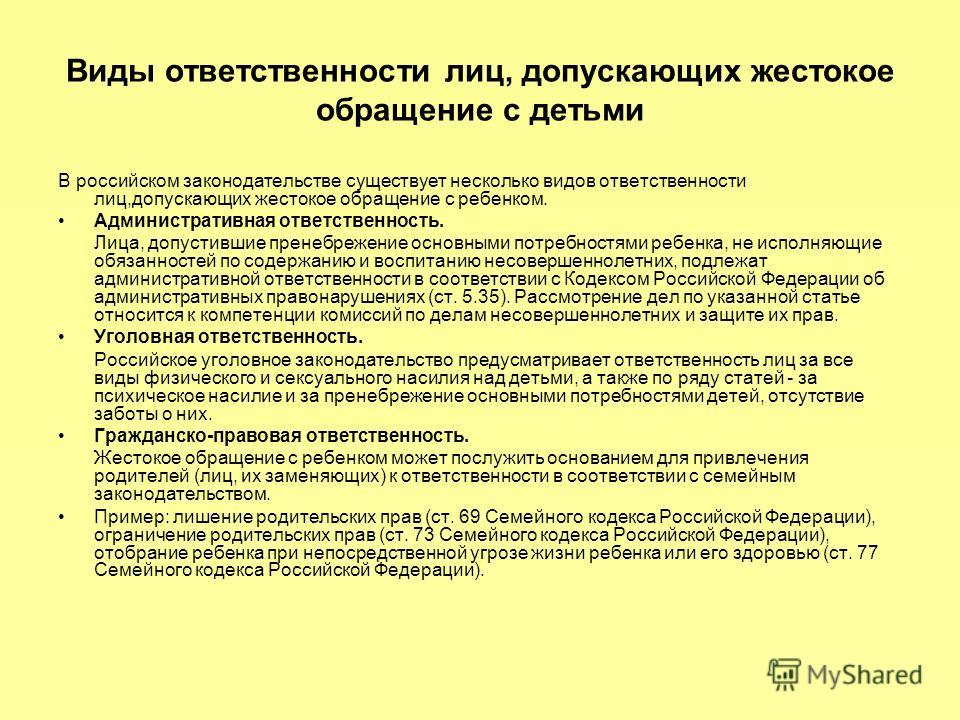

К сожалению, часто конфликтные ситуации возникают внутри семьи. Особенно опасны случаи домашнего насилия по отношению к детям, физическое неравенство делает их крайне уязвимыми, неспособность действовать самостоятельно еще уменьшает шансы на благоприятный исход. Необходимо знать, что насильственные действия по отношению к детям строго наказываются по статьям 68, 73 Семейного кодекса – лишение или ограничение родительских прав.

О том, какое наказание ждет преступника по статье УК РФ за угрозы насилия, запугивание и оскорбления, читайте далее.

Наказание и ответственность

За угрозы убийством, нанесением особо тяжкого вреда жизни и здоровью по статье с номером 119 УК РФ нападавший может получить наказание в виде лишения, ограничения свободы, часы принудительных или обязательных работ.

За угрозу уничтожения имущества, запугивание или угрозы убийством, не сопоставимые с реальностью, например, фраза «голову откручу» от хрупкой девушки, наказания добиться практически невозможно. Отметим, что за наступление реализации всех этих видов угроз наказание будет достаточно реальным.

«Нечего жалобы писать, вас же не убили!»

Чтобы правоохранительные органы вступились, нужно быть «своим» человеком

Еще одна интересная деталь – о своих. Свои совсем не обязательно должны быть людьми из ближнего круга властителя России. Мне лично представляется, что правоохранительная, судебная системы каким-то чутьем определяют, где социально близкий элемент, а где социально чуждый. Судите сами: пьяный хулиган, избивший в Ртищеве двоих полицейских, наказан штрафом. Женщине, бросившей в сторону ОМОНа пустую пластиковую бутылку, грозит реальное лишение свободы. Потому как ртищевский боец полиции и суду – следовательно, власти – ближе, чем демонстрант с Болотной площади.

Судите сами: пьяный хулиган, избивший в Ртищеве двоих полицейских, наказан штрафом. Женщине, бросившей в сторону ОМОНа пустую пластиковую бутылку, грозит реальное лишение свободы. Потому как ртищевский боец полиции и суду – следовательно, власти – ближе, чем демонстрант с Болотной площади.

Понятие социально близких и социально чуждых элементов, кстати сказать, зародилось в сталинских концлагерях. Уголовники, урки были охране (власти) социально близки, политзэки, наоборот, чужды. Знаковая такая деталь: в начале 21-го века возвращаются понятия сталинского НКВД. Да и суды порой ничем не отличаются от трибуналов имени товарища Вышинского. Судебные решения слово в слово повторяют обвинительные заключения. Суд может отказать в проведении экономической экспертизы по экономическому делу: процесс Алексея Навального. Прокурор может на полном серьезе говорить о том, что определил достоинство купюр по их хрусту на аудиозаписи: дело Ильи Фарбера.

«Своя» Евгения Васильева: дело Оборонсервиса находится под домашним арестом, а судья и прокурор вполне серьезно обсуждают продолжительность ее прогулок по бутикам – три часа можно или только два. «Чуждого» мэра Ярославля Евгения Урлашова арестовывают с такой жестокостью, будто он главарь вооруженного бандформирования, и о том, чтобы выпустить его под подписку о невыезде, следствие даже слышать не хочет. «Чуждые» Навальный и Фарбер получают по шесть лет по весьма сомнительным обвинениям, а «свой» Андрей Шмаков получает два с половиной года за уклонение от налогов на сумму миллиард долларов. При этом адвокаты уверены, что реальный срок будет заменен на условный. Своим – всё, остальным (чуждым) – беспредел.

«Чуждого» мэра Ярославля Евгения Урлашова арестовывают с такой жестокостью, будто он главарь вооруженного бандформирования, и о том, чтобы выпустить его под подписку о невыезде, следствие даже слышать не хочет. «Чуждые» Навальный и Фарбер получают по шесть лет по весьма сомнительным обвинениям, а «свой» Андрей Шмаков получает два с половиной года за уклонение от налогов на сумму миллиард долларов. При этом адвокаты уверены, что реальный срок будет заменен на условный. Своим – всё, остальным (чуждым) – беспредел.

Система определения «свой – чужой» действует буквально везде. Вот наш саратовский пример. Руководитель инвестиционного холдинга «Энергетический союз» Аркадий Евстафьев, без всяких сомнений, «чуждый элемент». Баллотировался в областную думу по списку оппозиции. Является лидером регионального отделения партии «Гражданская платформа». Во всех хозяйственных конфликтах действует строго по закону. Немудрено, что в области у него немало врагов. И заранее ясно, на чьей стороне окажется правоохранительная система.

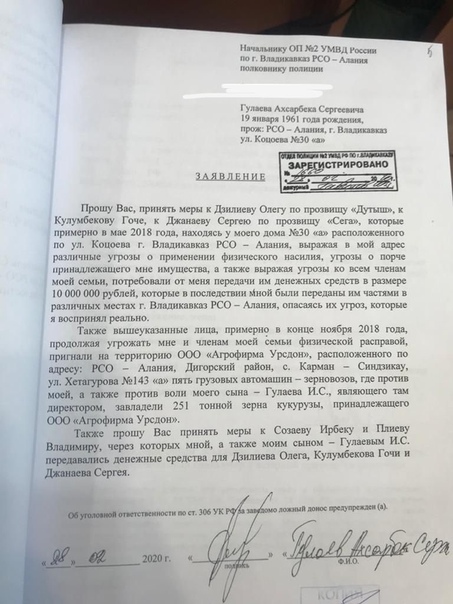

Весной этого года на электронную почту одного из сотрудников холдинга поступило анонимное письмо с угрозами в адрес Аркадия Евстафьева. Были и остаются обстоятельства, которые не позволили посчитать это письмо чьей-то тупой шуткой. Как и всякий законопослушный гражданин, сотрудник, получивший письмо с угрозами, направил письмо в правоохранительные органы. А именно: начальнику ГУ МВД по Саратовской области генерал-лейтенанту полиции С. П. Аренину, копии – начальнику УМВД России по Саратову полковнику полиции А. Н. Макарову и начальнику отдела полиции № 3 в составе УМВД России майору полиции С. Н. Балтаеву. 18 марта гражданин обратился в ОП № 3 с заявлением о возбуждении уголовного дела по признакам состава преступления, предусмотренного ст. 119 УК РФ – «Угроза убийством или причинением тяжкого вреда здоровью».

Спустя два с лишним месяца – 23 мая – капитан полиции А. Снопов вынес постановление об отказе в возбуждении уголовного дела на основании п. 2 ч. 1 статьи 24 УПК РФ за отсутствием состава преступления. То есть угрозы есть, а преступления нет. Или, по логике капитана Снопова, надо дождаться, пока аноним не попытается воплотить свои угрозы в жизнь. А уж потом заниматься расследованием. Свое решение капитан мотивировал следующим образом: «Таким образом, следует полагать, что в данном случае в действиях неустановленного на момент принятия решения лица формально можно усмотреть лишь признаки преступления, предусмотренного статьей 119 УК РФ, – угроза убийством или причинением тяжкого вреда здоровью, однако в данном случае угрозы физической расправой не могут носить реального характера».

То есть угрозы есть, а преступления нет. Или, по логике капитана Снопова, надо дождаться, пока аноним не попытается воплотить свои угрозы в жизнь. А уж потом заниматься расследованием. Свое решение капитан мотивировал следующим образом: «Таким образом, следует полагать, что в данном случае в действиях неустановленного на момент принятия решения лица формально можно усмотреть лишь признаки преступления, предусмотренного статьей 119 УК РФ, – угроза убийством или причинением тяжкого вреда здоровью, однако в данном случае угрозы физической расправой не могут носить реального характера».

Есть и еще одно обстоятельство. Как мы помним, капитан полиции Снопов называет отправителя письма «неустановленным лицом». Как же могло так получиться? Ведь все знают, что в составе российской полиции есть управление «К» (в области – «отдел»), оснащенное самой современной техникой, укомплектованное самыми высококвалифицированными специалистами. Правда, память подсказывает, что это самое управление «К» в свое время занималось разработкой бизнесмена Евгения Чичваркина. И доразработало его до такой степени, что Чичваркин вынужден был продать бизнес и уехать в Англию. Но это давние и московские дела. Что же у нас? Вот что пишет в своем ответе на заявление капитан Снопов: «Установить и опросить неизвестное лицо, отправившее письма, за время проведения проверки не представилось возможным, так как ответ на запрос из отдела «К» ГУ МВД РФ по Саратовской области получен не был».

И доразработало его до такой степени, что Чичваркин вынужден был продать бизнес и уехать в Англию. Но это давние и московские дела. Что же у нас? Вот что пишет в своем ответе на заявление капитан Снопов: «Установить и опросить неизвестное лицо, отправившее письма, за время проведения проверки не представилось возможным, так как ответ на запрос из отдела «К» ГУ МВД РФ по Саратовской области получен не был».

Наверное, это происходит так:

– Мужики, вы что нам ответ не шлете?

– Какой ответ?

– Дык мы вам запрос отсылали.

– Запрос? Какой запрос? Не получали мы ничего. И вообще отстаньте, мы тут в «Доту» режемся!

Возможно, что всё обстояло иначе, но факт остается фактом – отдел «К» промолчал. По крайней мере так написал Снопов.

27 мая заявителю ответил начальник капитана Снопова – и. о. начальника отдела полиции № 3 капитан полиции Кравцов И. А. Он был немногословен и полностью взял под защиту своего подчиненного: «В соответствии с нормами УПК РФ уведомляю, что по Вашему заявлению проведена проверка в порядке ст. ст. 144-145 УПК РФ, по результатам которой вынесено постановление об отказе в возбуждении уголовного дела на основании п. 2. ч. 1 ст. 24 УПК РФ (в связи с отсутствием в действиях неизвестного состава преступления).

ст. 144-145 УПК РФ, по результатам которой вынесено постановление об отказе в возбуждении уголовного дела на основании п. 2. ч. 1 ст. 24 УПК РФ (в связи с отсутствием в действиях неизвестного состава преступления).

В случае несогласия с принятым решением Вы вправе обжаловать его прокурору г. Саратова либо в суде в порядке ст. ст. 124-125 УПК РФ (порядок рассмотрения жалобы прокурором и судебный порядок рассмотрения жалоб)».

Месяцем позже на заявление ответил уже начальник ОП № 3 майор полиции С. Балтаев. Его ответ слово в слово повторил ответ Кравцова, даже ошибки пунктуации были теми же. Право, я совсем не понимаю, зачем с интервалом в месяц отправлять заявителю один и тот же текст, в чем глубинный смысл этого действия? В дополнение могу сказать только одно: прокурору Кировского района заявление на незаконный и необоснованный отказ в возбуждении уголовного дела было отправлено. Прокурором Кировского района Саратова Е. Корогодиным постановление об отказе в возбуждении уголовного дела было отменено, и материалы были направлены в отдел полиции № 3 для проведения дополнительной проверки.

В середине июля этим делом заинтересовалась наша газета. В ГУВД был отправлен письменный запрос. И вот что интересно: ответ еще не был подготовлен, но у меня стали раздаваться телефонные звонки. Сначала девушка, представившаяся «ГУВД области», предложила встретиться с руководством. Процедурой ответа на запрос средства массовой информации никакие встречи и беседы не предусмотрены, потому я девушке отказал. Вечером того же дня позвонил уже молодой человек, представившийся точно так же, «ГУВД области», чтобы подтвердить мое согласие на встречу. Отказал и ему – по тем же причинам. На следующий день пришел ответ. Из него, кроме уже известных фактов, стало известно следующее.

«27.06 2013 г. из ОП № 3 в отдел «К» ГУ МВД поступил запрос на установление владельца указанного электронного почтового ящика, с которого поступали угрозы.

Сотрудниками отдела «К» ГУ МВД по Саратовской области запрос был исполнен и дан ответ в адрес начальника ОП № 3». (Входящие и исходящие номера запросов я опускаю. )

)

Значит, зря я подозревал сотрудников отдела «К» в том, что они увлекаются электронными играми. Тогда получается, что лукавил капитан Снопов, который в своем ответе утверждал, что отдел «К» на его запросы не отвечает.

Ну а далее в ответе сообщается, что неназванный участковый уполномоченный из третьего отделения полиции вынес постановление об отказе в возбуждении уголовного дела по той же ст. 24 за отсутствием состава преступления.

То есть, граждане, дело обстоит так: пока вас не убили, обращаться в полицию с заявлениями об угрозе нет никакого смысла. Правоохранители вам откажут и будут ждать, чем же дело кончится. Если, не дай бог, случится такое, полицейские удивленно разведут руками и воскликнут: «Надо же, кто бы мог подумать!»

Или же на действия полиции повлиял тот факт, что угрожали «не своему» человеку? Вот Мизулину с Баталиной ругают в Интернете, так следственный комитет сразу дело завел.

P. S. В настоящий момент заявление на неправомочный отказ в возбуждении уголовного дела направлено в прокуратуру Кировского района.

Статья УК РФ за угрозу и запугивание в соц сетях

могу ли я привлечь человека который угрожает мне и моей семье физической расправой в соц сетях, с учетом, что я знаю этого человека. Но этот человек и моя семья находятся в другом городе

Угрозы в соц.сетях

Здравствуйте! Я живу в Махачкале. И к вопросам такого рода в отделении полиции у нас серьезно не отнесутся. Дело в том.что мне угрожают в сети — Одноклассники. Взломали мою личную почту и оттуда взяли мой номер телефона. теперь постоянно всюду публикуют этот номер. Угрозы физической расправы также идут в адрес ребенка. фотографию ребенка тоже взяли из ватсапа…Помогите мне. пожалуйста. Что делать. если в полиции откажут заводить дело?

Лейла, г.

Статья УК РФ за угрозу и запугивание в соц сетях

Юрист: Гор Манучарян

сейчас offline

Статья 119 УК РФ предусматривает ответственность за угрозу убийством или причинением тяжкого вреда здоровью, если имелись основания опасаться осуществления этой угрозы. Таким образом, основанием для возбуждения уголовного дела будет являться наличие достаточных данных, указывающих на реальность осуществления этой угрозы. При оценке реальности осуществления угрозы необходимо учитывать все обстоятельства конкретного случая. Угроза может быть выражена в любой форме: устно, письменно, жестами, демонстрацией оружия и т.д. Содержание угрозы составляет высказывание намерения лишить жизни или причинить тяжкий вред здоровью. Угроза должна быть конкретной, т.е. должно быть ясно, чем именно, каким образом, какими действиями лицо намерено ее выполнить. Одновременно угроза должна быть реальной, когда имелись достаточные основания опасаться приведения ее в исполнение. Об этом могут свидетельствовать повод (мотив), в связи с которым она была доведена до сведения потерпевшего, взаимоотношения между угрожающим и потерпевшим, данные о личности этих лиц, обстановка, в которой угроза была проявлена. Также для определения реальности угрозы имеет значение, как воспринимают угрозу потерпевший и окружающие его лица, которые знают как потерпевшего, так и угрожающего.

Таким образом, основанием для возбуждения уголовного дела будет являться наличие достаточных данных, указывающих на реальность осуществления этой угрозы. При оценке реальности осуществления угрозы необходимо учитывать все обстоятельства конкретного случая. Угроза может быть выражена в любой форме: устно, письменно, жестами, демонстрацией оружия и т.д. Содержание угрозы составляет высказывание намерения лишить жизни или причинить тяжкий вред здоровью. Угроза должна быть конкретной, т.е. должно быть ясно, чем именно, каким образом, какими действиями лицо намерено ее выполнить. Одновременно угроза должна быть реальной, когда имелись достаточные основания опасаться приведения ее в исполнение. Об этом могут свидетельствовать повод (мотив), в связи с которым она была доведена до сведения потерпевшего, взаимоотношения между угрожающим и потерпевшим, данные о личности этих лиц, обстановка, в которой угроза была проявлена. Также для определения реальности угрозы имеет значение, как воспринимают угрозу потерпевший и окружающие его лица, которые знают как потерпевшего, так и угрожающего.

Пишите заявление на имя руководителя Управления МВД России по Р. Дагестан и подавайте его непосредственно в Управление. В заявлении подробно указывайте все те обстоятельства, которые указывают на реальность осуществления угрозы. Заявление конечно же будет отписано в Ваш районный отдел полиции для рассмотрения, однако есть вероятность, что оно будет на контроле у руководителя УМВД республики. Удачи!

Что будет за незначительные угрозы через интернет?

Здравствуйте,вопрос такой, мне позвонила моя девушка (работает пррдавцом) и сообщила что некий молодой человек(покупатель) ведет себя некультурно оскорбляет ее, он оставил свой номер для связи с хозяикой магазина.Я находясь дома позвонил ему через интернет и пообещал выписать люлей(в нецензурной форме), после чего он вызвал полицию и написал заявление. Найдут ли меня ? И что мне будет?

Виктор, г. Омск

Статья УК РФ за угрозу и запугивание в соц сетях

Юрист: Алексей Саченков

сейчас offline

Здравствуйте, вопрос такой, мне позвонила моя девушка (работает пррдавцом) и сообщила что некий молодой человек(покупатель) ведет себя некультурно оскорбляет ее, он оставил свой номер для связи с хозяикой магазина.Я находясь дома позвонил ему через интернет и пообещал выписать люлей(в нецензурной форме), после чего он вызвал полицию и написал заявление. Найдут ли меня? И что мне будет?

Виктор

Добрый день!

Сложно сказать найдут ли Вас, также как квалифицируют Ваши действия. Самый негативный вариант

Статья 119. Угроза убийством или причинением тяжкого вреда здоровью

1. Угроза убийством или причинением тяжкого вреда здоровью, если имелись основания опасаться осуществления этой угрозы, — наказывается обязательными работами на срок до четырехсот восьмидесяти часов, либо ограничением свободы на срок до двух лет, либо принудительными работами на срок до двух лет, либо арестом на срок до шести месяцев, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное по мотивам политической, идеологической, расовой, национальной или религиозной ненависти или вражды либо по мотивам ненависти или вражды в отношении какой-либо социальной группы, — наказывается принудительными работами на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового либо лишением свободы на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового.

Когда кибератаки становятся физическими угрозами

Реальность того, чтобы увидеть глобальную кибератаку, которая приводит к реальной катастрофе, кажется, растет с каждым днем. В то время как правительственные чиновники и другие эксперты по кибербезопасности годами бьют тревогу о потенциальных физических угрозах, исходящих от злоумышленников в Интернете, единственное, что, кажется, сдерживает катастрофу, — это простая удача, которая может скоро закончиться.

Согласно статье, опубликованной в четверг в газете New York Times , следователи полагают, что недавняя кибератака на нефтехимический завод в Саудовской Аравии была направлена не только на то, чтобы саботировать работу завода, но и вызвать взрыв.Единственное, что якобы предотвратило взрыв, — это ошибка в компьютерном коде, который использовали злоумышленники. Эксперты считают, что за атакой, скорее всего, стояло национальное государство.

Хотя следователи, расследующие инцидент, не установили, кто, по их мнению, несет ответственность за атаку или из какой страны она возникла, многие эксперты, в том числе Том Келлерманн, главный специалист по кибербезопасности Carbon Black, указывают пальцем прямо на Иран.

«Эта атака представляет собой эскалацию, поскольку Иран снова разрешил своим элитным командам хакеров, таким как APT33, охотиться.Это второй раз, когда энергетический сектор Саудовской Аравии пострадал от кибератаки », — говорит Келлерманн. «Очевидно, что Иран может получать техническую помощь от российских киберполиций, о чем свидетельствует элегантность иранской« цепочки убийств »и оперативная безопасность его киберактивности. Запад должен быть обеспокоен тем, что энергетический сектор Израиля и США находится под прицелом ».

По словам Брайана Контоса, директора по информационной безопасности Verodin, кибератаки, нацеленные на критически важную инфраструктуру и другие сектора, в целом усиливаются из-за увеличения как числа злоумышленников, так и доступности атак, находящихся в их распоряжении.Кроме того, эти атаки — независимо от того, были ли они осуществлены национальными государствами, киберпреступниками, хактивистами и т. Д. — также оказались успешными в целом, что еще больше повысило их привлекательность. «Проведение кибератак снижает риск для злоумышленника и часто снижает затраты времени, денег и ресурсов», — добавляет Контос. Одна только экономика кибератак делает его привлекательным ».

«Проведение кибератак снижает риск для злоумышленника и часто снижает затраты времени, денег и ресурсов», — добавляет Контос. Одна только экономика кибератак делает его привлекательным ».

Защита критически важной инфраструктуры

Учитывая, что ошибки кода в этом последнем инциденте к настоящему времени, несомненно, исправлены, эксперты по кибербезопасности просят операторов критически важной инфраструктуры не только полагаться на лучшие в своем классе технологии, но и удерживать людей, которые будут так же старательно предотвращать потенциальные атаки, как и хакеры делают при их запуске.Келлерманн советует организациям в энергетическом секторе создавать «междисциплинарные группы по поиску угроз», которые используют обнаружение конечных точек и реагирование (EDR), а также технологии увеличения памяти, чтобы получить видимость среды угроз и выявить бэкдоры, многие из которых уже существуют в их сетях.

«Организации должны также« железный ящик », например развертывать современные системы безопасности приложений с строгим соблюдением требований », — добавляет Келлерманн. «Наконец, я бы порекомендовал развернуть сети обмана на жизнеспособных путях атаки.”

«Наконец, я бы порекомендовал развернуть сети обмана на жизнеспособных путях атаки.”

Поскольку многие промышленные системы управления разработаны с учетом доступности, а не кибербезопасности, и поэтому зависят от различных продуктов безопасности для их защиты, Contos говорит, что организации должны немедленно начать проверку эффективности своей безопасности, чтобы они знали, как эти инструменты будут реагировать на атака.

«Организации должны знать, что блокирует, что обнаруживает и о чем предупреждает, до того, как произойдет атака», — говорит он. «В большинстве случаев этого просто не происходит, и вместо этого организации управляют своей эффективностью безопасности на основе предположений.Предположения не работают в сфере безопасности, и поэтому злоумышленники избивают защитников ».

Тим Эрлин, вице-президент по управлению продуктами и стратегии в Tripwire, говорит, что наиболее эффективными инструментами для снижения риска успешных кибератак оказались хорошо известные основные средства контроля безопасности.

«Развертывание и поддержка безопасных конфигураций, поиск и устранение уязвимостей, ограничение привилегированного доступа и базовый мониторинг; это краеугольные камни основ безопасности », — говорит он.«Существуют проблемы с применением основных мер безопасности в промышленных средах, но это не меняет того факта, что эти меры имеют самое большое значение в снижении риска».

Третьи, в том числе Джастин Джетт, директор по аудиту и соответствию в Plixer, говорят, что критически важная инфраструктура должна перейти на модель «нулевого доверия», которая подразумевает, что организация не должна автоматически доверять чему-либо — пользователям, машинам и т. Д. — расположен внутри или вне его периметра.Кроме того, Джетт говорит, что операторы критически важной инфраструктуры должны развернуть аналитику сетевого трафика, чтобы обеспечить основу для нормальной работы и впоследствии настроить оповещения, когда указанный трафик отклоняется от нормы.

«Мы больше не можем доверять тому, что поставщики, использованные для построения нашей инфраструктуры, защитят критически важную инфраструктуру от атак», — говорит Джетт. «Если критически важная инфраструктура не будет предотвращать дальнейшие атаки, это может иметь разрушительные последствия для правительств и их людей.”

«Если критически важная инфраструктура не будет предотвращать дальнейшие атаки, это может иметь разрушительные последствия для правительств и их людей.”

Помимо физических опасностей, представленных как объектам, так и людям при кибератаке на критически важную инфраструктуру, Эндрю Ллойд, президент Corero Network Security, говорит, что организации также должны быть заинтересованы в лучшей защите от сетевых вторжений из-за потенциальных финансовых штрафов, таких как Директива о безопасности сетей и информационных систем (Директива NIS) в ЕС, которая вступит в силу в конце этого года.

«Какими бы ни были эти векторы атак, директива NIS предназначена для устранения именно такого рода катастрофических сбоев.Штрафные санкции (до 20 миллионов евро, или 4 процента мировых доходов) в рамках новых правил NIS должны быть более чем достаточно большой дубинкой, чтобы убедить всех операторов основных услуг действовать », — говорит он. «Нефтяные, газовые и нефтехимические компании, а также крупные транспортные, коммунальные и медицинские операторы во всех 28 странах-членах ЕС подпадают под действие этого нового закона 9 мая 2018 года».

Надвигающаяся угроза со стороны России

Если новости о серьезности кибератаки в Саудовской Аравии были недостаточно плохими, U.Группа готовности к компьютерным чрезвычайным ситуациям (US-CERT) также выпустила в четверг предупреждение о попытках российского правительства проникнуть в сети правительственных организаций США, а также организаций в различных других секторах, включая энергетику, атомную энергетику, коммерческие объекты, вода, авиация и критическое производство.

«DHS и ФБР характеризуют эту деятельность как многоэтапную кампанию вторжения со стороны российских государственных кибер-субъектов, которые нацелены на сети небольших коммерческих объектов, где они инсценировали вредоносное ПО, проводили целевой фишинг и получали удаленный доступ к сетям энергетического сектора.После получения доступа кибер-субъекты российского правительства провели сетевую разведку, переместились в сторону и собрали информацию, относящуюся к промышленным системам управления (ICS) », — говорится в предупреждении.

Несмотря на то, что за последний год число кибератак в секторах энергетики и критической инфраструктуры значительно выросло, Эдгард Капдевилль, генеральный директор Nozomi Networks, отмечает тот факт, что DHS теперь подтвердило, что Россия является субъектом угрозы, и их намерение состояло в том, чтобы поставить под угрозу промышленные сети, что подтверждает, что эти угрозы реальны и должны быть устранены.

«Это предупреждение напоминает нам, что энергетическая и критически важная инфраструктура нашей страны настолько сильна, насколько сильны наши самые слабые звенья, поскольку эти злоумышленники нацелены на сторонних поставщиков, чтобы получить доступ к намеченным целям. Кроме того, точка входа была сосредоточена на целевом фишинге, чтобы получить доступ к этим третьим сторонам, используя человеческую природу, чтобы доверять, отправляя законные электронные письма с резюме и резюме в компании в то время, когда наблюдается нехватка навыков у специалистов в области ICS, » он говорит.

Чтобы повысить устойчивость к этим попыткам вторжений, Capdevielle рекомендует операторам критически важной инфраструктуры реализовать мониторинг систем ICS в режиме реального времени для обнаружения аномального поведения.

«Такая активность может включать необычные сетевые соединения, необычные коммуникационные сообщения, новые или необычные команды из новых источников или новые сетевые потоки», — объясняет он. «Кроме того, наличие известных индикаторов компрометации должно быть немедленно обнаружено решениями для мониторинга АСУ ТП, что даст операторам четкое предупреждение о необходимости принятия мер в отношении вредоносных программ в их системах.”

Подготовка к неизбежному

Эксперты по кибербезопасности согласны с тем, что отключение критически важной инфраструктуры сети в западной стране — это лишь вопрос времени.

«Критически важная инфраструктура уже имеет сильные связи и во многих случаях зависит от традиционных ИТ-устройств, сетей и даже Интернета», — говорит Контос. «Из-за увеличения площади критически важной инфраструктуры и роста числа специально созданных атак, направленных на критическую инфраструктуру, вопрос не в том, будет ли критическая инфраструктура выведена из строя в результате кибератаки, а в том, когда и насколько серьезно.”

«Из-за увеличения площади критически важной инфраструктуры и роста числа специально созданных атак, направленных на критическую инфраструктуру, вопрос не в том, будет ли критическая инфраструктура выведена из строя в результате кибератаки, а в том, когда и насколько серьезно.”

И хотя трудно предсказать, когда произойдет кибератака на критически важную инфраструктуру, Келлерманн говорит, что «на стене написано», что она скоро произойдет снова.

«Многие организации критически важной инфраструктуры полагаются на устаревшие технологии и политики безопасности. Добавьте к этому геополитическую напряженность, достигающую критической точки по всему миру, и вы получите среду, готовую к атаке », — говорит он. «Я был белой шляпой 22 года и никогда не волновался так сильно.”

Об авторе:

Джоэл Гриффин — главный редактор SecurityInfoWatch.com и ветеран журналистской безопасности. Вы можете связаться с ним по телефону jgriffin@southcomm. com .

com .

(PDF) Кибернетические и физические угрозы для всего Интернета

проблема надежности датчиков, которая была детально рассмотрена

математиками, компьютерными учеными, физиками и инженерами в течение нескольких

десятилетий.В конце концов, автомобильный датчик гораздо чаще выходит из строя естественным путем, учитывая неблагоприятную среду

, в которой он работает, а не в результате сенсорной атаки канала

. Таким образом, избыточность (использование более одного датчика для одного и того же сбора данных

, часто поддерживаемое алгоритмом оценки прогнозируемых

измерений датчика) и разнообразие (использование более одного типа датчиков для одной и той же проблемы

и перекрестных сопоставление их данных) также являются естественным решением для киберфизической устойчивости

.

Domotic Environment

Большинство устройств для умного дома небольшие и недорогие. Им часто приходится переносить обработку и хранение данных

Им часто приходится переносить обработку и хранение данных

в облачную среду и полагаться на домашний маршрутизатор

для обеспечения безопасности, не имея возможности использовать какой-либо сложный встроенный механизм защиты.

На реальном коммерческом уровне безопасность обычно ограничивается простым механизмом аутентификации

, обычно паролем, который обычно оставляется на заводское значение

по умолчанию, и шифрованием HTTPS сетевого трафика.Угадать или украсть пароль

с помощью обычных семантических атак социальной инженерии или поставить под угрозу

любой из управляющих интерфейсов умного дома, например, смартфон владельца

или соответствующий облачный интерфейс, достаточно для полного контроля над его

устройства. На практике утверждалось, что единственной реальной защитой

типичного умного дома является тот факт, что NAS не позволяет напрямую видеть отдельные устройства

в Интернете, и что количество устройств в мире все еще невелико

, достаточно, чтобы оправдать с экономической точки зрения в центре внимания организованных киберпреступников. Это

Это

быстро меняется. По оценкам Gartner, к 2022 году типичный умный дом

будет включать около 500 подключенных к Интернету устройств [Gartner2014].

Тем не менее, реальность такова, что почти все фактические нарушения кибербезопасности, о которых публично сообщалось

в этом контексте, не требовали каких-либо особых усилий или передовых методов взлома

и были бы предотвращены, если бы здравый смысл и вековые принципы проектирования безопасности

, например, предложенные Зальцером и Шредером в 1970-х годах, последовали

.Настоящая проблема в том, что разработчики встроенных систем просто

их не знают. Фактически, эти принципы (а также другие соответствующие дисциплины,

, такие как беспроводные сети и облачные вычисления) часто не включаются в учебную программу бакалавриата по программной инженерии

. Возьмем, к примеру, принцип

наименее распространенного механизма. Компании, которые разрабатывают камеры для систем домашней автоматизации

, как правило, повторно используют свой код для нескольких версий и нескольких моделей

, но предположения, изначально сделанные об их использовании, могут больше не действовать по мере добавления дополнительных функций, что приводит к библиотекам с лишние функции и

дыр в безопасности. Аналогичным образом, принципы экономии механизма и минимизации поверхности атаки

Аналогичным образом, принципы экономии механизма и минимизации поверхности атаки

обычно нарушаются разработчиками интеллектуальных замков.

Например, в доме с несколькими входами (например, основной с замком

и обычным замком из гаража) пользователь может случайно открыть на

больше дверей, чем та, которую он использовал при возвращении домой. Это из-за функции автоматической разблокировки(возможно, чрезмерной), которая открывает дверь, когда пользователь

возвращается домой и находится в пределах 10 м (для Bluetooth с низким энергопотреблением) от двери.

Однако предположение о том, что пользователь находится рядом с дверью, означает, что пользователь

намеревается ее разблокировать, не выполняется. Подобные примеры нарушения базового

сейчас издатели — Cyber-Physical Threat Intelligence for Critical Infrastructures Security: A Guide to Integrated Cyber-Physical Protection of Modern Critical Infrastructures

Современные критические инфраструктуры состоят из множества взаимосвязанных киберфизических активов и, как таковые, могут рассматриваться как крупномасштабные киберфизические системы. Следовательно, традиционный подход к кибербезопасности и физической безопасности по отдельности больше не эффективен. Требуются скорее более интегрированные подходы, которые одновременно занимаются безопасностью кибер и физических активов. В этой книге представлены интегрированные (то есть кибернетические и физические) подходы и технологии безопасности для некоторых из наиболее важных инфраструктур, лежащих в основе наших обществ. В частности, он представляет передовые методы обнаружения угроз, оценки рисков и обмена информацией о безопасности, основанные на передовых технологиях, таких как машинное обучение, моделирование знаний о безопасности, безопасность Интернета вещей и инфраструктуры распределенного реестра.Точно так же он задает, как установленные технологии безопасности, такие как SIEM, пен-тестирование, оценка уязвимостей и аналитика данных безопасности, могут быть использованы в контексте интегрированной защиты критической инфраструктуры.

Следовательно, традиционный подход к кибербезопасности и физической безопасности по отдельности больше не эффективен. Требуются скорее более интегрированные подходы, которые одновременно занимаются безопасностью кибер и физических активов. В этой книге представлены интегрированные (то есть кибернетические и физические) подходы и технологии безопасности для некоторых из наиболее важных инфраструктур, лежащих в основе наших обществ. В частности, он представляет передовые методы обнаружения угроз, оценки рисков и обмена информацией о безопасности, основанные на передовых технологиях, таких как машинное обучение, моделирование знаний о безопасности, безопасность Интернета вещей и инфраструктуры распределенного реестра.Точно так же он задает, как установленные технологии безопасности, такие как SIEM, пен-тестирование, оценка уязвимостей и аналитика данных безопасности, могут быть использованы в контексте интегрированной защиты критической инфраструктуры.

Новые методы и приемы, описанные в книге, проиллюстрированы на конкретных примерах, касающихся критических инфраструктур в четырех промышленных секторах, а именно в финансах, здравоохранении, энергетике и коммуникациях. Обсуждаются и решаются особенности защиты критической инфраструктуры в каждом из этих секторов на основе отраслевых решений.

Обсуждаются и решаются особенности защиты критической инфраструктуры в каждом из этих секторов на основе отраслевых решений.

Ожидается, что наступление четвертой промышленной революции (Индустрия 4.0) увеличит киберфизический характер критически важных инфраструктур, а также их взаимосвязь в рамках отраслевых и межотраслевых цепочек создания стоимости. Следовательно, спрос на решения, которые способствуют взаимодействию между кибер и физической безопасностью и позволяют осуществлять анализ кибер-физических угроз, вероятно, резко возрастет. В этой книге мы пролили свет на структуру таких интегрированных систем безопасности, а также на технологии, лежащие в основе их работы.Мы надеемся, что заинтересованные стороны, заинтересованные в безопасности и защите критической инфраструктуры, сочтут книгу полезной при планировании своих будущих стратегий безопасности.

Оценка методов моделирования угроз для киберфизических систем

Решение вопросов кибербезопасности для сложной системы, особенно для киберфизической системы систем (CPSoS), требует стратегического подхода на протяжении всего жизненного цикла системы. Примеры CPSoS включают системы железнодорожного транспорта, электростанции и интегрированные средства противовоздушной обороны.Все эти системы состоят из больших физических, киберфизических и только кибер-подсистем со сложной динамикой. В первом сообщении в блоге этой серии я обобщил 12 доступных методов моделирования угроз (TMM). В этом посте я определю критерии выбора и оценки метода моделирования угроз (TMM) для CPSoS.

Примеры CPSoS включают системы железнодорожного транспорта, электростанции и интегрированные средства противовоздушной обороны.Все эти системы состоят из больших физических, киберфизических и только кибер-подсистем со сложной динамикой. В первом сообщении в блоге этой серии я обобщил 12 доступных методов моделирования угроз (TMM). В этом посте я определю критерии выбора и оценки метода моделирования угроз (TMM) для CPSoS.

CPSoS — это система, компоненты которой работают и управляются независимо. Его компоненты должны быть способны функционировать полностью и независимо, даже когда система систем разобрана.Эти компоненты обычно приобретаются по отдельности и интегрируются позже, и они могут иметь физический, кибернетический или смешанный характер.

Определение CPSoS подразумевает множество потенциальных угроз, которые могут поставить под угрозу целостность системы, нацеленные на различные аспекты, начиная от чисто кибер-уязвимостей до безопасности системы в целом. Традиционный подход, используемый для выявления угроз, заключается в использовании одного или нескольких TMM на ранних этапах цикла разработки. Выбор TMM сам по себе может оказаться непростым процессом.Выбранный вами TMM должен подходить к вашей системе и потребностям вашей организации.

Традиционный подход, используемый для выявления угроз, заключается в использовании одного или нескольких TMM на ранних этапах цикла разработки. Выбор TMM сам по себе может оказаться непростым процессом.Выбранный вами TMM должен подходить к вашей системе и потребностям вашей организации.

CPSoS подключены через одну или несколько киберсетей и управляются одним или несколькими операторами. Компоненты этих систем часто распределены, а иногда и частично автономны с многоуровневым контролем и управлением. Поскольку CPSoS критичны для безопасности и / или жизни, моделирование угроз для таких систем должно учитывать весь спектр угроз: кинетические, физические, киберфизические, только кибернетические, цепочки поставок и внутренние угрозы.

TMM, которые мы суммировали в нашем первом сообщении в блоге этой серии, — это

- STRIDE

- Процесс моделирования атак и анализа угроз (PASTA)

- LINDDUN (возможность связывания, идентифицируемость, неотвратимость, обнаруживаемость, раскрытие информации, незнание, несоблюдение)

- Система оценки общих уязвимостей (CVSS)

- Деревья атак

- Persona Non Grata (PnG)

- Карты безопасности

- Гибридный метод моделирования угроз (hTMM)

- Метод количественного моделирования угроз (Quantitative TMM)

- Трайк

- Визуальное, гибкое и простое моделирование угроз (VAST)

- Оценка критических для эксплуатации угроз, активов и уязвимостей (OCTAVE)

Критерии оценки

Чтобы получить более подробную информацию об оценке TMM для киберфизических систем, я рекомендую вам прочитать наш официальный документ SEI по той же теме. В этом посте я описываю критерии оценки и даю рекомендации по внедрению TMM. Критериями являются: сильные и слабые стороны, адаптируемость, адаптируемость, применение в киберфизических системах и автоматизация.

В этом посте я описываю критерии оценки и даю рекомендации по внедрению TMM. Критериями являются: сильные и слабые стороны, адаптируемость, адаптируемость, применение в киберфизических системах и автоматизация.

Сильные и слабые стороны

Несмотря на то, что в полевых условиях используется несколько TMM, единого идеального метода не существует. Каждый метод был разработан с разных точек зрения и ориентирован на разные приоритеты. Некоторые из них ориентированы на активы, другие — на злоумышленников, а третьи — на риски.Таким образом, каждый метод имеет сильные и слабые стороны, связанные с тем, какие типы угроз он лучше всего подходит для обнаружения, какие угрозы он может пропустить (ложноотрицательные) или ошибочно идентифицировать (ложные срабатывания) и насколько тщательным он является. Каждый метод имеет свой уровень зрелости и время для реализации. Каждый имеет свои собственные стратегии смягчения последствий. Эти аспекты определяют, насколько полезным может быть метод в данной ситуации.

Все рассматриваемые методы предназначены для обнаружения потенциальных угроз, за исключением CVSS (который является методом оценки).Количество и типы угроз будут значительно различаться, равно как и качество и согласованность методов. Поскольку комплексного исследования, включающего все эти методы, не проводилось, мы можем только предполагать, насколько они эффективны и действенны, основываясь на опубликованных исследованиях их использования.

Вот таблица, в которой сравниваются сильные и слабые стороны 12 TMM:

Применимость

Внедрение комплексной методологии в организации накладывает определенное бремя на всех участников, поэтому выбор простого в использовании решения важен.Когда такая реализация добавляется к кривой обучения для разработчиков методологии и связанных с ней изменений в уже существующих процессах, общая стоимость принятия метода может стать непомерно высокой. Наличие или отсутствие исчерпывающей и полезной документации и поддержки может иметь решающее значение для успешного внедрения метода.

Невозможно переоценить важность адаптируемости метода. Есть несколько простых TMM, если они вообще есть. Успешная реализация TMM требует глубокого понимания системы и обширных знаний в области кибербезопасности.Однако интуитивность метода может облегчить усилия, необходимые для его изучения и использования. Процесс внедрения можно упростить, если в методе используются методы (такие как диаграммы архитектуры или мозговой штурм), которые уже хорошо изучены и используются в этой области.

Таблица 2 суммирует оценку основных атрибутов, которые способствуют применимости метода.

Портативность

Нет двух организаций, которые имеют одинаковые процессы разработки, какими бы похожими они ни были в остальном.Следовательно, хороший кандидат в TMM должен быть гибким, чтобы его можно было адаптировать к типу системы, приоритетам организации и жизненному циклу разработки системы (SDLC) без ущерба для качества метода. Эта гибкость должна включать в себя возможность интеграции подходящего метода в процесс разработки и, в частности, во все более распространенный процесс разработки Agile. Методы, предназначенные для использования в киберфизических системах (CPS), должны быть масштабируемыми и соответствовать потребностям больших и часто распределенных систем.

Методы, предназначенные для использования в киберфизических системах (CPS), должны быть масштабируемыми и соответствовать потребностям больших и часто распределенных систем.

Все методы, кроме OCTAVE, предназначены для применения в начале SDLC, на этапах требований и проектирования и могут быть интегрированы в любой жизненный цикл разработки, который включает эти этапы. Некоторые методы (такие как PnG, Trike и VAST) лучше других интегрируются с процессом Agile-разработки.

Поскольку ни один из этих методов не был разработан для применения к системе определенного типа, все они могут быть применены к системе любого типа. OCTAVE изначально был разработан для крупных организаций; Моделирование PASTA и VAST было разработано для больших систем.Остальные методы можно относительно легко масштабировать для размещения больших систем или систем систем.

Применимость к CPS

Одна из основных характеристик CPS — сложность. Рекурсивное применение TMM имеет решающее значение. Этот подход помогает учесть отношения между подсистемами, решить проблемы аппаратно-программных зависимостей и устранить взаимозависимости между безопасностью и безопасностью.

Этот подход помогает учесть отношения между подсистемами, решить проблемы аппаратно-программных зависимостей и устранить взаимозависимости между безопасностью и безопасностью.

Исследования сетей железнодорожной связи, беспилотных систем и автомобильной промышленности для подключенных автомобилей показывают, что комбинации двух или более TMM, похоже, работают лучше.Комбинирование методов и добавление техник, специфичных для предметной области, позволяет проводить более глубокий анализ системы и, таким образом, лучше обнаруживать угрозы.

CPS требует сосредоточенного внимания не только на угрозах, связанных с приложениями или системным программным обеспечением, но также на аппаратных и физических угрозах. Вредоносное ПО, установленное на аппаратном компоненте или физическое вмешательство в компонент, может вызвать кибер- или киберфизическое воздействие и перевести систему в нежелательное состояние.

Автоматика

При рассмотрении TMM важно задать следующие вопросы:

- Существует ли автоматизация метода или вспомогательные инструменты?

- В чем его полезность?

Многие киберфизические системы принадлежат государственной или частной критической инфраструктуре или системам оружия, разработанным правительством. Для организации, которая требует более высокого уровня безопасности, переносимость инструментов в автономный режим является еще одной важной особенностью.

Для организации, которая требует более высокого уровня безопасности, переносимость инструментов в автономный режим является еще одной важной особенностью.

Некоторые из исследованных TMM были автоматизированы. Фактически, большинство из них существует только в виде инструкций, анкет и контрольных списков. В таблице 3 сравниваются наши 12 TMM с точки зрения автоматизации и мобильности.

Использование PASTA в качестве основы

Оценка существующих TMM показала, что ни один метод не может охватить все части.Следовательно, следует использовать структуру, которая использует комбинацию методов и техник. Наша рекомендация — применить метод моделирования PASTA в качестве основы этой структуры.

PASTA предоставляет наиболее подробное руководство по процессу моделирования угроз, включая ресурсы, которые можно легко адаптировать к различным типам систем. Он может быть включен в существующий SDLC и позволяет легко добавлять или удалять действия со стадий по мере необходимости. PASTA также снижает уязвимость STRIDE и LINDDUN в отношении взрыва угроз, используя анализ рисков и воздействий.Такая гибкость делает эту комбинацию основой для всеобъемлющей структуры.

PASTA также снижает уязвимость STRIDE и LINDDUN в отношении взрыва угроз, используя анализ рисков и воздействий.Такая гибкость делает эту комбинацию основой для всеобъемлющей структуры.

В эту комбинацию методов следует внести некоторые изменения, чтобы учесть масштаб проблемы. Для начала, PASTA следует реализовать для всей системы, используя архитектуру высокого уровня и рассматривая подсистемы как черные ящики. Этот начальный раунд не потребует от пользователя выполнения всех действий, но он должен эффективно определять все входы и выходы для каждой подсистемы.

ЗатемPASTA следует реализовать рекурсивно для каждой подсистемы — и, в свою очередь, для каждой подсистемы подсистем.Все открытия с более высокого уровня следует передавать на следующий уровень в качестве входных данных. Ожидайте встретить довольно много уровней подсистем, в зависимости от сложности системы.

В дополнение к базовым этапам PASTA мы предоставляем в нашем техническом документе список действий, которые необходимо добавить для устранения всего спектра угроз. Помимо PASTA, мы рекомендуем использовать компоненты STRIDE и LINDDUN. Мы также рекомендуем использовать другие тактики, направленные на устранение аспектов угроз, не охватываемых этими тремя моделями, например

Помимо PASTA, мы рекомендуем использовать компоненты STRIDE и LINDDUN. Мы также рекомендуем использовать другие тактики, направленные на устранение аспектов угроз, не охватываемых этими тремя моделями, например

- определить критически важные для системы зависимости от цепочки поставок, включая зависимости от доверенных сторонних систем

- определяет физические границы (прямой и косвенный доступ) к компонентам системы

- применять внутренние методы выявления угроз

- генерировать порты атаки

Рекомендации по применению методов моделирования угроз

Следующие рекомендации помогут в процессе принятия TMM:

- Моделирование угроз работает лучше всего, если применяется на ранних стадиях проекта, т.е.е., требования и этап проектирования.

- Моделирование угроз — непрерывный процесс. Его сложно улучшить с первого раза, и вы не можете совершенствовать его бесконечно. Вам нужны вехи на пути. Он не прекращается после доставки вашей системы.

Некоторые шаги необходимо повторить при изменении системы.

Некоторые шаги необходимо повторить при изменении системы. - При моделировании угроз опасно концентрироваться исключительно на угрозах. Не менее важно моделирование пользователей и злоумышленников, а также контроль воздействия на требования и меры по их устранению.

- Моделирование угроз — это не врожденный навык. Этому можно научиться и с практикой он улучшается. С каждой итерацией он становился лучше и глубже.

Мы считаем, что сочетание компонентов PASTA, STRIDE и LINDDUN с тактиками, направленными на дополнительные аспекты CPSoS, обеспечит лучшее покрытие угроз, чем любая одна модель сама по себе. Принятие предложенной структуры будет трудоемким и длительным процессом, но позволит создать гибкую и всеобъемлющую структуру для моделирования широкого спектра угроз.

Дополнительные ресурсы

Прочтите информационный документ SEI «Моделирование угроз для киберфизических систем-систем: оценка методов», на котором основано это сообщение в блоге.

Прочтите первое сообщение в блоге этой серии, Моделирование угроз: 12 доступных методов

Прочтите информационный документ SEI «Моделирование угроз: обзор доступных методов».

Прочтите Техническую записку SEI «Метод гибридного моделирования угроз» Нэнси Мид и ее коллег.

Прочтите Форрест Шулл «Оценка методологий моделирования угроз».

Прочтите сообщение в блоге SEI «Гибридный метод моделирования угроз» Нэнси Мид и Форреста Шулла.

Просмотр информации, связанной с SEI OCTAVE.

Прочтите технический отчет SEI о разработке требований к качеству безопасности (SQUARE).

5 угроз национальной безопасности и способы защиты правительства

Каждая нация сталкивается с угрозами. Эти угрозы могут быть социальными, такими как агрессия со стороны соседней страны, проникновение террористической группы или глобальные экономические тенденции, которые ставят под угрозу благосостояние нации.В других случаях угрозы могут быть естественными, например, ураганы или вирусные пандемии. Любая угроза бросает вызов мощи нации и подрывает ее благополучие.

Любая угроза бросает вызов мощи нации и подрывает ее благополучие.

Область гарантий национальной безопасности от таких угроз. Национальная безопасность защищает не только граждан, но и экономическую стабильность национальных институтов. В США национальная оборона была руководящим принципом правительства по крайней мере с 1947 года, когда тогдашний президент Гарри С. Трумэн подписал Закон о национальной безопасности.Среди прочего, этим законом была создана должность министра обороны в кабинете министров, под руководством которого действовали все виды вооруженных сил.

Важно отметить, что национальная безопасность и глобальная безопасность — это не одно и то же. Национальная безопасность подразумевает, что национальное правительство работает автономно для защиты своих граждан от угроз. Глобальная безопасность предполагает коалицию стран, работающих вместе, чтобы гарантировать, что каждая из них может жить в мире и стабильности; это руководящий принцип таких организаций, как Организация Объединенных Наций.

Одна из основных задач национальной безопасности — выявление потенциальных опасностей и подготовка правильных ответных мер. В этой статье будут выделены пять наиболее серьезных угроз национальной безопасности и дано представление о том, как правительства реагируют на них.

Что такое угроза национальной безопасности?

Все, что угрожает физическому благополучию населения или ставит под угрозу стабильность национальной экономики или институтов, считается угрозой национальной безопасности.Угрозы национальной безопасности можно разбить на группы.

Враждебные правительства

Некоторые угрозы национальной безопасности исходят от иностранных правительств с враждебными намерениями. Эти угрозы могут включать прямые военные действия и агрессию. но они также могут быть более тонкими и трудными для обнаружения. Примеры включают шпионаж и вмешательство в выборы.