Пакетный узел — это… Что такое Пакетный узел?

- Пакетный узел

- Его название говорит о том, что он удобен для завязывания пакетов и свертков. Он прост, оригинален и рассчитан на быструю вязку. Пакетный узел чем-то напоминает травяной. По своей прочности он не уступает последнему.

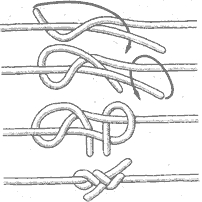

Рис. 32. Пакетный узел

Морские узлы. — М.: Транспорт. Л. М. Скрягин. 1984.

- Травяной узел

- Рыбацкий узел

Смотреть что такое «Пакетный узел» в других словарях:

03_Узлы для связывания двух тросов — (см. Дубовый узел) (см. Фламандский узел) (см. Водяной узел) (см. Бабий узел) (см. Тещин узел) (см. Прямой узел) (см. Воровской узел) (см. Хирургический узел) (см. Академический узел) (см. Плоский узел) (см. Кинжальный узел) (см. Травяной узел)… … Морские узлы

System Architecture Evolution — Архитектура ядра сети SAE SAE (англ. System Architecture Evolution Эволюция системной архитектуры) это архитектура ядра сети, разработанная консорциумом 3GPP для стандарта беспроводной связи LTE. SAE является эволюционным продолжением… … Википедия

Фидонет — Запрос «Фидо» перенаправляется сюда; см. также другие значения. Фидонет (от англ. FidoNet, /ˈfaɪdəʊnɛt/; коротко Фидо) международная любительская компьютерная сеть, построенная по технологии «из точки в точку».[1] Изначально программное… … Википедия

РД 45.123-99: Порядок применения технологии асинхронного режима переноса на Взаимоувязанной сети связи России — Терминология РД 45.123 99: Порядок применения технологии асинхронного режима переноса на Взаимоувязанной сети связи России: 2.4 Аппаратура ATM Аппаратура оперативного переключения ATM аппаратура ATM, обрабатывающая информационные потоки,… … Словарь-справочник терминов нормативно-технической документации

SKIP — Simple Key Management for Internet Protocol (или SKIP) протокол, разработанный около 1995 года компанией IETF Security Working Group для обмена ключами шифрования. SKIP является гибридным протоколом распределения ключей, похожим на SSL,… … Википедия

ФЕРп 2001-01: Электротехнические устройства (редакция 2008 г.). Электротехнические устройства. Федеральные единичные расценки на пусконаладочные работы — Терминология ФЕРп 2001 01: Электротехнические устройства (редакция 2008 г.). Электротехнические устройства. Федеральные единичные расценки на пусконаладочные работы: Агрегат Совокупность двух и более механизмов, работающих в комплексе и… … Словарь-справочник терминов нормативно-технической документации

ГЭСНп 2001: Приложения (редакция 2009 г.). Приложения. Государственные элементные сметные нормы на пусконаладочные работы

ГЭСНп 2001-01: Электротехнические устройства (редакция 2008 г.). Электротехнические устройства. Государственные элементные сметные нормы на пусконаладочные работы — Терминология ГЭСНп 2001 01: Электротехнические устройства (редакция 2008 г.). Электротехнические устройства. Государственные элементные сметные нормы на пусконаладочные работы: Агрегат Совокупность двух и более механизмов, работающих в комплексе… … Словарь-справочник терминов нормативно-технической документации

ФЕРп 81-05-Пр-2001: Федеральные единичные расценки на пусконаладочные работы. Приложения (редакция 2009 г.)

— Терминология ФЕРп 81 05 Пр 2001: Федеральные единичные расценки на пусконаладочные работы. Приложения (редакция 2009 г.): Автоматизированная система АС Система, состоящая из персонала и комплекса средств автоматизации его деятельности,… … Словарь-справочник терминов нормативно-технической документацииГЭСНп 81-04-01-2001: Государственные элементные сметные нормы на пусконаладочные работы. Сборник 1. Электротехнические устройства (издание 2008 г. с учетом изменений и дополнений) — Терминология ГЭСНп 81 04 01 2001: Государственные элементные сметные нормы на пусконаладочные работы. Сборник 1. Электротехнические устройства (издание 2008 г. с учетом изменений и дополнений): Агрегат Совокупность двух и более механизмов,… … Словарь-справочник терминов нормативно-технической документации

Удобный узел для завязывания и развязывания полиэтиленовых пакетов » Полезные самоделки

Привет всем любителям самоделок!

Сегодня в рубрике полезных советов, я хотел бы поделиться одним очень важным, на мой взгляд, советом, относительно удобства завязывания и, самое главное — развязывания полиэтиленовых пакетов.

Дело в том, что в нашем быту, мы буквально ежедневно имеем дело с различными полиэтиленовыми пакетами. Я имею в виду обычные тонкие, прозрачные полиэтиленовые пакеты.

Нам постоянно приходится убирать и хранить в них какие-то вещи дома. Кроме того при покупках в магазинах и на рынках, многие продукты (особенно продаваемые в развес), такие например, как овощи, фрукты, конфеты, печенье и т.п., также упаковываются в полиэтиленовые пакеты.

Но самое главное, что завязывая эти пакеты, мы в основном, все как один используем простой узел.

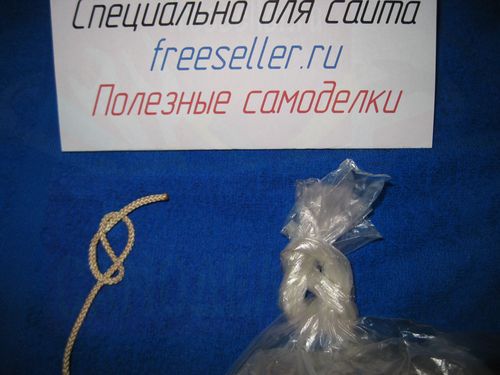

Ниже на фото приведен пример завязывания простого узла. Причем для наглядности слева показан простой узел, завязанный на конце веревочки, а справа узел, завязанный на полиэтиленовом пакете. Причем на этом фото, узлы показаны в незатянутом виде.

Так вот, дело в том, что простой узел имеет одно очень большое достоинство — он очень просто вяжется. Это, пожалуй, самый простой узел среди всех (отсюда, кстати, и его название) и легко завязать его, может даже самый маленький ребенок.

Однако, это буквально единственное достоинство простого узла, потому, что все остальное это его недостатки.

И один из самых больших его недостатков это то, что простой узел очень сильно затягивается, так, что развязать его потом становится очень трудно.

Ниже на фото показаны те же простые узлы в затянутом виде.

И действительно, наверное, не будет преувеличением сказать, что на всем земном шаре, пожалуй, нет ни одного человека, которому хотя бы раз не пришлось изрядно помучиться, развязывая сильно затянутый простой узел на какой-нибудь веревке.

И причем нам, обычным людям, весьма редко имеющим дело с веревками, в основном приходится сталкиваться с простыми узлами, завязанными именно на полиэтиленовых пакетах.

И действительно, кому из нас не приходилось, принеся из магазина продукты, упакованные в полиэтиленовые пакеты, по нескольку минут, чертыхаясь и ломая ногти мучиться, пытаясь развязать на горловине пакета простой узел, завязанный и намертво затянутый «заботливым» продавцом.

Именно поэтому, я хочу посоветовать всем, пользоваться для завязывания пакетов не простым узлом, а узлом, который называется «восьмерка».

Ниже на фото приведен пример завязанного (но незатянутого) узла «восьмерка», на конце веревки и на горловине полиэтиленового пакета.

Надо сказать, что этот узел известен человечеству с глубокой древности. Он также входит в число так называемых «морских узлов», поскольку издревле применяется в морском деле.

Завязывается узел «восьмерка», также достаточно просто. Вначале он вяжется так же как простой, с той лишь разницей, что кончик веревки или пакета не сразу продевается в петлю, а еще раз оборачивается вокруг самой петли и после этого уже продевается в нее. При этом в незатянутом виде этот узел действительно напоминает цифру 8 (смотри фото выше), отчего собственно и произошло название узла.

Научится завязывать этот узел достаточно просто, достаточно лишь несколько раз потренироваться с его вязкой на конце веревки.

Так вот, дело в том, что узел «восьмерка» имеет одну замечательную особенность. Даже при сильном затягивании он очень легко развязывается.

Ниже на фото этот узел показан в затянутом виде.

А здесь он затянут еще сильнее.

Тем не менее, даже при очень сильном затягивании, этот узел всегда легко развязать буквально за пару секунд.

Именно поэтому, я рекомендую всем пользоваться для завязывания полиэтиленовых пакетов не простым узлом, а узлом «восьмерка».

Достаточно сказать, что лично я пользуюсь восьмеркой для завязывания пакетов уже около двадцати лет, и за все это время не только ни разу не пожалел, но и не перестаю постоянно восхищаться этим узлом.

Вот только есть у меня одна мечта, но, похоже, несбыточная. Вот бы нам научить всех продавцов, завязывающих полиэтиленовые пакеты, тоже пользоваться узлом «восьмерка»!

Ну, и на этом все! Всем пока и всего хорошего!

:

Узел на пакете: как развязать целлофановый пакет

Большую часть продуктов мы покупаем и храним в целлофановых пакетах. Так что каждому знакомы безуспешные попытки развязать этот тугой надоедливый узел. Как результат, сломанные ногти, испорченное настроение и порванный пакет. Такой участи можно избежать, если знать одну маленькую хитрость. Оказывается, узел на пакете развязать очень просто.

Никаких подручных материалов использовать не нужно. Элементарная логика и немного сообразительности помогут справиться с этой нереальной, на первый взгляд, задачей. Заинтересованы? Тогда давайте вместе попробуем развязать узел на целлофановом пакете.

Как развязать узел на пакете

Иногда кажется, что существует некий тайный заговор. Приходишь из магазина, разбираешь покупки и видишь туго затянутые узлы. В ход идут зубы, зубочистки и маникюрные ножницы. Шансы на победу очень малы. Проще всего применить грубую силу. Тогда порванный в клочья пакет отправляется прямиком в мусорное ведро. А жаль!

Пакет с пакетами хоть и стал шуткой, а в хозяйстве пригодится всегда. Да и повторное использование пластика никто не отменял. Чтобы сохранить целостность целлофанового мешочка, нужно научиться его развязывать.

Если узел сильно затянут и не поддается, возьмите кончик пакета и начинайте скручивать. Делайте это как можно туже.

После чего просто просуньте получившуюся трубочку внутрь узла. Он ослабнет, и вы сможете легко его развязать.

Даже не верится, что всё настолько элементарно. Забудьте о нервах и длительной возне. Теперь каждый пакет будет целым и еще сумеет вам послужить.

Узел, который легко развязать

Иногда нужно надежно завязать пакет и быстро его развязать. Тогда можно использовать вот такой незамысловатый способ. Возьмите ручки пакета и завяжите их на один узел.

Теперь обведите один конец вокруг второго так, как при обычном узле. При этом расправьте эту ручку в петлю.

Проденьте уголок расправленной ручки в получившееся отверстие и затяните. У вас выйдет надежный узел с небольшой петелькой сверху. Чтобы развязать пакет, потяните за петлю.

Теоретический курс пройден. Пора приступать к практике. Затяните узел потуже и за дело. Неразрешимых задач не бывает, главное — желание найти ответ.

Реклама на сервере QRZ.RU Larry Kenney, WB9LOZ Перевод — Саввин А.А. (с) 1995

В этой и следующей части серии мы собираемся подробно разобрать

пакетную узловую сеть. В части 4 этой серии мы объясняли как

использовать сеть для соединения с другой станцией. Теперь мы взглянем

на другие преимущества, предлагаемые узлами.

Пакетный узел, в большинстве случаев, все еще устанавливается для

работы диджипитером, поэтому вы можете использовать его как постоянный

диджипитер, но в большинстве ваших соединений вы захотите использовать

преимущества узла. При использовании строки диджипитеров ваши пакеты

должны достичь своего назначения с правильным паритетом (контрольной

суммой), а принимающий TNC должен вернуть подтверждение (ack - от

acknowledgement) на ваш TNC, чтобы завершить каждый пакетный цикл. Чем

больше вы включаете диджипитеров в строку, тем шансы на успех

становятся все меньше и меньше. Другие станции на частоте и шум могут

стать причиной большого числа повторов. Однако, при использовании узла

вашим пакетам больше не нужно достигать конечной точки, чтобы получить

подтверждение, возвращаемое на ваш TNC. Каждый узел подтверждает ваш

пакет, словно бы он прошел по всему маршруту к своему месту

назначения.

Использование пакетной узловой сети может сделать ваше время

работы пакетом более привлекательным, и она может значительно

расширить район, который вы можете достичь. Сеть из узлов NET/ROM,

TheNet, G8BPQ и KAM расширяется очень быстро и ныне покрывает большую

часть страны. Новые узлы появляются почти ежедневно. Благодаря всем

этим станциям и промежуточным звеньям (interconnecting links) вы

теперь можете связаться со станциями во многих удаленных местах,

используя маломощный 2-метровый аппарат. Некоторые узлы настроены для

передачи с диапазона на диапазон, а с вводом узлов на 10 метровом ЧМ

диапазоне появилась возможность работать со станциями, расположенными

практически везде.

Если вы понаблюдаете, то увидите действующие узлы. Вы можете

удивиться, почему все они посылают странные символы, типа @fx/<~|. То,

что вы видите, это узлы, соединенные друг с другом и обновляющие свои

списки узлов. Вы также можете заметить позывные с большими номерами

SSID, такие как WB9LOZ-14, WA6DDM-15, W6PW-12 и т.п. Узлы изменяют

SSID всех станций, так как пакеты, переданные через сеть, не то же

самое, что посылается напрямую. Если вы используете узел для связи с

другой станцией в местном районе, существует вероятность, что ваши

пакеты будут приняты этой станцией как от вас напрямую, так и от узла.

Если позывной через узел не будет изменен, то вовлеченные TNC

полностью запутаются, словно соединились две станции с одинаковыми

позывными. Узел автоматически изменяет SSID по формуле 15-N, где N -

ваш обычный SSID. Позывной с -0 становиться -15, -1 становиться -14,

-2 становиться -13 и т.д.

Узловая сеть очень проста для использования. Как объяснялось в

части 4, для использования узловой сети вы сначала соединяетесь с

локальным узлом. Это должен быть узел, с которым вы можете соединиться

напрямую с хорошей силой сигнала. Как только вы соединитесь, у вас

появляется выбор - соединиться с другой станцией в зоне узла,

соединиться с другим узлом, связаться со встроенной BBS, получить

список узлов, которые доступны или проверить маршрут и статус

пользователя. а узлах NET/ROM и TheNet вы можете также ответить или

дать CQ.

На вашем местном узле доступны следующие несколько команд. Все

узлы имеют CONNECT, NODES, ROUTES и USERS, а в зависимости от типа

используемого вами узла, вы также можете найти команды BBS, BYE, CQ,

INFO, PARMS или PORTS.

КОМАНДЫ ПАКЕТНОГО УЗЛА

CONNECT (СОЕДИНЕНИЕ):

Команда CONNECT (которая может быть сокращена до C) используется

точно также, как вы применяете команду CONNECT на вашем TNC. Для

соединения с другой местной станцией, используя узел, просто введите C

с последующим позывным. Для соединения с другим узлом вы можете

использовать либо позывной, либо псевдоним (alias). Например, вы

можете соединиться с W6AMT или вы можете соединиться с псевдонимом

SFO. Все будет работать.

Существует особое условие при осуществлении связей с узла,

использующего программу переключателя пакетов (Packet Switch) G8BPQ.

Поскольку эти узлы предоставляют возможность иметь несколько разных

частот, соединенных в один узел, вы должны указать на каком частотном

порту вы хотели бы осуществить соединение. Команда PORTS, сокращенная

до P, выдаст вам список доступных портов, типа этого:

SF:WB9LOZ-2}

Ports:

1 223.52 MHz

2 144.99 MHz

3 443.15 MHz

Затем вы вводите номер порта между C и позывным, типа C 2 W6RFN,

указывая частоту, на которой вы хотите работать, в данном случае,

порту 2 соответствует частота 144.99 МГц.

ЗАМЕЧАНИЯ: Команда NODES (УЗЛЫ), сокращенно N, даст вам список

других узлов, которые могут быть вызваны с вашего узла. Он содержит

как псевдоним, так и позывной каждого узла, известного вашему узлу.

Список, получаемый вами на каждом узле, меняется по длине и будет

содержать различные позывные, поскольку все частоты не связаны.

ЧАСТЬ 11

Команда NODES имеет другие особенности, которые предоставляют вам

простой способ поиска: доступен ли другой узел, если да, выбор

наилучшего маршрута доступа к нему. Легко осуществить быструю проверку

качества маршрута к другому узлу. Все, что вам нужно сделать - это

ввести N и следом либо псевдоним (alias), либо позывной узла, до

которого вы хотите добраться, например:

N FRESNO или N W6ZFN-2

Вы получите рапорт, показывающий три маршрута к запрашиваемому узлу,

какие маршруты наилучшие и свежесть информации. Если доступной

информации нет, вы получите либо "Not found" ("е найден"), либо полный

список узлов, в зависимости от типа используемого вами узла или

переключателя.

Взглянем на типичный рапорт, который вы получите после ввода N

FRESNO. Если вы соединены с узлом NET/ROM или TheNet, рапорт будет

выглядеть так:

SFW:W6PW-1} Routes to: FRESNO:W6ZFN-2

105 6 0 WB9LOZ-2

78 6 0 WW6L-1

61 5 0 WA8DRZ-7

Если вы соединены с переключателем пакетов G8BPQ, вы увидите в рапорте

на одну колонку меньше, и он будет выглядеть так:

SF:WB9LOZ-2} Routes to: FRESNO:W6ZFN-2

> 126 6 W6PW-10

61 3 WW6L-1

60 4 W6PW-1

Каждая строка - это маршрут к запрашиваемому узлу. Символ > указывает

используемый маршрут. Первое число - качество маршрута. 255 -

наилучшее возможное качество маршрута и означает прямое соединение

через провода с сосуществующим узлом в том же месте; ноль - наихудшее

и означает, что маршрут заблокирован. 192 - почти лучшее качество по

эфиру, которое вы найдете, и обычно означает, что узел на расстоянии

одного скачка. Если вы видите качество менее 80, вы, скорее всего,

будете испытывать трудности при получении любой информации по этому

маршруту. Второе число - свежесть. Оно равно 6, если информация о этом

пути была получена менее часа назад. Для каждого часа, в течение

которого информация о маршруте не обновлялась, число уменьшается на

единицу. 5 означает, что информация стара на один час, 4 - на два

часа, и т.д. Следующее число, показываемое только узлами NET/ROM и

TheNet, указывает тип порта. 0 - это порт HDLC; 1 - порт RS-232. Вам

не нужно обращать внимание на это число. Позывной - это позывной

соседнего узла, следующего в линии на маршруте. Диджипитеры

отображаются, если они используются для достижения этого соседнего

узла.

Эта быстрая проверка узла, которого вы хотите достичь, позволит

сохранить вам кучу времени. Вы немедлено узнаете доступен узел или

нет, и если да, насколько хороши доступные к нему маршруты. После

этого вы можете не тратить время, пытаясь соединиться с узлом, который

недоступен или маршрут к нему плохого качества.

Если вы обнаружили, что имеется нормальный маршрут к

запрашиваемому узлу или переключателю, то наилучшим будет позволить

сети осуществить для вас соединение. Просто введите CONNECT к

псевдониму или позывному, это проще, чем соединение с каждым

индивидуальным узлом по собственному маршруту.

Если маршрут существует, но качество его не очень хорошее, вы

можете соединиться с соседним узлом, указанного для наилучшего

маршрута, затем сделать новую проверку качества, повторяя эту

процедуру, пока вы не найдете маршрут достаточного качества.

Действительно, вы можете пройти к некоторым удаленным узлам, используя

этот метод, если у вас есть время и терпение делать это.

ROUTES (МАРШРУТЫ):

Команда ROUTES (сокращенно R) даст вам список прямых маршрутов,

доступных от вашего узла к другим узлам. Это узлы, в прямой видимости

от вашего узла. Сообщается качество каждого маршрута и новизна

информации, как было объяснено выше. Любой маршрут, отмеченный

восклицательным знаком (!), означает, что значения маршрута введены

вручную владельцем узла и обычно значит, что маршрут не надежен для

регулярного использования.

USERS (ПОЛЬЗОВАТЕЛИ):

Команда USERS (сокращенно U) покажет вам позывные всех станций,

использующих узел, с которым вы соединены. Имеется пять описателей,

используемых узлом для подключенных пользователей:

UPLINK: указанная станция подключена к узлу напрямую.

DOWNLINK: узел сделал соединение от первой станции ко второй

станции. Пример: DOWNLINK (K9AT-15 N6UWK) будет означать, что

узел соединился с N6UWK по запросу K9AT.

CIRCUIT: Указывает, что станция была соединена с другого узла.

Показывает псевдоним или позывной другого узла перед позывным

пользователя. Пример: CIRCUIT (SFW:W6PW-1 WA6DDM) означает, что

WA6DDM использует этот узел, но он был подключен к нему через

узел SFW:W6PW-1.

CQ: См. "CQ" ниже.

HOST: пользователь соединен напрямую с терминалом узла. Это значит,

что владелец узла работает как пользователь, или связанная с

узлом BBS использует его для передачи сообщений.

КОМАНДА CQ: Команда CQ (без сокращения) используется для общего

вызова и, также, может быть использована для ответа на CQ другой

станции. Команда CQ доступна только на последних версиях NET/ROM и

TheNet.

Применение команды "CQ": Команда CQ применяется для передачи с

узла короткого текстового сообщения, а также для разрешения станциям,

принимающим передачу, соединиться со станцией, отправившей ее. Формат

команды: CQ [текстовое сообщение] Текстовое сообщение не обязательно и

может быть любой строкой до 77 символов (пробелы и пунктуация

разрешены). В ответ на команду CQ узел передает указанное текстовое

сообщение в режиме "unproto" с использованием позывного пользователя с

измененным SSID как адрес отправителя, а "CQ" - как адрес назначения.

Например, если станция пользователя W6XYZ соединяется с узлом и выдает

команду "CQ Anybody around tonight?", узел передаст: "W6XYZ-15>CQ:

Anybody around tonight?"

После осуществления передачи по команде CQ узел включит механизм

разрешения ответа другим станциям на CQ. Станция, желающая ответить,

может это сделать просто соединившись с позывным отправителя,

указанном в передаче CQ (W6XYZ-15, в нашем случае). Команда CQ

оставляет включенным механизм приема ответа около 15 минут, или пока

пользователь не даст другую команду или не отключиться от узла.

Любая станция, соединившаяся с узлом, может определить имеются ли

какие-нибудь другие станции, ожидающие ответа на CQ, по команде USERS.

В выводе команды USERS включенный канал CQ выглядит следующим образом:

(Circuit, Host, or Uplink) <~~> CQ(usercall).

Станция может ответить на такое "повисшее" CQ, введя команду CONNECT

на позывной пользователя, указанный в части CQ(...) вывода команды

USERS - для станции нет необходимости разъединяться с узлом и

проводить повторное соединение.

Здесь приведена типичная передача (* = введено пользователем)

* cmd: C KA6YZS-1

cmd: *** Connected to KA6YZS-1

* USERS

501SJC:KA6YZS-1} NET/ROM 1.3 (669)

Uplink(WB9LOZ)

Uplink(K1HTV-1) <~~> CQ(K1HTV-14)

Circuit(LAS:K7WS-1 W1XYZ) <~~> CQ(W1XYZ-15)

Uplink(N4HY)

* CONNECT W1XYZ-15

501SJC:KA6YZS-1} Connected to W1XYZ

* Привет! Это George из San Jose

Привет George! Спасибо за ответ на мое CQ. и т.д.

Пользователи команды CQ предупреждаются о необходимости терпения

при ожидании ответа. Ваш CQ останется включенным в течение 15 минут и

будет виден любому пользователю, давшему узлу команду USERS в течение

этого времени. Ожидайте не менее пяти минут перед дачей другой команды

CQ, чтобы дать другим станциям шанс ответить на вашу первую команду!

BBS: Команда BBS доступна на узлах, использующих программу G8BPQ,

где функционирует встроенная система доски бюллетеней. Введя команду

BBS вы соединитесь со встроенной BBS.

BYE: Команда BYE доступна на узлах G8BPQ и используется для

разъединения с узлом. Это то же самое, что и обычное разъединение.

IDENT: Команда IDENT, имеющаяся на узлах NET/ROM, даст вам

идентификацию используемого вами узла.

INFO: Команда INFO, имеющаяся на узлах TheNet и G8BPQ, даст вам

информацию об узле, обычно псевдоним, позывной и местонахождение.

PARMS: Команда PARMS (параметры), имеющаяся на узлах NET/ROM,

предназначена для владельца, чтобы определять, как работает станция. |

Рис. 32. Пакетный узел

Лев Скрягин: «Морские узлы» | 40 |

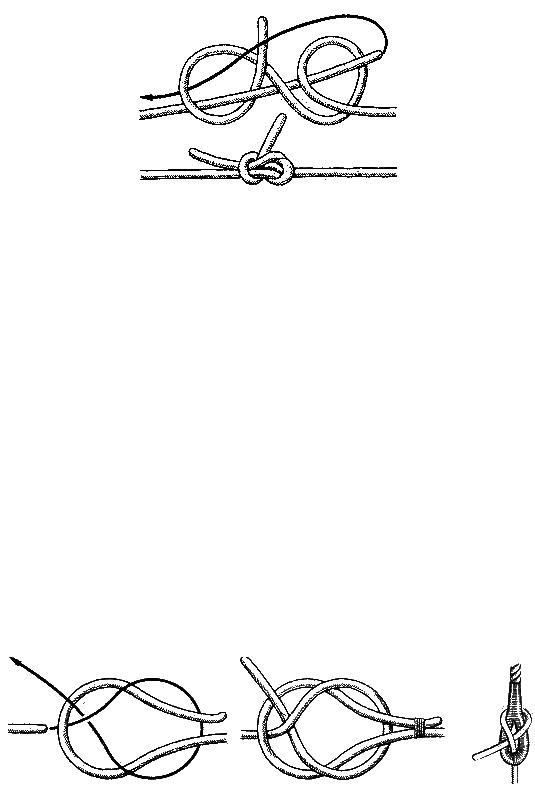

Рис. 31. «Травяной» узел:

а – первый способ вязки; б – второй способ вязки

Пакетный узел (рис. 32). Его название говорит отом, что он удобен для завязывания пакетов и свертков. Он прост, оригинален и рассчитан на быструю вязку. Пакетный узел чем-то напоминает травяной. По своей прочности он не уступает последнему.

Рыбацкий узел (рис. 33). В России этот узел издавна имел три названия – лесовый, рыбацкий и английский. В Англии его называют английским, в Америке – речным или водницким узлом.

Он представляет собой комбинацию двух простых узлов, завязываемых ходовыми концами вокруг чужих коренных концов. Чтобы связать два троса рыбацким узлом, нужно положить их

Лев Скрягин: «Морские узлы» | 41 |

навстречу друг другу иодним концом сделать простой узел, а второй конец пропустить через его петлю и вокруг коренного конца другого троса и тоже завязать простой узел. Потом нужно сдвинуть обе петли навстречу друг другу, чтобы они сошлись вместе, и затянуть узел. Рыбацкий узел, несмотря на его простоту, безбоязненно можно применять для связывания двух тросов примерно одинаковой толщины.При сильной тяге он так крепко затягивается, что практически его уже не развязать. Он широко применяется рыболовами для связывания лески (не синтетической) и для крепления к леске поводков.

Рис. 33. Рыбацкий узел

Змеиный узел (рис. 34). Этот узел считается одним из самых надежных узлов для связывания синтетических рыболовных снастей. Он имеет достаточно много переплетений, симметричен и сравнительно компактен, когда затянут. При определенном навыке им можно даже связывать струны рояля. Для этого место связки струны нужно тщательно обезжирить и покрыть шеллаком.

Змеиный узел можно с успехом применять для связывания двух тросов, изготовленных из любых материалов, в случае, когда требуется прочное, надежное соединение.

Рис. 34. Змеиный узел

Ткацкий узел (рис. 35). В ткацком деле насчитывается примерно два десятка оригиналь-

Лев Скрягин: «Морские узлы» | 42 |

ных узлов для связывания оборвавшейся нити пряжи и для подключения новых катушек. Главные требования, предъявляемые спецификой производства к каждому ткацкому узлу, – это быстрота, с которой можно его завязать, и компактность узла, обеспечивающая свободное прохождение нити через станок. Опытные ткачи поистине виртуозы по вязке своих хитроумных узлов! Они связывают оборвавшуюся нить буквально за секунду. Им приходится это делать, не останавливая станка. Почти все ткацкие узлы созданы в первую очередь для мгновенного связывания, чтобы в случае обрыва нити обеспечивалась бесперебойная работа ткацких станков.

Некоторые из ткацких узлов имеют большое сходство с морскими узлами, но отличны от последних способом завязывания. Несколько ткацких узлов уже давно были заимствованы моряками в своем первозданном виде и надежно им служат.

Ткацкий узел, изображенный на рис. 35, можно назвать “родным братом” шкотового узла. Отличие лишь в способе его завязывания и в том, что последний ввязывают в кренгельс или в огон паруса, в то время как ткацкий узел вяжется двумя тросами. Принцип ткацкого узла считается классическим. Поистине это воплощение надежности и простоты.

Рис. 35. Ткацкий узел

Разносторонний узел (рис. 36). Этот узел сродни ткацкому по своему принципу. Разница лишь в том, что в завязанном узле ходовые концы смотрят в разные стороны – это очень важно при связывании нитей пряжи. Ни по простоте, ни по прочности он не уступает ткацкому узлу и так же быстро завязывается. Этот узел известен также тем, что на его основе можно завязать “король узлов” – беседочный узел (см. рис. 36).

Рис. 36. Paзностороннй узел

Польский узел (рис. 37). Его можно рекомендовать для связывания тонких тросов. Он

Лев Скрягин: «Морские узлы» | 43 |

находит широкое применение вткацком деле и считается надежным узлом.

Рис. 37. Польский узел

Шкотовый узел (рис. 38). Свое название он получил от слова “шкота – снасть, которой управляют парусом, растягивая его за один нижний угол, если он косой, и одновременно за два, если он прямой и подвешен к рею. Шкоты носят названия того паруса, к которому они прикрепляются. Например, фока-шкот и грота-шкот – снасти, с помощью которых ставятся нижние паруса – фок и грот соответственно. Марса-шкоты служат для постановки марселей, кливер-шкоты вытягивают назад шкотовый угол кливера, а фока-стаксель-шкоты вытягивают назад шкотовый угол фор-стакселя и т. д. В парусном флоте этот узел применялся тогда, когда надо было ввязать снасть в огон паруса серединой, как, например, марса-лисель-шкот.

Шкотовый узел прост и очень легко развязывается, но вполне оправдывает свое назначение

– надежно держит шкот в кренгельсе паруса. Сильно затягиваясь, он не портит троса.

Принцип этого узла заключается в том, что тонкий ходовой конец проходят под коренным и при тяге прижимается им в петле, образованной более толстым тросом. Применяя шкотовый узел, всегда следует помнить о том, что он надежно держит только тогда, когда на трос приложена тяга. Этот узел вяжут почти так же, как и прямой, но его ходовой конец пропускают не рядом с коренным, а под него.

Шкотовый узел лучше всего применять для крепления троса к готовой петле, кренгельсу или коушу. Применять шкотовый узел на синтетическом тросе не рекомендуется, так как он скользит и может выхлестнуться из петли. Для большей надежности шкотовый узел вяжут со шлагом. В этом случае он похож на брам-шкотовый узел; разница в том, что его шлаг делают выше петли на коренной части троса вокруг сплесня. Шкотовый узел является составным элементом некоторых видов плетеных рыболовных сетей.

Рис. 38. Шкотовый узел

Брам-шкотовый узел (рис. 39). Так же, как и шкотовый узел, свое название он получил от наименования снасти – брам-шкот, которой растягивают шкотовые углы нижней кромки прямого паруса при постановке брамселей. Если шкотовым узлом ввязывают одинарные шкоты нижних парусов, то брам-шкотовым узлом ввязывают брам-шкоты и бом-брам-шкоты, брам-фалы и бом-брам-фалы, а также брам-гитовы.

Брам-шкотовый узел надежнее шкотового, потому что не сразу развязывается, когда прекращается тяга на трос. От шкотового узла он отличается тем, что петлю (или кренгельс) обносят

Как развязать узел на пакете: простые способы

Автор Софья На чтение 3 мин. Опубликовано

Я хохотала во весь голос, когда узнала простой способ развязать пакет. Узлы на мешках портили настроение, приходилось снимать стресс разрыванием ненавистного целлофана. Продукты перемещались в новые мешки или контейнеры, а это не очень удобно и экономно. Теперь по возможности я развязываю мешочки и переделываю узлы на более удобные.

Скрутите ручку

Первым делом попытайтесь протащить ручку полиэтиленового пакета через узел. Дело осложняет слишком тугая завязка и ширина ручки. А вот и простой способ развязать узел на пакете без подручных средств:

- Возьмите одну ручку пакета и скрутите ее в тонкий жгут.

- Одной рукой придерживая участок ниже узла.

- Начинайте проталкивать жгут внутрь.

- Ручка начнет выходить из узла, а вам останется только с удовольствием развязать мешок.

С помощью узкого предмета

Попробуйте воспользоваться чем-то острым и узким, например зубочисткой или грифелем карандаша. Просуньте предмет в узел и вытяните часть полиэтилена.

Если завязка не слишком плотная, можно воспользоваться обратной стороной ложки/вилки, а в полевых условиях – ключами.

Лайфхак для сыпучих продуктов

Когда развязать мешок не получается, а внутри него лежит сахар, крупа или что-то сыпучее, попробуйте сделать так:

- Сделайте надрез ножницами прямо под узлом.

- Отмерьте нужное количество продукта.

- Завяжите новый узел, более удобный для развязывания.

Совет

Поместите крепко завязанный мешок в другой, а затем разорвите его. Если часть продуктов рассыпется, то попадет в верхнюю упаковку.

Как завязать пакет, чтобы легко развязывался

Простой узелок «веревочкой» сильно стягивается, иногда намертво. Несмотря на надежность и быстроту выполнения, его сложно назвать оптимальным способом защиты содержимого мешков.

Еще один прочный узелок – «восьмерка»: мореплаватели с давних времен пользуются им как базовым.

Инструкция по завязыванию «восьмеркой»:

- Берем концы или ручки целлофанового пакета и начинаем оборачивать их, как при завязывании обычной «веревки».

- Не продеваем концы в образовавшееся окошко, а еще раз оборачиваем их вокруг петли.

- Теперь продеваем кончик в петлю и затягиваем.

- При сильном затягивании «восьмерка» расправляется проще, чем обычный узелок.

Очень удобный способ, благодаря которому мешок развязывается сам:

- Делаем большую петлю. Для удобства можно обернуть верх мешка вокруг указательного и большого пальцев.

- Подгибаем концы пакета и просовываем в отверстие.

- Затягиваем так, чтобы по другую сторону узла образовалась петля.

- Чтобы развязать такой узелок, пакет нужно потянуть в разные стороны от петли.

Некоторые могут сказать, что целлофан сейчас не в дефиците, и не стоит так заморачиваться. Просто рвем мешок и перекладываем продукты в другой. Но именно так и засоряется наша экология. Думаю, что в скором времени вообще откажусь от пакетов и заменю их на многоразовые бумажные и тканевые мешки.

узлов и пулов в пакетной службе Azure — пакетная служба Azure

- 20 минут на чтение

В этой статье

В рабочем процессе пакетной службы Azure вычислительный узел (или узел ) — это виртуальная машина, которая обрабатывает часть рабочей нагрузки вашего приложения.Пул — это набор этих узлов, на которых будет работать ваше приложение. В этой статье рассказывается больше об узлах и пулах, а также рассматриваются особенности их создания и использования в рабочем процессе пакетной службы Azure.

Узлы

Узел — это виртуальная машина (ВМ) Azure или виртуальная машина облачной службы, предназначенная для обработки части рабочей нагрузки вашего приложения. Размер узла определяет количество ядер ЦП, объем памяти и размер локальной файловой системы, выделенной узлу.

Вы можете создавать пулы узлов Windows или Linux с помощью облачных служб Azure, образов из Azure Virtual Machines Marketplace или настраиваемых образов, которые вы подготовите.

Узлымогут запускать любой исполняемый файл или сценарий, поддерживаемый средой операционной системы узла. Исполняемые файлы или сценарии включают сценарии * .exe, * .cmd, * .bat и PowerShell (для Windows), а также двоичные файлы, сценарии оболочки и Python (для Linux).

Все вычислительные узлы в пакетном режиме также включают:

- Стандартная структура папок и связанные переменные среды, доступные для справки по задачам.

- Брандмауэр настройки, настроенные для управления доступом.

- Удаленный доступ к узлам Windows (протокол удаленного рабочего стола (RDP)) и Linux (Secure Shell (SSH)).

По умолчанию узлы могут взаимодействовать друг с другом, но они не могут взаимодействовать с виртуальными машинами, которые не являются частью одного пула. Чтобы узлы могли безопасно обмениваться данными с другими виртуальными машинами или с локальной сетью, вы можете подготовить пул в подсети виртуальной сети Azure (VNet).Когда вы это сделаете, ваши узлы будут доступны через общедоступные IP-адреса. Эти общедоступные IP-адреса создаются пакетной службой и могут изменяться за время существования пула. Вы также можете создать пул со статическими общедоступными IP-адресами, которые вы контролируете, что гарантирует, что они не изменятся неожиданно.

Бассейны

Пул — это набор узлов, на которых работает ваше приложение.

Пулы пакетной службы Azureсоздаются на основе базовой вычислительной платформы Azure. Они обеспечивают крупномасштабное распределение, установку приложений, распределение данных, мониторинг работоспособности и гибкую настройку (масштабирование) количества вычислительных узлов в пуле.

Каждому узлу, добавляемому в пул, назначается уникальное имя и IP-адрес. Когда узел удаляется из пула, любые изменения, внесенные в операционную систему или файлы, теряются, а его имя и IP-адрес освобождаются для использования в будущем. Когда узел покидает пул, его время жизни заканчивается.

Пул может использоваться только той учетной записью пакетной службы, в которой он был создан. Учетная запись пакетной службы может создавать несколько пулов для удовлетворения требований к ресурсам приложений, которые она будет запускать.

Пул может быть создан вручную или автоматически пакетной службой, если вы укажете работу, которую нужно выполнить.При создании пула можно указать следующие атрибуты:

Важно

Учетные записи пакетной службы имеют квоту по умолчанию, которая ограничивает количество ядер в учетной записи пакетной службы. Количество ядер соответствует количеству вычислительных узлов. Вы можете найти квоты по умолчанию и инструкции по увеличению квоты в разделе Квоты и ограничения для пакетной службы Azure. Если ваш пул не достигает целевого количества узлов, причиной может быть основная квота.

Операционная система и версия

При создании пула пакетной службы вы указываете конфигурацию виртуальной машины Azure и тип операционной системы, которую хотите запустить на каждом вычислительном узле в пуле.

Конфигурации

В пакетном режиме доступны два типа конфигураций пула.

Конфигурация виртуальной машины

Конфигурация виртуальной машины указывает, что пул состоит из виртуальных машин Azure. Эти виртуальные машины могут быть созданы из образов Linux или Windows.

При создании пула на основе конфигурации виртуальной машины необходимо указать не только размер узлов и источник образов, используемых для их создания, но также ссылку на образ виртуальной машины и SKU агента узла пакета для установки на узлы.Дополнительные сведения об указании этих свойств пула см. В разделе Подготовка вычислительных узлов Linux в пулах пакетной службы Azure. При желании вы можете подключить один или несколько пустых дисков данных к виртуальным машинам пула, созданным из образов Marketplace, или включить диски данных в пользовательские образы, используемые для создания виртуальных машин. При включении дисков с данными вам необходимо смонтировать и отформатировать диски из виртуальной машины, чтобы использовать их.

Конфигурация облачных сервисов

Конфигурация облачных служб указывает, что пул состоит из узлов облачных служб Azure.Облачные службы предоставляют вычислительные узлы Windows только .

Доступные операционные системы для пулов конфигурации облачных служб перечислены в выпусках гостевых ОС Azure и матрице совместимости пакетов SDK. При создании пула, содержащего узлы облачных служб, необходимо указать размер узла и его семейство OS (которое определяет, какие версии .NET устанавливаются вместе с ОС). Облачные службы развертываются в Azure быстрее, чем виртуальные машины под управлением Windows.Если вам нужны пулы вычислительных узлов Windows, вы можете обнаружить, что облачные службы обеспечивают преимущество в производительности с точки зрения времени развертывания.

Как и в случае с рабочими ролями в облачных службах, вы можете указать версию ОС (дополнительную информацию о рабочих ролях см. В обзоре облачных служб). Мы рекомендуем указывать Latest (*) для OS версии , чтобы узлы обновлялись автоматически и не требовалось никакой работы для обслуживания новых выпущенных версий.Основным вариантом использования для выбора конкретной версии ОС является обеспечение совместимости приложений, что позволяет выполнить тестирование обратной совместимости, прежде чем разрешить обновление версии. После проверки можно обновить ОС версии для пула и установить новый образ ОС. Любые запущенные задачи будут прерваны и снова поставлены в очередь.

Артикул агента узла

При создании пула необходимо выбрать соответствующий nodeAgentSkuId , в зависимости от ОС базового образа вашего VHD.Вы можете получить сопоставление доступных идентификаторов SKU агента узла с их ссылками на образы ОС, вызвав операцию List Supported Node Agent SKUs.

Пользовательские образы для пулов виртуальных машин

Чтобы узнать, как создать пул с настраиваемыми изображениями, см. Использование галереи общих изображений для создания настраиваемого пула.

Кроме того, вы можете создать настраиваемый пул виртуальных машин с помощью ресурса управляемого образа. Дополнительные сведения о подготовке пользовательских образов Linux из виртуальных машин Azure см. В разделе Создание образа виртуальной машины или VHD.Дополнительные сведения о подготовке пользовательских образов Windows из виртуальных машин Azure см. В разделе Создание управляемого образа универсальной виртуальной машины в Azure.

Поддержка контейнеров в пулах виртуальных машин

При создании пула конфигурации виртуальных машин с помощью пакетных API-интерфейсов вы можете настроить пул для выполнения задач в контейнерах Docker. В настоящее время вы должны создать пул, используя образ, поддерживающий контейнеры Docker. Используйте образ Windows Server 2016 Datacenter с контейнерами из Azure Marketplace или предоставьте собственный образ виртуальной машины, который включает Docker Community Edition или Enterprise Edition и все необходимые драйверы.Параметры пула должны включать конфигурацию контейнера, которая копирует образы контейнеров на виртуальные машины при создании пула. Затем задачи, выполняемые в пуле, могут ссылаться на образы контейнеров и параметры запуска контейнера.

Дополнительные сведения см. В разделе Запуск приложений-контейнеров Docker в пакетной службе Azure.

Тип узла и цель

Когда вы создаете пул, вы можете указать, какие типы узлов вам нужны, и целевое количество для каждого. Два типа узлов:

- Выделенные узлы. Выделенные вычислительные узлы зарезервированы для ваших рабочих нагрузок. Они дороже, чем узлы с низким приоритетом, но гарантированно никогда не будут вытеснены.

- Узлы с низким приоритетом. Узлы с низким приоритетом используют преимущества избыточной емкости в Azure для выполнения ваших пакетных рабочих нагрузок. Узлы с низким приоритетом дешевле в час, чем выделенные узлы, и позволяют выполнять рабочие нагрузки, требующие значительной вычислительной мощности. Дополнительные сведения см. В разделе Использование виртуальных машин с низким приоритетом с пакетной службой.

Узлы с низким приоритетом могут быть вытеснены, если в Azure недостаточно избыточной мощности.Если узел вытесняется во время выполнения задач, задачи повторно ставятся в очередь и запускаются снова, как только вычислительный узел снова становится доступным. Узлы с низким приоритетом — хороший вариант для рабочих нагрузок, когда время выполнения задания является гибким, а работа распределяется по множеству узлов. Прежде чем вы решите использовать узлы с низким приоритетом для своего сценария, убедитесь, что любая работа, потерянная из-за преимущественной покупки, будет минимальной и ее легко воссоздать.

В одном пуле могут быть узлы с низким приоритетом и выделенные вычислительные узлы.Каждый тип узла имеет свою целевую настройку, для которой вы можете указать желаемое количество узлов.

Количество вычислительных узлов называется целевым , потому что в некоторых ситуациях ваш пул может не достичь желаемого количества узлов. Например, пул может не достичь цели, если сначала он достигнет основной квоты для вашей учетной записи пакетной службы. Или пул может не достичь цели, если вы применили к пулу формулу автоматического масштабирования, которая ограничивает максимальное количество узлов.

Для получения информации о ценах как для низкоприоритетных, так и для выделенных узлов см. Цены на пакетную обработку.

Размер узла

При создании пула пакетной службы Azure вы можете выбирать практически из всех семейств виртуальных машин и размеров, доступных в Azure. Azure предлагает различные размеры виртуальных машин для различных рабочих нагрузок, включая специализированные размеры виртуальных машин с HPC или GPU.

Дополнительные сведения см. В разделе Выбор размера виртуальной машины для вычислительных узлов в пуле пакетной службы Azure.

Политика автоматического масштабирования

Для динамических рабочих нагрузок вы можете применить политику автоматического масштабирования к пулу.Пакетная служба будет периодически оценивать вашу формулу и динамически корректировать количество узлов в пуле в соответствии с текущей рабочей нагрузкой и использованием ресурсов вашего вычислительного сценария. Это позволяет снизить общие затраты на запуск приложения за счет использования только необходимых ресурсов и выпуска тех, которые вам не нужны.

Вы включаете автоматическое масштабирование, записывая формулу автоматического масштабирования и связывая эту формулу с пулом. Пакетная служба использует формулу для определения целевого числа узлов в пуле для следующего интервала масштабирования (интервал, который можно настроить).Вы можете указать параметры автоматического масштабирования для пула при его создании или включить масштабирование для пула позже. Вы также можете обновить настройки масштабирования в пуле с поддержкой масштабирования.

В качестве примера, возможно, задание требует, чтобы вы отправили на выполнение большое количество задач. Вы можете назначить пулу формулу масштабирования, которая регулирует количество узлов в пуле в зависимости от текущего количества задач в очереди и скорости выполнения задач в задании. Пакетная служба периодически оценивает формулу и изменяет размер пула в зависимости от рабочей нагрузки и других параметров формулы.Служба добавляет узлы по мере необходимости, когда есть большое количество задач в очереди, и удаляет узлы, когда нет очереди или запущенных задач.

Формула масштабирования может быть основана на следующих показателях:

- Показатели времени основаны на статистике, собираемой каждые пять минут в указанное количество часов.

- Показатели ресурсов основаны на использовании ЦП, использовании полосы пропускания, использовании памяти и количестве узлов.

- Показатели задачи основаны на состоянии задачи, например Активно (в очереди), Выполняется, или Завершено .

Когда автоматическое масштабирование уменьшает количество вычислительных узлов в пуле, вы должны учитывать, как обрабатывать задачи, которые выполняются во время операции уменьшения. Чтобы учесть это, Batch предоставляет опцию освобождения узла , которую вы можете включить в свои формулы. Например, вы можете указать, что запущенные задачи немедленно останавливаются, а затем повторно ставятся в очередь для выполнения на другом узле или разрешаются до завершения до того, как узел будет удален из пула. Обратите внимание, что установка параметра освобождения узла как завершение задачи или сохраненные данные предотвратит операции изменения размера пула до тех пор, пока все задачи не будут завершены или все периоды хранения задач не истекут, соответственно.

Дополнительные сведения об автоматическом масштабировании приложения см. В разделе Автоматическое масштабирование вычислительных узлов в пуле пакетной службы Azure.

Совет

Чтобы максимально использовать вычислительные ресурсы, установите нулевое целевое количество узлов в конце задания, но дайте возможность выполняемым задачам завершиться.

Политика планирования задач

Параметр конфигурации «Максимальное количество задач на узел» определяет максимальное количество задач, которые могут выполняться параллельно на каждом вычислительном узле в пуле.

Конфигурация по умолчанию указывает, что на узле одновременно выполняется одна задача, но есть сценарии, в которых полезно иметь две или более задач, выполняемых на узле одновременно. См. Пример сценария в статье о задачах одновременных узлов, чтобы узнать, как можно извлечь выгоду из нескольких задач на узел.

Вы также можете указать тип заполнения , который определяет, распределяет ли пакет задачи равномерно по всем узлам в пуле или упаковывает каждый узел с максимальным количеством задач перед назначением задач другому узлу.

Состояние связи

В большинстве сценариев задачи работают независимо и не нуждаются в взаимодействии друг с другом. Однако есть некоторые приложения, в которых задачи должны взаимодействовать, например сценарии MPI.

Вы можете настроить пул, чтобы разрешить межузловую связь , чтобы узлы в пуле могли обмениваться данными во время выполнения. Когда межузловая связь включена, узлы в пулах конфигурации облачных служб могут взаимодействовать друг с другом через порты более 1100, а пулы конфигурации виртуальных машин не ограничивают трафик на каком-либо порту.

Включение межузловой связи также влияет на размещение узлов в кластерах и может ограничивать максимальное количество узлов в пуле из-за ограничений развертывания. Если вашему приложению не требуется связь между узлами, пакетная служба может выделить потенциально большое количество узлов в пул из множества различных кластеров и центров обработки данных, чтобы повысить мощность параллельной обработки.

Запуск задач

При желании вы можете добавить задачу запуска, которая будет выполняться на каждом узле, когда этот узел присоединяется к пулу, и каждый раз, когда узел перезапускается или повторно создается.Задача запуска особенно полезна для подготовки вычислительных узлов к выполнению задач, таких как установка приложений, запускаемых вашими задачами на вычислительных узлах.

Пакеты приложений

Вы можете указать пакеты приложений для развертывания на вычислительных узлах в пуле. Пакеты приложений обеспечивают упрощенное развертывание и управление версиями приложений, запускаемых вашими задачами. Пакеты приложений, которые вы указываете для пула, устанавливаются на каждом узле, который присоединяется к этому пулу, и каждый раз, когда узел перезагружается или повторно создается образ.

Дополнительные сведения об использовании пакетов приложений для развертывания приложений на узлах пакетной обработки см. В разделе Развертывание приложений для вычисления узлов с помощью пакетов приложений пакетной обработки.

Виртуальная сеть (VNet) и настройка брандмауэра

Когда вы подготавливаете пул вычислительных узлов в пакетной службе, вы можете связать пул с подсетью виртуальной сети Azure (VNet). Чтобы использовать виртуальную сеть Azure, API пакетного клиента должен использовать проверку подлинности Azure Active Directory (AD). Поддержка пакетной службы Azure для Azure AD задокументирована в разделе «Решения службы проверки подлинности пакетной службы с помощью Active Directory».

Требования к виртуальной сети

Общие требования

Виртуальная сеть должна быть в той же подписке и в том же регионе, что и учетная запись пакетной службы, которую вы используете для создания пула.

Пул, использующий виртуальную сеть, может содержать не более 4096 узлов.

В подсети, указанной для пула, должно быть достаточно неназначенных IP-адресов, чтобы вместить количество виртуальных машин, предназначенных для пула; то есть сумма свойств

targetDedicatedNodesиtargetLowPriorityNodesпула.Если в подсети недостаточно неназначенных IP-адресов, пул частично выделяет вычислительные узлы, и возникает ошибка изменения размера.Ваша конечная точка хранилища Azure должна быть разрешена любыми настраиваемыми DNS-серверами, обслуживающими вашу виртуальную сеть. В частности, URL-адреса вида

.table.core.windows.net .queue.core.windows.net .blob.core.windows.net

Дополнительные требования к виртуальной сети различаются в зависимости от того, находится ли пакетный пул в конфигурации виртуальной машины или в конфигурации облачных служб.Для развертывания нового пула в виртуальной сети рекомендуется конфигурация виртуальной машины.

Пулы в конфигурации виртуальной машины

Поддерживаемые виртуальные сети — только виртуальные сети на основе Azure Resource Manager

ID подсети — при указании подсети с помощью пакетных API используйте идентификатор ресурса подсети. Идентификатор подсети имеет вид:

/ subscriptions / {subscription} / resourceGroups / {group} / provider / Microsoft.Сеть / виртуальные сети / {сеть} / подсети / {подсеть}

Разрешения — проверьте, ограничивают ли ваши политики безопасности или блокировки в подписке или группе ресурсов виртуальной сети разрешения пользователя на управление виртуальной сетью.

Дополнительные сетевые ресурсы — Пакетная служба автоматически выделяет дополнительные сетевые ресурсы в группе ресурсов, содержащей виртуальную сеть.

Важно

Для каждых 100 выделенных или низкоприоритетных узлов пакетная служба выделяет: одну группу безопасности сети (NSG), один общедоступный IP-адрес и один балансировщик нагрузки.Эти ресурсы ограничены квотами ресурсов подписки. Для больших пулов вам может потребоваться увеличение квоты для одного или нескольких из этих ресурсов.

Группы безопасности сети: пакет по умолчанию

Подсеть должна разрешать входящую связь от пакетной службы, чтобы иметь возможность планировать задачи на вычислительных узлах, и исходящую связь для связи со службой хранилища Azure или другими ресурсами в соответствии с требованиями вашей рабочей нагрузки. Для пулов в конфигурации виртуальной машины пакетная служба добавляет группы безопасности сети на уровне сетевых интерфейсов (NIC), подключенных к вычислительным узлам.Эти группы безопасности сети настроены со следующими дополнительными правилами:

- Входящий TCP-трафик на порты 29876 и 29877 с IP-адресов пакетной службы, соответствующих тегу службы

BatchNodeManagement. - Входящий TCP-трафик на порт 22 (узлы Linux) или порт 3389 (узлы Windows) для разрешения удаленного доступа. Для определенных типов задач с несколькими экземплярами в Linux (таких как MPI) вам также необходимо разрешить трафик SSH-порта 22 для IP-адресов в подсети, содержащей узлы пакетного вычисления.Это может быть заблокировано правилами NSG на уровне подсети (см. Ниже).

- Исходящий трафик на любой порт в виртуальную сеть. Это может быть изменено в соответствии с правилами NSG на уровне подсети (см. Ниже).

- Исходящий трафик на любой порт в Интернет. Это может быть изменено в соответствии с правилами NSG на уровне подсети (см. Ниже).

Важно

Будьте осторожны, если вы изменяете или добавляете правила для входящего или исходящего трафика в группах безопасности сети с пакетной настройкой. Если связь с вычислительными узлами в указанной подсети запрещена NSG, пакетная служба установит состояние вычислительных узлов на , непригодный для использования .Кроме того, никакие блокировки ресурсов не должны применяться к любому ресурсу, созданному пакетной службой, поскольку это может предотвратить очистку ресурсов в результате действий, инициированных пользователем, таких как удаление пула.

Группы безопасности сети: определение правил уровня подсети

Нет необходимости указывать группы безопасности сети на уровне подсети виртуальной сети, поскольку пакетная служба настраивает свои собственные группы безопасности сети (см. Выше). Если у вас есть группа безопасности сети, связанная с подсетью, в которой развернуты вычислительные узлы пакетной обработки, или если вы хотите применить настраиваемые правила группы безопасности сети для переопределения примененных значений по умолчанию, вы должны настроить эту группу безопасности сети, по крайней мере, с правилами безопасности для входящего и исходящего трафика, показанными ниже. таблицы.

Настройте входящий трафик на порт 3389 (Windows) или 22 (Linux), только если вам нужно разрешить удаленный доступ к вычислительным узлам из внешних источников. Вам может потребоваться включить правила порта 22 в Linux, если вам требуется поддержка многоэкземплярных задач с определенными средами выполнения MPI. Разрешение трафика на этих портах не обязательно для использования вычислительных узлов пула.

Правила безопасности входящего трафика

| Исходные IP-адреса | Тег службы источника | Исходные порты | Пункт назначения | Порты назначения | Протокол | Действие |

|---|---|---|---|---|---|---|

| НЕТ | BatchNodeManagement Сервисный тег (при использовании регионального варианта, в том же регионе, что и ваша учетная запись пакетной службы) | * | Любые | 29876-29877 | TCP | Разрешить |

| IP-адреса источника пользователя для удаленного доступа к вычислительным узлам и / или подсети вычислительного узла для задач с несколькими экземплярами Linux, если это необходимо. | НЕТ | * | Любые | 3389 (Windows), 22 (Linux) | TCP | Разрешить |

Предупреждение

IP-адреса пакетной службы могут изменяться со временем. Поэтому настоятельно рекомендуется использовать служебный тег BatchNodeManagement (или региональный вариант) для правил NSG. Избегайте заполнения правил NSG конкретными IP-адресами пакетной службы.

Правила безопасности исходящего трафика

| Источник | Исходные порты | Пункт назначения | Метка службы назначения | Порты назначения | Протокол | Действие |

|---|---|---|---|---|---|---|

| Любая | * | Сервисный ярлык | Хранилище (при использовании регионального варианта в том же регионе, что и ваша учетная запись пакетной службы) | 443 | TCP | Разрешить |

Пулы в конфигурации облачных служб

Поддерживаемые виртуальные сети — только классические виртуальные сети

ID подсети — при указании подсети с помощью пакетных API используйте идентификатор ресурса подсети.Идентификатор подсети имеет вид:

/subscriptions/{subscription}/resourceGroups/{group}/providers/Microsoft.ClassicNetwork / virtualNetworks / {network} / subnets / {subnet}

Разрешения — субъект-служба Microsoft Azure Batch должна иметь роль Classic Virtual Machine Contributor Azure для указанной виртуальной сети.

Группы безопасности сети

Подсеть должна разрешать входящую связь от пакетной службы, чтобы иметь возможность планировать задачи на вычислительных узлах, и исходящую связь для связи с хранилищем Azure или другими ресурсами.

Нет необходимости указывать группу безопасности сети, потому что пакетная служба настраивает входящую связь только с IP-адресов пакетной службы на узлы пула. Однако, если указанная подсеть имеет связанные группы безопасности сети и / или брандмауэр, настройте правила безопасности для входящего и исходящего трафика, как показано в следующих таблицах. Если связь с вычислительными узлами в указанной подсети запрещена группой безопасности сети, пакетная служба устанавливает состояние вычислительных узлов на , непригодный для использования .

Настройте входящий трафик на порт 3389 для Windows, если вам нужно разрешить RDP-доступ к узлам пула.Это не требуется для использования узлов пула.

Правила безопасности входящего трафика

| Исходные IP-адреса | Исходные порты | Пункт назначения | Порты назначения | Протокол | Действие |

|---|---|---|---|---|---|

| Любой Хотя для этого требуется «разрешить все», пакетная служба применяет правило ACL на уровне каждого узла, которое отфильтровывает все IP-адреса не пакетной службы. | * | Любые | 10100, 20100, 30100 | TCP | Разрешить |

| Необязательно, чтобы разрешить RDP-доступ к вычислительным узлам. | * | Любые | 3389 | TCP | Разрешить |

Правила безопасности исходящего трафика

| Источник | Исходные порты | Пункт назначения | Порты назначения | Протокол | Действие |

|---|---|---|---|---|---|

| Любая | * | Любые | 443 | Любые | Разрешить |

Дополнительные сведения о настройке пула пакетной обработки в виртуальной сети см. В разделе Создание пула виртуальных машин в виртуальной сети.

Срок службы пула и вычислительного узла

При разработке решения пакетной службы Azure необходимо указать, как и когда создаются пулы, а также как долго вычислительные узлы в этих пулах остаются доступными.

С одной стороны, вы можете создать пул для каждого отправляемого вами задания и удалить пул, как только его задачи закончат выполнение. Это максимизирует использование, потому что узлы выделяются только тогда, когда это необходимо, и они отключаются, когда они простаивают. Хотя это означает, что задание должно ожидать выделения узлов, важно отметить, что задачи планируются к выполнению, как только узлы будут выделены индивидуально и начальная задача завершится.Пакетная обработка , а не , ожидает, пока все узлы в пуле станут доступны, прежде чем назначать задачи узлам. Это обеспечивает максимальное использование всех доступных узлов.

С другой стороны, если немедленный запуск заданий является наивысшим приоритетом, вы можете заранее создать пул и сделать его узлы доступными до отправки заданий. В этом сценарии задачи могут запускаться немедленно, но узлы могут бездействовать, ожидая их назначения.

Комбинированный подход обычно используется для обработки переменной, но постоянной нагрузки.У вас может быть пул, в который отправлено несколько заданий, и вы можете увеличивать или уменьшать количество узлов в соответствии с загрузкой задания. Вы можете сделать это реактивно, исходя из текущей нагрузки, или проактивно, если можно спрогнозировать нагрузку. Дополнительные сведения см. В разделе Политика автоматического масштабирования.

Безопасность с сертификатами

Обычно сертификаты необходимо использовать при шифровании или расшифровке конфиденциальной информации для задач, например ключа для учетной записи хранилища Azure. Для поддержки этого вы можете установить сертификаты на узлы.Зашифрованные секреты передаются задачам через параметры командной строки или встраиваются в один из ресурсов задачи, а установленные сертификаты могут использоваться для их расшифровки.

Для добавления сертификата в учетную запись пакетной службы используйте операцию добавления сертификата (пакетный REST) или метод CertificateOperations.CreateCertificate (пакетный .NET). Затем вы можете связать сертификат с новым или существующим пулом.

Когда сертификат связан с пулом, пакетная служба устанавливает сертификат на каждый узел в пуле.Пакетная служба устанавливает соответствующие сертификаты при запуске узла перед запуском любых задач (включая задачу запуска и задачу диспетчера заданий).

Если вы добавляете сертификат в существующий пул, необходимо перезагрузить его вычислительные узлы, чтобы сертификат был применен к узлам.

Следующие шаги

.Переменные среды выполнения задач — Пакет Azure

- 5 минут на чтение

В этой статье

Пакетная служба Azure устанавливает следующие переменные среды на вычислительных узлах. Вы можете ссылаться на эти переменные среды в командных строках задач, а также в программах и сценариях, запускаемых из командных строк.

Дополнительные сведения об использовании переменных среды с пакетной службой см. В разделе Параметры среды для задач.

Видимость переменной среды

Эти переменные среды видны только в контексте пользователя задачи , учетной записи пользователя на узле, под которым выполняется задача. Вы увидите это , а не , если вы подключитесь удаленно к вычислительному узлу через протокол удаленного рабочего стола (RDP) или Secure Shell (SSH) и перечислите переменные среды.Это связано с тем, что учетная запись пользователя, которая используется для удаленного подключения, не совпадает с учетной записью, используемой задачей.

Чтобы получить текущее значение переменной среды, запустите cmd.exe на вычислительном узле Windows или / bin / sh на узле Linux:

cmd / c set

/ bin / sh printenv

Расширение переменных среды из командной строки

Командные строки, выполняемые задачами на вычислительных узлах, не выполняются под оболочкой.Следовательно, эти командные строки не могут изначально использовать преимущества функций оболочки, таких как расширение переменных среды (это включает PATH ). Чтобы воспользоваться такими функциями, вы должны вызвать оболочку в командной строке. Например, запустите cmd.exe на вычислительных узлах Windows или / bin / sh на узлах Linux:

cmd / c MyTaskApplication.exe% MY_ENV_VAR%

/ bin / sh -c MyTaskApplication $ MY_ENV_VAR

Переменные среды

| Имя переменной | Описание | Наличие | Пример |

|---|---|---|---|

| AZ_BATCH_ACCOUNT_NAME | Имя учетной записи пакетной службы, которой принадлежит задача. | Все задачи. | mybatchaccount |

| AZ_BATCH_ACCOUNT_URL | URL-адрес учетной записи пакетной службы. | Все задачи. | https://myaccount.westus.batch.azure.com |

| AZ_BATCH_APP_PACKAGE | Префикс всех переменных среды пакета приложения. Например, если приложение «FOO» версии «1» установлено в пуле, переменной среды будет AZ_BATCH_APP_PACKAGE_FOO_1 (в Linux) или AZ_BATCH_APP_PACKAGE_FOO # 1 (в Windows).AZ_BATCH_APP_PACKAGE_FOO_1 указывает на место, где был загружен пакет (папка). При использовании версии пакета приложения по умолчанию используйте переменную среды AZ_BATCH_APP_PACKAGE без номеров версий. Если в Linux имя пакета приложения — «Agent-linux-x64», а версия — «1.1.46.0, то на самом деле имя среды: AZ_BATCH_APP_PACKAGE_agent_linux_x64_1_1_46_0, с использованием подчеркивания и нижнего регистра. Подробнее см. Здесь. | Любая задача со связанным пакетом приложения.Также доступен для всех задач, если на самом узле есть пакеты приложений. | AZ_BATCH_APP_PACKAGE_FOO_1 (Linux) или AZ_BATCH_APP_PACKAGE_FOO # 1 (Windows) |

| AZ_BATCH_AUTHENTICATION_TOKEN | Маркер аутентификации, предоставляющий доступ к ограниченному набору операций пакетной службы. Эта переменная среды присутствует только в том случае, если при добавлении задачи установлены параметры authenticationTokenSettings. Значение токена используется в API пакетной службы в качестве учетных данных для создания клиента пакетной службы, например в BatchClient.Open () .NET API. | Все задачи. | Маркер доступа OAuth3 |

| AZ_BATCH_CERTIFICATES_DIR | Каталог в рабочем каталоге задачи, в котором хранятся сертификаты для вычислительных узлов Linux. Эта переменная среды не применяется к вычислительным узлам Windows. | Все задачи. | / mnt / batch / tasks / workitems / batchjob001 / job-1 / task001 / certs |

| AZ_BATCH_HOST_LIST | Список узлов, выделенных для задачи с несколькими экземплярами, в формате nodeIP, nodeIP . | Многоэкземплярная основная задача и подзадачи. | 10.0.0.4,10.0.0.5 |

| AZ_BATCH_IS_CURRENT_NODE_MASTER | Указывает, является ли текущий узел главным узлом для задачи с несколькими экземплярами. Возможные значения: true и false . | Многоэкземплярная основная задача и подзадачи. | истинно |

| AZ_BATCH_JOB_ID | Идентификатор задания, которому принадлежит задача. | Все задачи, кроме стартовой. | пакетная работа 001 |

| AZ_BATCH_JOB_PREP_DIR | Полный путь к каталогу задач подготовки задания на узле. | Все задачи, кроме задачи запуска и задачи подготовки работы. Доступно, только если задание настроено с задачей подготовки задания. | C: \ пользователь \ tasks \ workitems \ jobpreleasesamplejob \ job-1 \ jobpreparation |

| AZ_BATCH_JOB_PREP_WORKING_DIR | Полный путь к рабочему каталогу задачи подготовки задания на узле. | Все задачи, кроме задачи запуска и задачи подготовки работы. Доступно, только если задание настроено с задачей подготовки задания. | C: \ пользователь \ tasks \ workitems \ jobpreleasesamplejob \ job-1 \ jobpreparation \ wd |

| AZ_BATCH_MASTER_NODE | IP-адрес и порт вычислительного узла, на котором выполняется основная задача задачи с несколькими экземплярами. Не используйте указанный здесь порт для связи MPI или NCCL — он зарезервирован для пакетной службы Azure. Вместо этого используйте переменную MASTER_PORT, задав для нее значение, переданное через аргумент командной строки (порт 6105 — хороший выбор по умолчанию), или используя значение, установленное AML, если это так. | Многоэкземплярная основная задача и подзадачи. | 10.0.0.4:6000 |

| AZ_BATCH_NODE_ID | Идентификатор узла, которому назначена задача. | Все задачи. | твм-1219235766_3-20160919t172711z |

| AZ_BATCH_NODE_IS_DEDICATED | Если истинно , текущий узел является выделенным узлом. Если ложно , это узел с низким приоритетом. | Все задачи. | истинно |

| AZ_BATCH_NODE_LIST | Список узлов, выделенных для задачи с несколькими экземплярами, в формате nodeIP; nodeIP . | Многоэкземплярная основная задача и подзадачи. | 10.0.0.4; 10.0.0.5 |

| AZ_BATCH_NODE_MOUNTS_DIR | Полный путь к месту монтирования файловой системы на уровне узла, где находятся все каталоги монтирования. В общих файловых ресурсах Windows используется буква диска, поэтому в Windows диск для монтирования является частью устройств и дисков. | Все задачи, включая задачу запуска, имеют доступ к пользователю, если пользователю известны разрешения на монтирование для смонтированного каталога. | В Ubuntu, например, это расположение: / mnt / batch / tasks / fsmounts |

| AZ_BATCH_NODE_ROOT_DIR | Полный путь к корню всех каталогов пакетной обработки на узле. | Все задачи. | C: \ пользователь \ задачи |

| AZ_BATCH_NODE_SHARED_DIR | Полный путь к общему каталогу на узле. Все задачи, выполняемые на узле, имеют доступ для чтения / записи к этому каталогу. Задачи, выполняемые на других узлах, не имеют удаленного доступа к этому каталогу (это не «общий» сетевой каталог). | Все задачи. | C: \ пользователь \ задачи \ общий |

| AZ_BATCH_NODE_STARTUP_DIR | Полный путь к каталогу стартовой задачи на узле. | Все задачи. | C: \ пользователь \ задачи \ запуск |

| AZ_BATCH_POOL_ID | Идентификатор пула, в котором выполняется задача. | Все задачи. | batchpool001 |

| AZ_BATCH_TASK_DIR | Полный путь к каталогу задач на узле.Этот каталог содержит stdout.txt и stderr.txt для задачи и AZ_BATCH_TASK_WORKING_DIR. | Все задачи. | C: \ пользователь \ задачи \ workitems \ batchjob001 \ job-1 \ task001 |

| AZ_BATCH_TASK_ID | Идентификатор текущей задачи. | Все задачи, кроме стартовой. | задача 001 |

| AZ_BATCH_TASK_SHARED_DIR | Путь к каталогу, идентичный для основной задачи и каждой подзадачи задачи с несколькими экземплярами.Путь существует на каждом узле, на котором выполняется задача с несколькими экземплярами, и доступен для чтения и записи для команд задачи, выполняемых на этом узле (как команда координации, так и команда приложения). Подзадачи или основная задача, которые выполняются на других узлах, не имеют удаленного доступа к этому каталогу (это не «общий» сетевой каталог). | Многоэкземплярная основная задача и подзадачи. | C: \ пользователь \ tasks \ workitems \ multiinstancesamplejob \ job-1 \ multiinstancesampletask |

| AZ_BATCH_TASK_WORKING_DIR | Полный путь к рабочему каталогу задачи на узле.Текущая запущенная задача имеет доступ для чтения и записи к этому каталогу. | Все задачи. | C: \ пользователь \ tasks \ workitems \ batchjob001 \ job-1 \ task001 \ wd |

| CCP_NODES | Список узлов и количество ядер на узел, выделенных для задачи с несколькими экземплярами. Узлы и ядра перечислены в формате numNodes node2IP , где за количеством узлов следует один или несколько IP-адресов узла. адреса и количество ядер для каждого. | Многоэкземплярная основная задача и подзадачи. | 2 10.0.0.4 1 10.0.0.5 1 |

Пакетные операции узла — документация neomodel 3.3.2

Все пакетные операции могут выполняться с одним или несколькими узлами.

создать ()

Обратите внимание, что пакетное создание является пережитком REST API Neo4j. С внедрением Bolt компанией neomodel он существует для удобства и совместимости. и запрос CREATE выдается для каждого предоставленного dict .

Создание нескольких узлов одновременно за одну транзакцию:

с db.transaction:

people = Человек.Создайте(

{'name': 'Tim', 'age': 83},

{'name': 'Bob', 'age': 23},

{'name': 'Jill', 'age': 34},

)

create_or_update ()

Атомарное создание или обновление узлов за одну операцию:

человек = Person.create_or_update (

{'name': 'Tim', 'age': 83},

{'name': 'Bob', 'age': 23},

{'name': 'Jill', 'age': 34},

)

more_people = Person.create_or_update (

{'name': 'Tim', 'age': 73},

{'name': 'Bob', 'age': 35},

{'name': 'Jane', 'age': 24},

)

Это полезно для обеспечения актуальности данных, соответствия каждого узла своим обязательным и / или уникальным свойствам.любой дополнительные свойства будут установлены на вновь созданном или существующем узле.

Важно обеспечить, чтобы уникальные идентификаторы были известны, любые поля со значениями по умолчанию, которые не указаны, будут созданы.

get_or_create ()

Атомарно получить или создать узлы за одну операцию:

человек = Person.get_or_create (

{'name': 'Tim'},

{'name': 'Bob'},

)

people_with_jill = Person.get_or_create (

{'name': 'Tim'},

{'name': 'Bob'},

{'name': 'Jill'},

)

# одинаковые узлы

отстаивать людей [0] == people_with_jill [0]

отстаивать людей [1] == people_with_jill [1]

Это полезно для обеспечения существования только определенных узлов, и все необходимые свойства должны быть указаны, чтобы гарантировать уникальность.В этом примере «Тим» и «Боб» создаются при первом вызове и извлекаются при втором вызове.

Кроме того, get_or_create () позволяет передавать параметр «отношения». Когда отношение указано, сопоставление выполняется на основе этих отношений, а не глобально:

класс Dog (StructuredNode):

name = StringProperty (обязательно = True)

owner = RelationshipTo ('Человек', 'владелец')

класс Person (StructuredNode):

name = StringProperty (unique_index = True)

pets = RelationshipFrom ('Собака', 'владелец')

bob = Человек.get_or_create ({"имя": "Боб"}) [0]

bobs_gizmo = Dog.get_or_create ({"name": "Gizmo"}, Relationship = bob.pets)

tim = Person.get_or_create ({"name": "Тим"}) [0]

tims_gizmo = Dog.get_or_create ({"name": "Gizmo"}, Relations = tim.pets)

# не та штука

assert bobs_gizmo [0]! = tims_gizmo [0]

В случае, когда единственное требуемое свойство уникально, операция является избыточной. Однако с простыми необходимыми свойствами, связь становится частью уникального идентификатора.

.Настройка конечных точек узлов в пуле пакетной службы Azure — пакетная служба Azure

- 2 минуты на чтение

В этой статье

По умолчанию пакетная служба позволяет пользователю узла с сетевым подключением подключаться извне к вычислительному узлу в пуле пакетной службы. Например, пользователь может подключиться через удаленный рабочий стол (RDP) через порт 3389 к вычислительному узлу в пуле Windows.Точно так же по умолчанию пользователь может подключиться через Secure Shell (SSH) через порт 22 к вычислительному узлу в пуле Linux.

В вашей среде вам может потребоваться ограничить или отключить эти параметры внешнего доступа по умолчанию. Вы можете изменить эти параметры, используя API-интерфейсы пакетной обработки, чтобы задать свойство PoolEndpointConfiguration.

О конфигурации конечной точки пула

Конфигурация конечной точки состоит из одного или нескольких пулов трансляции сетевых адресов (NAT) внешних портов. (Не путайте пул NAT с пулом пакетных вычислений.) Вы настраиваете каждый пул NAT, чтобы переопределить настройки соединения по умолчанию на вычислительных узлах пула.

Каждая конфигурация пула NAT включает одно или несколько правил группы безопасности сети (NSG). Каждое правило NSG разрешает или запрещает определенный сетевой трафик к конечной точке. Вы можете разрешить или запретить весь трафик, трафик, определенный тегом службы (например, «Интернет»), или трафик с определенных IP-адресов или подсетей.

Рекомендации

- Конфигурация конечной точки пула является частью конфигурации сети пула.Конфигурация сети может дополнительно включать параметры для присоединения пула к виртуальной сети Azure. Если вы настроили пул в виртуальной сети, вы можете создать правила NSG, использующие настройки адреса в виртуальной сети.

- При настройке пула NAT можно настроить несколько правил NSG. Правила проверяются в порядке приоритета. После того, как правило применяется, больше правил не проверяется на соответствие.

Пример: запретить весь трафик RDP

В следующем фрагменте кода C # показано, как настроить конечную точку RDP на вычислительных узлах в пуле Windows, чтобы запретить весь сетевой трафик.Конечная точка использует внешний пул портов в диапазоне 60000-60099 .

pool.NetworkConfiguration = новая NetworkConfiguration

{

EndpointConfiguration = новый PoolEndpointConfiguration (новый InboundNatPool []

{

новый InboundNatPool ("RDP", InboundEndpointProtocol.Tcp, 3389, 60000, 60099, новый NetworkSecurityGroupRule []

{

новое NetworkSecurityGroupRule (162, NetworkSecurityGroupRuleAccess.Deny, «*»),

})

})

};

Пример: запретить весь SSH-трафик из Интернета

В следующем фрагменте кода Python показано, как настроить конечную точку SSH на вычислительных узлах в пуле Linux для запрета всего интернет-трафика.Конечная точка использует внешний пул портов в диапазоне 4000 — 4100 .

pool.network_configuration = batchmodels.NetworkConfiguration (

endpoint_configuration = batchmodels.PoolEndpointConfiguration (

inbound_nat_pools = [batchmodels.InboundNATPool (

name = 'SSH',

протокол = 'tcp',

backend_port = 22,

frontend_port_range_start = 4000,

frontend_port_range_end = 4100,

network_security_group_rules = [

пакетные модели.NetworkSecurityGroupRule (

приоритет = 170,

access = batchmodels.NetworkSecurityGroupRuleAccess.deny,

source_address_prefix = 'Интернет'

)

]

)

]

)

)

Пример: разрешить трафик RDP с определенного IP-адреса

В следующем фрагменте кода C # показано, как настроить конечную точку RDP на вычислительных узлах в пуле Windows, чтобы разрешить доступ RDP только с IP-адреса 198.51.100.7 .Второе правило NSG запрещает трафик, не соответствующий IP-адресу.

pool.NetworkConfiguration = новая NetworkConfiguration

{

EndpointConfiguration = новый PoolEndpointConfiguration (новый InboundNatPool []

{

новый InboundNatPool ("RDP", InboundEndpointProtocol.Tcp, 3389, 7500, 8000, новый NetworkSecurityGroupRule []

{

новое NetworkSecurityGroupRule (179, NetworkSecurityGroupRuleAccess.Allow, «198.51.100.7»),

новый NetworkSecurityGroupRule (180, NetworkSecurityGroupRuleAccess.Отрицать, "*")

})

})

};

Пример: разрешить SSH-трафик из определенной подсети

В следующем фрагменте кода Python показано, как настроить конечную точку SSH на вычислительных узлах в пуле Linux, чтобы разрешить доступ только из подсети 192.168.1.0/24 . Второе правило NSG запрещает трафик, не соответствующий подсети.

pool.network_configuration = batchmodels.NetworkConfiguration (

endpoint_configuration = batchmodels.PoolEndpointConfiguration (

inbound_nat_pools = [batchmodels.InboundNATPool (

name = 'SSH',

протокол = 'tcp',

backend_port = 22,

frontend_port_range_start = 4000,

frontend_port_range_end = 4100,

network_security_group_rules = [