почему мы боимся болезни из Китая

Коронавирус — главная тема начала года, волнующая практически всех. Он и правда так опасен? Уже пора разбивать ящик с надписью «на случай начала зомбиапокалисиса» и прятаться в подземных бункерах? Размышляет колумнист «360».

Неизвестный широкой публике еще пару недель назад, сегодня он стал звездой бесчисленных публикаций, передач и видеосюжетов. Его обсуждают в метро и ресторанах, на работе и в школах, в интернете и на всех телеканалах планеты. Кто же эта восходящая суперзвезда 2020 года, конкурент Билли Айлиш?

У него несколько имен, но самое узнаваемое — коронавирус. Его «поклонники», точнее люди, боящиеся подхватить новую заразу, легко определяются по характерному предмету гардероба — закрывающим нижнюю часть лица, медицинским маскам.

К сожалению, они — слабая защита: что от самого коронавируса, что от его собрата — вируса паники, многократно усиливающего эффект эпидемии поначалу разразившейся в Китае, а теперь грозящей всему миру.

Пандемия страха

Десятки сайтов ежесекундно сообщают о новых случаях заражения в Китая и по всему миру. То тут, то там обнаружен либо новый больной, либо подозрительный случай. Только в КНР более 10 городов закрыты на карантин, а источник эпидемии, мегаполис Ухань, выглядит поистине постапокалиптично: его улицы опустели. Людно только в магазинах, где покупатели дерутся в очереди за едой и лекарствами, и в окрестностях спешно возводимых госпиталей, призванных стать оплотом борьбы против вируса.

Стоит китайскому туристу почувствовать недомогание, как это приводит к самым серьезным последствиям. Круизный корабль-гигант Costa Smeralda закрыли на карантин у берегов Италии, как только одна из его пассажирок слегла с высокой температурой. У 54-летней жительницы Макао может быть обычная простуда, но на время проверки изолированы все 6000 человек (в их числе около 70 россиян) на борту. Некоторые новостные агентства сообщают, что первые тесты показали отсутствие вируса. Но карантин пока еще не снят.

Другой характерный пример — в Париже отложили парад, приуроченный Новому году по лунному календарю. Он ежегодно проходит в Китайском квартале французской столицы, но в этот раз вопросы общественного здоровья и безопасности горожан оказались важнее.

В России не было еще ни одного подтвержденного случая заражения, но каждый подозрительный больной вызывает немедленную реакцию. Волну боязливых комментариев по соцсетям поднял снимок из Воронежа — вчера, там двух местных жителей госпитализировали люди в защитных костюмах и со спецсредствами для перевозки инфекционных больных.

Выглядит это и правда пугающе, тем более на фоне сообщений о новых больных — только что в Уфе в инфекционную больницу положили целую семью слегшую по прилету с высокой температурой. Однако, факт остается фактом: граница на Дальнем Востоке закрыта, рейсы из Китая, по большей части, отменены самими авиакомпаниями, врачи-эпидемиологи находятся на низком старте и немедленно изолируют любого больного с подозрением на коронавирус.

Остается главный вопрос — почему же многим людям так страшно?

Со скоростью звука

Во-первых, вирус и правда опасный. На сегодня им заболели более 7,7 тысяч человек, 170 больных уже умерли. Заражались и в других странах: вирус уже добрался до США, ФРГ, Южной Кореи и ряда других стран.

То, как легко он распространился по планете, объяснимо. Китай сейчас переживает бум международного туризма, а растущие мегаполисы на его территории привлекают все больше людей. Обратной стороной глобализации и развитой индустрии туризма стало появления новых путей распространения опасных болезней. Впрочем, будем честны, в прошлые века чума, пусть и гораздо медленнее, находила маршруты из Азии в Европу, где распространялась по всему континенту со скоростью лесного пожара.

Впрочем, коронавирус еще и близко не подошел к опасной черте. Несмотря на отдельные случаи инфицирования за рубежом, большинство больных сосредоточены в нескольких китайских провинциях. Их не так много, и даже в обезлюдевшем Ухане подавляющее число жителей на данный момент здоровы. Это доказывает, что современная медицина и рост иммунитета, связанный с прививками и профилактикой, могут быть надежными щитами на пути самой страшной заразы.

Это доказывает, что современная медицина и рост иммунитета, связанный с прививками и профилактикой, могут быть надежными щитами на пути самой страшной заразы.

Главная проблема Китая — огромное население и отдельные регионы, где с иммунитетом все же есть проблемы, а люди не всегда соблюдают базовые нормы гигиены. Уже в XXI веке в Китае было несколько вспышек чумы, когда-то выкосившей десятки миллионов людей. Правда, властям страны удалось с легкостью их подавить.

Пожалуй, в этом главный «секрет успеха» коронавируса на медийном уровне. Нынешняя эпидемия застала руководство КНР врасплох, и новости о закрытых на карантин городах и официально объявленном высшем уровне угрозы здоровью распространились по всему миру.

Медийный апокалипсис

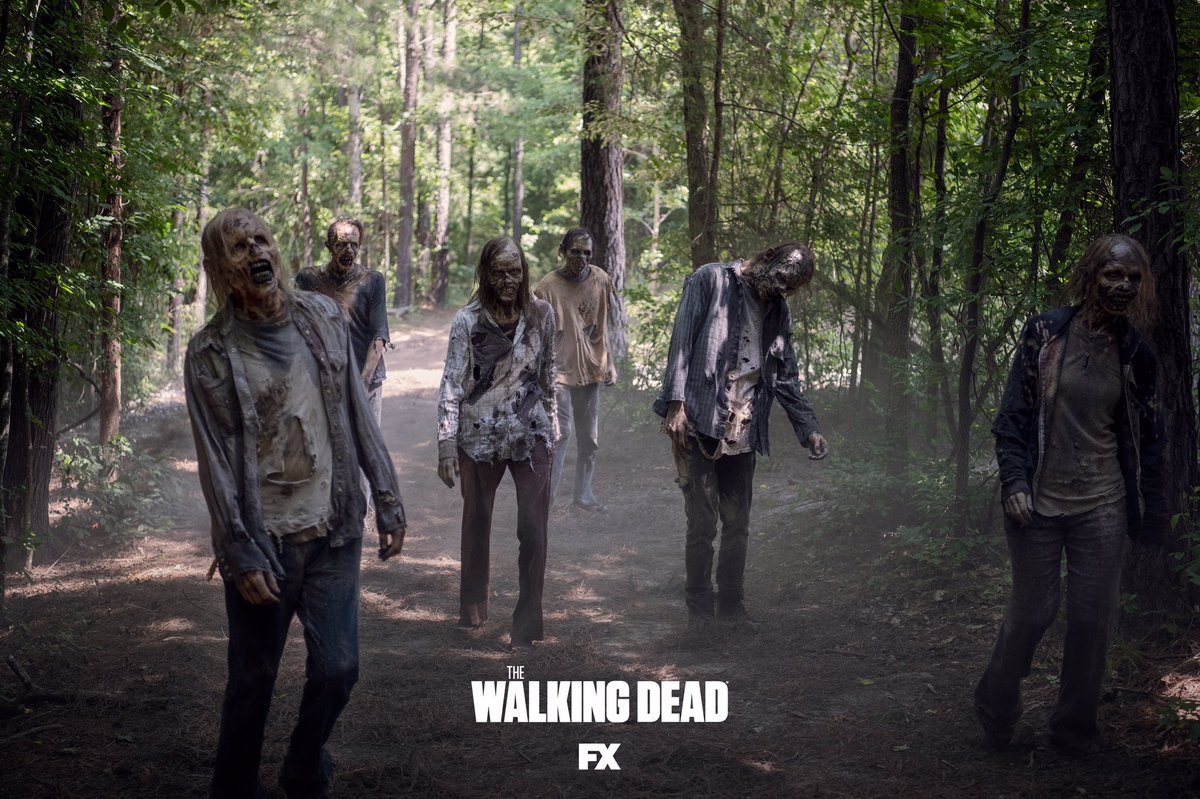

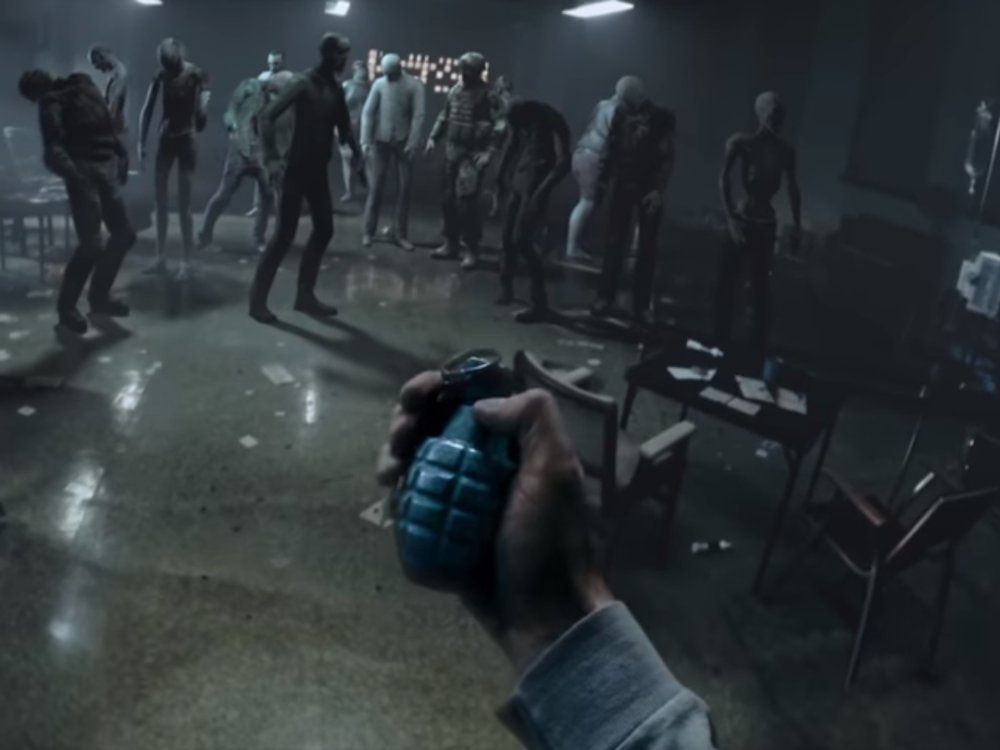

Описать реакцию на новый вирус проще всего так — смесь страха и интереса. Люди массово скупают медицинские маски и любые противовирусные препараты, но гораздо больше времени тратят на обсуждение пандемии, которая еще не началась и, будем надеяться, не начнется. Такое поведение тоже вполне объяснимо — к «неминуемому» наступлению чумы нового поколения нас подготовил масскульт. За последние годы накопилась критическая масса фильмов, игр и сериалов посвященных теме тотального истребления человечества разнообразными жуткими вирусами, зачастую ведущими к появлению зомби и мутантов.

Такое поведение тоже вполне объяснимо — к «неминуемому» наступлению чумы нового поколения нас подготовил масскульт. За последние годы накопилась критическая масса фильмов, игр и сериалов посвященных теме тотального истребления человечества разнообразными жуткими вирусами, зачастую ведущими к появлению зомби и мутантов.

Достаточно вспомнить, что среди суперхитов десятых годов был сериал «Ходячие мертвецы», где все проблемы начались с некоего вируса-патогена, превращающего мертвецов в зомби. Можно привести еще массу примеров, но мне почему-то сразу на ум приходит игра The Last of Us, там главные герои путешествуют по Америке опустошенной пандемией мутировавшего грибка. Стоит ли напоминать, что даже последняя игра Хидэо Кодзимы Death Stranding, косвенно связанная с инфекционной темой — любое мертвое тело необходимо сжигать до того, как начнется процесс «некротизации», приводящий к необратимым последствиям.

Пустые мегаполисы, по улицам которых бродят военные в комбинезонах, слишком уже совпали с картинкой из Уханя — в итоге медиавирус распространяется с куда большей скоростью, чем настоящая зараза: он породил множество мемов (вирус связали даже с известной маркой пива) и взрывной рост популярности мобильной игры о смертельно опасных вирусах Plague Inc. В свое время популярность фантастического сюжета о гибели мира в ходе ядерной войны привела к появлению в США людей, уходящих в леса и копавших там бункеры, чтобы выжить под землей. Сегодня тот же тип людей готовится к новому концу света от пандемии коронавируса.

В свое время популярность фантастического сюжета о гибели мира в ходе ядерной войны привела к появлению в США людей, уходящих в леса и копавших там бункеры, чтобы выжить под землей. Сегодня тот же тип людей готовится к новому концу света от пандемии коронавируса.

Причем в 2003 году в Китае была очень похожая по симптомам вспышка атипичной пневмонии (вызывается одним из представителей семейства коронавирусов). Она тоже не прошла без потерь: свыше 8 тысяч человек заразились, 775 умерли. Но инфекцию победили.

Нет сомнений, что новый вирус, превращенный медиа и соцсетями в новую версию чумы, тоже уйдет. Ну а пока зараза еще бродит по земле, лучший способ борьбы с ней — это соблюдать спокойствие, почаще мыть руки с мылом и придерживаться самых обычных правил гигиены.

Мнение автора может не совпадать с позицией редакции.

Пентагон готовится к войне с зомби

Можно ли представить ситуацию, когда солдаты американской армии будут спасать граждан стран, которых США считают своими главными противниками, — например, Северной Кореи или Ирана? Судя по документу, взятому с секретного сайта Пентагона, — да. В том случае, если человеческой расе будет угрожать уничтожение со стороны… зомби.

В том случае, если человеческой расе будет угрожать уничтожение со стороны… зомби.

В распоряжении журнала Foreign Policy оказался «документ из секретной компьютерной сети Пентагона, но без грифа «совершенно секретно» под названием CONOP 8888. «Это план по выживанию в случае нападения зомби, руководство для военных по ликвидации угрозы со стороны целого букета живых мертвецов — от зомби-куриц до зомби-вегетарианцев и «зомби — порождений черной магии» — и по их уничтожению», — пишет журнал в эксклюзивной статье под названием «У Пентагона есть план, как остановить наступление апокалипсиса из-за зомби. Серьезно».

«Этот план не был разработан в качестве шутки», — уточняется в документе, датированном 30 апреля 2011 г. «Поскольку зомби представляют угрозу для жизнедеятельности всех людей, не являющихся зомби, [Объединенное стратегическое командование Вооруженных сил США] будет подготовлено к тому, чтобы сохранить святость человеческой жизни и проводить операции по защите населения, включая страны, являющиеся традиционными противниками», — говорится в резюме, сопровождающем документ.

Цель плана — “создать и бдительно поддерживать условия для защиты человечества от зомби» и, «если необходимо, проводить операции, которые ликвидируют угрозу со стороны зомби для безопасной жизни человека». В плане также содержится руководство «по оказанию помощи гражданским властям в поддержании закона и порядка и возобновлении предоставления базовых услуг во время и после нападения зомби».

План предусматривает несколько вариантов развития ситуации. Худший из них описывает нападение зомби с высоким «коэффициентом заразности»: большое количество зомби съедает большое количество людей, зомби стремительно заражают людей, иммунитет полностью или в значительной степени отсутствует, найти эффективные меры противодействия практически не удается, рассказывает Foreign Policy.

Операция по истреблению зомби в определенном смысле напоминает план борьбы с антиправительственными силами, отмечает журнал. Она разбита на несколько этапов, таких как «сформировать отряды противодействия», «сдерживать противника», «перехватить инициативу», «установить доминирование», «стабилизировать ситуацию» и, в конечном итоге, восстановить стабильность «и деятельность гражданских властей». Последний этап также предусматривает возможность «подготовки к развертыванию сил для атаки на остающиеся опорные пункты зомби».

Последний этап также предусматривает возможность «подготовки к развертыванию сил для атаки на остающиеся опорные пункты зомби».

Документ CONOP 8888 действительно существует на “защищенном интернет-сайте”, подтвердила Foreign Policy капитан Памела Кунц, представитель Объединенного стратегического командования. Однако, объяснила она, это лишь творческое упражнение для целей подготовки войск к неожиданным ситуациям. “Документ — это инструмент подготовки, используемый для внутренних целей при проведении учебно-тренировочных занятий, в ходе которых обучающиеся изучают базовые аспекты военного планирования и подготовки приказов на примере вымышленного сценария, — написала она в ответе по электронной почте. — Этот документ не является планом Объединенного стратегического командования ВС США”.

В 2009-2010 гг. эксперты по разработке планов боевых операций, прикомандированные к Объединенному стратегическому командованию, искали творческий подход к созданию документа, который бы позволил защитить граждан в случае нападения любого типа, поясняет Foreign Policy. И решили выбрать зомби. “Разработчики… поняли, что примеры планов подготовки войск должны учитывать политические последствия, которые могут возникнуть, если общественность по ошибке примет вымышленный план действий за реальный, — пишут составители документа. — Чтобы не создавать риск такого развития событий в ходе подготовки военнослужащих и резервистов по традиционно использующимся вымышленным планам “Тунис” или “Нигерия” [т. е. предполагающим действия войск в результате каких-либо событий в этих странах. — “Ведомости”], мы решили придумать совершенно невероятный сценарий, который никто никогда по ошибке не сочтет за реальный план”.

И решили выбрать зомби. “Разработчики… поняли, что примеры планов подготовки войск должны учитывать политические последствия, которые могут возникнуть, если общественность по ошибке примет вымышленный план действий за реальный, — пишут составители документа. — Чтобы не создавать риск такого развития событий в ходе подготовки военнослужащих и резервистов по традиционно использующимся вымышленным планам “Тунис” или “Нигерия” [т. е. предполагающим действия войск в результате каких-либо событий в этих странах. — “Ведомости”], мы решили придумать совершенно невероятный сценарий, который никто никогда по ошибке не сочтет за реальный план”.

Интересно, что один вид зомби все-таки «реально существует» и это доказано, отмечается в документе. Это курицы-зомби: когда старых куриц, которые уже не могут нести яйца, фермеры усыпляют угарным газом, а затем закапывают, бывают случаи, когда они выбираются из-под земли. «На них страшно смотреть, но они лишь могут заставить людей стать вегетарианцами в знак протеста против жестокого обращения с животными», — указывается в CONOP 8888. Описываемые в документе зомби-вегетарианцы не опасны для человека, поскольку питаются только растительностью. А вот зомби — порождения черной магии «созданы в результате оккультных опытов». Перечисляются и такие виды зомби, как создания из космоса; намеренно созданные биоинженерами, как «Франкенштейн создал своего монстра» в романе Мэри Шелли; люди, заразившиеся болезнетворным микроорганизмом, который превратил их в зомби.

Описываемые в документе зомби-вегетарианцы не опасны для человека, поскольку питаются только растительностью. А вот зомби — порождения черной магии «созданы в результате оккультных опытов». Перечисляются и такие виды зомби, как создания из космоса; намеренно созданные биоинженерами, как «Франкенштейн создал своего монстра» в романе Мэри Шелли; люди, заразившиеся болезнетворным микроорганизмом, который превратил их в зомби.

Готовность 101: зомби-апокалипсис» — Интересные факты

Центр по борьбе и профилактике болезней США (Centers for Disease Control and Prevention) опубликовал сообщение в своем блоге под заголовком «Готовность 101: Апокалипсис зомби», и это не шутка. Автор статьи, директор агенства и помощник генерального хирурга Контр-адмирал Али С. Хан, на полном серьезе заявляет : «Мы можем подготовиться к любым видам чрезвычайных ситуаций, даже если взять, к примеру, нашествие зомби.»

Вот перевод сообщения, о котором идет речь:

В мире не существует чрезвычайных ситуаций, к которым мы, не могли бы подготовиться. Возьмите, к примеру, зомби-апокалипсис. Да-да, верно, я говорю именно о зомби-апокалипсисе. Можете смеяться, но когда это произойдет, вы будете счастливы, что читали данную статью. Из нее многие смогут узнать, как лучше всего обезопасить себя в случае наступлении реальной чрезвычайной ситуации.

Возьмите, к примеру, зомби-апокалипсис. Да-да, верно, я говорю именно о зомби-апокалипсисе. Можете смеяться, но когда это произойдет, вы будете счастливы, что читали данную статью. Из нее многие смогут узнать, как лучше всего обезопасить себя в случае наступлении реальной чрезвычайной ситуации.

Краткая история зомби:

Мы все видели, по крайней мере, один фильм, о плотоядных зомби-захватчиках, но от-куда зомби пришли и почему они любят есть человеческую плоть? Слово зомби происходит от гаитянского культа Вуду, зародившегося в городе Нью-Орлеан. Его смысл изменялся незначительно на протяжении многих лет. Он относиться к человеческим трупам, тайно реанимированным, чтобы служить нежити. Древний культ Вуду и, связанный с ним фольклор, показывает нам, как живые мертвецы появляются на свет. В кино, шоу и литературе, зомби часто изображают, как людей инфекционных опасным вирусом, который передается через укусы и контакты с жидкостями организма. Гарвардский психиатр Стивен Склочман написал медицинскую диссертацию, посвященную зомби под названием «Ночь живых мертвецов». В ней говориться о том, что состояние, в котором находятся инфицированные люди, относится к атаксическому нейродегенеративному синдрому «Ненасытности», вызванному инфекционным агентом. Руководство по выживанию среди зомби (Survival Guide) определяет причину появления зомби, как распространение вируса под названием Соланум (Паслен). Другие происхождения зомби показаны в фильмах, где результатом заражения становится излучение, разрушенного зонда NASA, прилетевшего с Венеры (как в Ночи живых мертвецов) или в следствии мутации в существующих условиях, таких как прионы коровьего бешенства, кори или просто бешенства.

В ней говориться о том, что состояние, в котором находятся инфицированные люди, относится к атаксическому нейродегенеративному синдрому «Ненасытности», вызванному инфекционным агентом. Руководство по выживанию среди зомби (Survival Guide) определяет причину появления зомби, как распространение вируса под названием Соланум (Паслен). Другие происхождения зомби показаны в фильмах, где результатом заражения становится излучение, разрушенного зонда NASA, прилетевшего с Венеры (как в Ночи живых мертвецов) или в следствии мутации в существующих условиях, таких как прионы коровьего бешенства, кори или просто бешенства.

Рост зомби в поп-культуре наводит на мысль, что зомби-апокалипсис может случиться в любую секунду. В таком случае зомби подомнут под себя целые страны. Они будут бродить по улицам городов и есть все живое, что попадется им на пути. Распространение этой идеи заставило многих людей задаться вопросом «Как я могу подготовиться к зомби-апокалипсису?»

Мы здесь, чтобы ответить на этот вопрос для вас, и мы даем несколько советов, как подготовиться к реальным чрезвычайным ситуациям!

Как говориться, береженого Бог бережет:

Так что же нужно сделать, прежде чем зомби или ураганы или, например, пандемия, свалятся на ваши головы? Прежде всего, вы должны всегда иметь под рукой аварийный комплект. Он включает в себя такие вещи, как вода, продовольствие, медикаменты, оружие и другие предметы, нужные, чтобы продержаться в первые несколько дней, прежде чем вас смогут отправить в бесплатный лагерь беженцев. (Тоже, будет необходимо иметь при себе и в случае стихийного бедствия, пока не восстановят ваше жилище и коммуникации, или пока вас не эвакуируют в более безопасное место.)

Он включает в себя такие вещи, как вода, продовольствие, медикаменты, оружие и другие предметы, нужные, чтобы продержаться в первые несколько дней, прежде чем вас смогут отправить в бесплатный лагерь беженцев. (Тоже, будет необходимо иметь при себе и в случае стихийного бедствия, пока не восстановят ваше жилище и коммуникации, или пока вас не эвакуируют в более безопасное место.)

Ниже мы приводим несколько пунктов, которые вы должны включить в свой комплект (полный список можно посмотреть, посетив страницу CDC по чрезвычайным ситуациям):

- Вода (1 галлон на человека в день)

- Питание (запас не скоропортящихся продуктов, которые вы едите регулярно)

- Лекарства (в том числе по рецепту и без рецепта)

- Инструменты и расходные материалы (нож, клейкая лента, радио на батарейках и т.д.)

- Санитарии и гигиены (бытовой отбеливатель, мыло, полотенца и т.д.)

- Одежда и постельное белье (смена одежды для каждого члена семьи и одеяла)

- Важные документы (копии водительских прав, паспорта, свидетельства о рождении)

- Комплект первой медицинской помощи (если зомби укусят вас, вы сможете использовать его для лечения основных порезов и рваных ран, которые можно получить так же и во время торнадо или урагана)

После того, как вы собрали свой аварийный комплект, вы должны сесть с семьей и придумать план чрезвычайных мер. Это включает в себя следующие вопросы: куда идти, к кому обращаться, в случае, если зомби уже стоят у вас за дверью. Вы также можете осуществить этот план, если есть наводнения, землетрясения или другие чрезвычайные ситуации:

Это включает в себя следующие вопросы: куда идти, к кому обращаться, в случае, если зомби уже стоят у вас за дверью. Вы также можете осуществить этот план, если есть наводнения, землетрясения или другие чрезвычайные ситуации:

- Определить типы чрезвычайных ситуаций, которые возможны в вашем районе. Кроме зомби-апокалипсиса, это может включать в себя наводнения, торнадо или землетрясение. Если вы не уверены, свяжитесь с вашим местным главой Красного Креста для получения дополнительной информации.

- Выберите место встречи для вашей семьи, чтобы перегруппироваться в случае, если зомби вторгнуться в ваш дом или в ваш город. Или в случае эвакуации из-за урагана. Выберите одно место прямо возле вашего дома, на случай внезапной чрезвычайной ситуации, и одно место за пределами вашего района в случае, если вы не в состоянии вернуться домой сразу же.

- Определите ваши контакты для чрезвычайной ситуации. Составьте список следующих контактов: местные полицейские участки, пожарные, и ваша местная команда ответа зомби.

Также определите контакта, по которому вам можно позвонить во время чрезвычайной ситуации, чтобы позволить остальным членам вашей семье знать, что ты с вами все в порядке.

Также определите контакта, по которому вам можно позвонить во время чрезвычайной ситуации, чтобы позволить остальным членам вашей семье знать, что ты с вами все в порядке. - Спланируйте маршрут для эвакуации. Когда зомби голодны, они не остановятся, пока не получат пищу (то есть вас и ваш мозг), а значит, что вам необходимо уехать из города как можно быстрее! Если вы спланируете план маршрута заранее, у зомби не будет шансов полакомиться вашей плотью. Тоже самое полезно и при стихийных бедствиях.

Никогда не бойтесь — CDC всегда наготове:

Если зомби действительно начнут бродить по улицам, CDC проведет расследование так же, как при любых других вспышках заболеваний. CDC предоставит техническую помощь городам, государствам или международным партнерам, которые будут заниматься обезвреживанием зомби. Эта помощь может включать в себя консультации, лабораторные испытания и анализ, управление и уход за пациентами, отслеживание контактов и борьбу с инфекцией (включая изоляцию и карантин ).

Чтобы узнать больше о том, что CDC делает для подготовки и реагирования на чрезвычайные ситуации всех видов, посетите:http://emergency.cdc.gov/cdc/orgs_progs.asp

Чтобы узнать больше о том, как вы можете подготовиться и оставаться в безопасности при чрезвычайных ситуациях, посетите:http://emergency.cdc.gov/

Готовы ли вы? Расскажите нам:

Вы начали подготовку к зомби-апокалипсису? Или, может быть, вы готовились к более реалистичным угрозам, как ураганы или предстоящий сезон гриппа? Расскажите нам о том, что вы делаете, чтобы подготовиться! Наш видео конкурс: http://prepare. challenge.gov

challenge.gov

Посмотреть оригинал статьи можно: здесь

Атака сетевых «зомби» / Сети и коммуникации

Эра ботнетов началась около одиннадцати лет назад, когда тысячи компьютеров, одновременно отправив огромный поток запросов, на некоторое время «завалили» домен microsoft.com. Постановку этих компьютеров под контроль обеспечил компьютерный вирус, укоренившийся в памяти ПК в скрытом режиме и направлявший их сетевую активность по заранее намеченному плану. Сегодня такие компьютерные сети, состоящие из множества хостов с запущенными «ботами» (автономным программным обеспечением, установленным туда с помощью компьютерных вирусов), являются эффективным оружием для нелегальной деятельности киберпреступников.Внешний вид и составляющие

Ботнет является сетью компьютеров, работающих под частичным управлением вредоносной программы. В локальном режиме, не подключенные к сети Интернет, они совершенно безопасны, но как только осуществляется подключение к сети, все меняется с точность до наоборот — они начинают управляться киберпреступникам без ведома пользователей.

Типичная схема ботсети — заражая компьютеры с помощью компьютерного вируса,

их можно использовать для широкого спектра противоправных действий.

Крупной считается сеть, в которой есть 100-200 тыс. компьютеров, небольшая — в 10 раз меньше. Больше всего небольших и средних — всего в единый момент времени в киберпространстве функционирует порядка 1,5-2 тыс. таких зомби-сетей. При этом, надо отметить, что размер ботнета определяется всего тремя факторами. Во-первых, многое зависит от эффективности той или иной технологии распространения заражения — для постановки под контроль компьютера его сначала необходимо инфицировать с помощью вирусной программы. В данном случае на первый план выходит антивирусная безопасность сетей, наличие и обновление которой позволяют снизить риск использования рабочих станций и серверов компаний в работе ботсетей. Чем выше эффективность системы безопасности, тем, разумеется, ниже вероятность того, что ваши компьютеры будут работать в зомби-сети. Во-вторых, это невидимость заражения для пользователя и срок недетектируемости такой программы, заразившей компьютер. Разумеется, чем этот срок дольше, тем лучше для злоумышленников.

Крупной считается сеть, в которой есть 100-200 тыс. компьютеров, небольшая — в 10 раз меньше. Больше всего небольших и средних — всего в единый момент времени в киберпространстве функционирует порядка 1,5-2 тыс. таких зомби-сетей. При этом, надо отметить, что размер ботнета определяется всего тремя факторами. Во-первых, многое зависит от эффективности той или иной технологии распространения заражения — для постановки под контроль компьютера его сначала необходимо инфицировать с помощью вирусной программы. В данном случае на первый план выходит антивирусная безопасность сетей, наличие и обновление которой позволяют снизить риск использования рабочих станций и серверов компаний в работе ботсетей. Чем выше эффективность системы безопасности, тем, разумеется, ниже вероятность того, что ваши компьютеры будут работать в зомби-сети. Во-вторых, это невидимость заражения для пользователя и срок недетектируемости такой программы, заразившей компьютер. Разумеется, чем этот срок дольше, тем лучше для злоумышленников.

Практика поражения

Даже простое открытие специально подготовленного документа (Word, Excel, Acrobat) или картинки на компьютере пользователя может привести к исполнению злонамеренного кода и заражению ПК. То есть потенциально, уверен Антон Разумов, консультант по безопасности Check Point, можно подцепить Backdoor, стать участником ботсети, просто посетив раскрученный ресурс (форум, Живой Журнал и пр. ). Большинство современных антивирусов блокирует такие попытки заражения, но подобные средства установлены и функционируют далеко не на всех компьютерах пользователей. Кроме того, злоумышленники за последний год существенно увеличили спектр возможных путей заражения мобильных ПК и настольных рабочих станций.

). Большинство современных антивирусов блокирует такие попытки заражения, но подобные средства установлены и функционируют далеко не на всех компьютерах пользователей. Кроме того, злоумышленники за последний год существенно увеличили спектр возможных путей заражения мобильных ПК и настольных рабочих станций. Злоумышленники коренными образом

сменили тактику «вербовки»

компьютеров в ботсети.

— За прошедшее время основное количество атак происходило на базе взлома легитимных или создания поддельных сайтов, на которых размещалось различное вредоносное ПО или происходило принудительное перенаправление на нелегитимные сайты». «Вместе с этим, — говорит Виталий Камлюк, старший вирусный аналитик «Лаборатории Касперского», — к эффективным тактическим приемам для включения компьютеров в ботсети можно отнести использование уязвимостей в браузерах и компонентах, дополняющих их, т.е. с применением программ-мини-эксплойтов. Кроме того, вполне эффективным оружием для создания ботнетсетей являются компьютерные вирусы». К примеру, у одной из крупнейших сетей подобного рода из 1,9 млн. компьютеров, которая управляется хакерами из Украины, базовая версия вируса-трояна, используемая для вторжения в компьютеры, детектируется лишь 10% из 39 наиболее популярных в мире антивирусов. Еще одна интересная новинка недавнего прошлого — создание ботнета, организованного исключительно из компьютеров, работающих под управлением ОС MacOS.

— За прошедшее время основное количество атак происходило на базе взлома легитимных или создания поддельных сайтов, на которых размещалось различное вредоносное ПО или происходило принудительное перенаправление на нелегитимные сайты». «Вместе с этим, — говорит Виталий Камлюк, старший вирусный аналитик «Лаборатории Касперского», — к эффективным тактическим приемам для включения компьютеров в ботсети можно отнести использование уязвимостей в браузерах и компонентах, дополняющих их, т.е. с применением программ-мини-эксплойтов. Кроме того, вполне эффективным оружием для создания ботнетсетей являются компьютерные вирусы». К примеру, у одной из крупнейших сетей подобного рода из 1,9 млн. компьютеров, которая управляется хакерами из Украины, базовая версия вируса-трояна, используемая для вторжения в компьютеры, детектируется лишь 10% из 39 наиболее популярных в мире антивирусов. Еще одна интересная новинка недавнего прошлого — создание ботнета, организованного исключительно из компьютеров, работающих под управлением ОС MacOS. Такой результат был достигнут с помощью внедрения вредоносных программ типа OSX.Iservice.B в пиратскую копию офисного пакета iWork 09. Причем основным каналом его распространения были не интернет-сайты, а файлообменные p2p-сети. Подобную сеть из нескольких тысяч компьютеров уже используют для DDoS-атак — эта возможность появилась после запуска на компьютерах жертв PHP-скрипта с правами root. Стоит упомянуть и еще один интересный пример атаки, который был обнаружен в первом квартале этого года. Причем его целью были не «обычные» компьютеры или серверы, а недорогие модели сетевого оборудования — модемы и роутеры. Червь «psyb0t» является пока единственным приложением, разработанным специально для атаки на домашнее сетевое оборудование — на текущий момент число «подчиненных» им устройств составляет порядка 110-130 тыс. Они тоже используются для проведения DDoS-атак. Кроме того, «побочной» задачей вируса является анализ пересылаемых пакетов и сбор имен пользователей, их паролей для доступа к различным web-ресурсам — там можно найти много всего интересного.

Такой результат был достигнут с помощью внедрения вредоносных программ типа OSX.Iservice.B в пиратскую копию офисного пакета iWork 09. Причем основным каналом его распространения были не интернет-сайты, а файлообменные p2p-сети. Подобную сеть из нескольких тысяч компьютеров уже используют для DDoS-атак — эта возможность появилась после запуска на компьютерах жертв PHP-скрипта с правами root. Стоит упомянуть и еще один интересный пример атаки, который был обнаружен в первом квартале этого года. Причем его целью были не «обычные» компьютеры или серверы, а недорогие модели сетевого оборудования — модемы и роутеры. Червь «psyb0t» является пока единственным приложением, разработанным специально для атаки на домашнее сетевое оборудование — на текущий момент число «подчиненных» им устройств составляет порядка 110-130 тыс. Они тоже используются для проведения DDoS-атак. Кроме того, «побочной» задачей вируса является анализ пересылаемых пакетов и сбор имен пользователей, их паролей для доступа к различным web-ресурсам — там можно найти много всего интересного. Самый печальный факт состоит в том, что автономное антивирусное ПО в сетевом оборудовании чаще всего не установлено, поэтому конечные пользователи попросту не догадываются о том, что их сеть взломали. Среди уязвимых устройств числятся те роутеры и модемы, которые используют Linux Mipsel, имеют не измененные заводские настройки в части адреса административного интерфейса (к примеру, 192.168.1.1) и доступ со стандартным паролем (admin или 111), а таких значительное количество. После того, как червь берет устройство под контроль, он закрывает к нему административный доступ легальных пользователей, блокируя telnet, sshd и доступ через web-интерфейс.

Самый печальный факт состоит в том, что автономное антивирусное ПО в сетевом оборудовании чаще всего не установлено, поэтому конечные пользователи попросту не догадываются о том, что их сеть взломали. Среди уязвимых устройств числятся те роутеры и модемы, которые используют Linux Mipsel, имеют не измененные заводские настройки в части адреса административного интерфейса (к примеру, 192.168.1.1) и доступ со стандартным паролем (admin или 111), а таких значительное количество. После того, как червь берет устройство под контроль, он закрывает к нему административный доступ легальных пользователей, блокируя telnet, sshd и доступ через web-интерфейс. К эффективным тактическим приемам для включения компьютеров в ботсети

можно отнести использование уязвимостей в браузерах

и компонентах, дополняющих их,

т.е. с применением программ-мини-эксплойтов.

Но скоро обнаружатся уязвимости и в IP-стеке. По всей вероятности, можно ожидать рост числа подобных атак, поскольку многие пользователи используют недорогие сетевые устройства, создатели которых не имеют возможности уделять серьезное внимание безопасности. При этом, как было сказано, традиционный антивирус на компьютере в данном случае не поможет, а автоматически обновлять свои прошивки такие устройства, к несчастью, не умеют (да и мало кто из пользователей это регулярно делает «вручную»)». Вполне возможно, что атака на сетевые устройства, используемые в небольших мобильных офисах или дома, станет основным трендом этого года.

Но скоро обнаружатся уязвимости и в IP-стеке. По всей вероятности, можно ожидать рост числа подобных атак, поскольку многие пользователи используют недорогие сетевые устройства, создатели которых не имеют возможности уделять серьезное внимание безопасности. При этом, как было сказано, традиционный антивирус на компьютере в данном случае не поможет, а автоматически обновлять свои прошивки такие устройства, к несчастью, не умеют (да и мало кто из пользователей это регулярно делает «вручную»)». Вполне возможно, что атака на сетевые устройства, используемые в небольших мобильных офисах или дома, станет основным трендом этого года.Число «зомби»

О количестве включенных в разнообразные ботсети компьютеров существует слишком много версий. Но мнение о том, что каждый пятый компьютер, подключенный к интернету, входит в хакерские ботсети, конечно, является преувеличением. По мнению Виталия Камлюка, их не больше 10%, учитывая, что общее количество компьютеров, подключенных в сети Интернет составляет около 1 млрд. машин. Вообще, у аналитиков на этот счет нет общей картины мира. Особенность состоит в том, — говорит Антон Разумов, — что в данном случае существует два основных варианта: либо машина защищена достаточно хорошо, и не входит ни в один ботнет, либо защищена плохо и входит сразу в несколько ботнетов. «Фактически зараженные компьютеры учитываются несколько раз, — поясняет он». Более точные данные приводит Кирилл Керценбаум — по данным аналитического Отчета Symantec Internet Security Threat Report, в 2008 году ежедневное количество регистрируемых инфицированных бот-компьютеров выросло на 31% по сравнению с 2007 годом. Примерное число таких компьютеров за годовой период составило 9,4 млн. машин, что на 1% выше, чем в предыдущий период. Но эта цифра очень нестабильная и ботсети очень динамичны; поскольку одни ПК добавляются к ним, а другие — исчезают, то очень сложно оценить относительный уровень заражения программами-ботами, однако эта цифра достоверно чуть выше 10%. В России же, уверен Григорий Васильев, ситуация более благоприятна: в нашей стране число интернет-пользователей достигает 35-40 млн.

машин. Вообще, у аналитиков на этот счет нет общей картины мира. Особенность состоит в том, — говорит Антон Разумов, — что в данном случае существует два основных варианта: либо машина защищена достаточно хорошо, и не входит ни в один ботнет, либо защищена плохо и входит сразу в несколько ботнетов. «Фактически зараженные компьютеры учитываются несколько раз, — поясняет он». Более точные данные приводит Кирилл Керценбаум — по данным аналитического Отчета Symantec Internet Security Threat Report, в 2008 году ежедневное количество регистрируемых инфицированных бот-компьютеров выросло на 31% по сравнению с 2007 годом. Примерное число таких компьютеров за годовой период составило 9,4 млн. машин, что на 1% выше, чем в предыдущий период. Но эта цифра очень нестабильная и ботсети очень динамичны; поскольку одни ПК добавляются к ним, а другие — исчезают, то очень сложно оценить относительный уровень заражения программами-ботами, однако эта цифра достоверно чуть выше 10%. В России же, уверен Григорий Васильев, ситуация более благоприятна: в нашей стране число интернет-пользователей достигает 35-40 млн. , а доля зараженных машин не превышает 3-5% от этого числа.

, а доля зараженных машин не превышает 3-5% от этого числа.Заработок на ботнетах

В настоящий момент злоумышленникам, которые хотят построить зомби-сеть, нужен самый минимум специальных знаний, ограниченная сумма денег и анонимный хостинг. Причем, ПО для создания ботнета можно легко купить в Сети, найдя соответствующее объявление на анонимных досках объявлений или в блогах. Самые популярные из них — программные пакеты, известные как MPack, IcePack, AdPack и WebAttacker. Они позволяют заражать компьютерные системы посетителей вредоносной web-страницы, используя уязвимости в ПО браузеров или в плагинах к ним. Такие программные пакеты называются web-системами массового заражения или просто ExploitPack.Управлять ботсетью можно

с помощью обычного мобильного ПК по беспроводной связи.

Еще один вид ботов — правда, не очень популярных — это IM-ориентированные. Они отличаются от своих IRC-ориентированных собратьев только тем, что для передачи данных используют каналы IM-служб (Instant Messaging), например, AOL, MSN, ICQ и др. А вот наибольшую активность демонстрируют web-ориентированные боты: это относительно новая и быстро развивающаяся ветвь ботнетов, предназначенная для управления через Web. Такой бот соединяется с определенным web-сервером, получает от него команды и передает в ответ свои данные. Такие системы популярны в силу относительной легкости их разработки, большого числа возможных web-серверов в интернете, которые можно использовать как управляющий центр, а также простоты управления ботнетом через web-интерфейс. Причем, командных серверов у ботнета обычно несколько, они постоянно ротируются, поскольку в результате работы сети некоторые из них вполне естественно «выбиваются» правоохранительными органами. Совершенно отдельные сетевые хранилища используются для загрузки на компьютеры пользователей новых версий вредоносного программного обеспечения.

Еще один вид ботов — правда, не очень популярных — это IM-ориентированные. Они отличаются от своих IRC-ориентированных собратьев только тем, что для передачи данных используют каналы IM-служб (Instant Messaging), например, AOL, MSN, ICQ и др. А вот наибольшую активность демонстрируют web-ориентированные боты: это относительно новая и быстро развивающаяся ветвь ботнетов, предназначенная для управления через Web. Такой бот соединяется с определенным web-сервером, получает от него команды и передает в ответ свои данные. Такие системы популярны в силу относительной легкости их разработки, большого числа возможных web-серверов в интернете, которые можно использовать как управляющий центр, а также простоты управления ботнетом через web-интерфейс. Причем, командных серверов у ботнета обычно несколько, они постоянно ротируются, поскольку в результате работы сети некоторые из них вполне естественно «выбиваются» правоохранительными органами. Совершенно отдельные сетевые хранилища используются для загрузки на компьютеры пользователей новых версий вредоносного программного обеспечения. Кроме того, существуют и другие интересные механизмы контроля. К примеру, интересный механизм рассылки инструкций зомби-компьютерам — это протокол P2P. Изначально компьютеры могут быть заражены троянской программой (к примеру, Nugache), которая распространяется при помощи AOL Instant Messenger и зараженного дистрибутива P2P-клиента LimeWire. А после этого ботнет может работать без единого контролирующего центра: отдельные сети можно организовать в пиринговую сеть: сейчас такая схема используется владельцами ботнетов чаще. Это вполне закономерно — уничтожить такой ботнет гораздо сложнее, он может распадаться на части, управление которыми может быть осуществлено отдельно. Подобные ботнеты могут использоваться злоумышленниками для решения криминальных задач разного масштаба. «При этом, — уверен Виталий Камлюк, — в настоящий момент владельцы ботнетов не склонны специализироваться только на одном виде «услуг», — они предлагают своим клиентам широкий выбор возможных действий.

Кроме того, существуют и другие интересные механизмы контроля. К примеру, интересный механизм рассылки инструкций зомби-компьютерам — это протокол P2P. Изначально компьютеры могут быть заражены троянской программой (к примеру, Nugache), которая распространяется при помощи AOL Instant Messenger и зараженного дистрибутива P2P-клиента LimeWire. А после этого ботнет может работать без единого контролирующего центра: отдельные сети можно организовать в пиринговую сеть: сейчас такая схема используется владельцами ботнетов чаще. Это вполне закономерно — уничтожить такой ботнет гораздо сложнее, он может распадаться на части, управление которыми может быть осуществлено отдельно. Подобные ботнеты могут использоваться злоумышленниками для решения криминальных задач разного масштаба. «При этом, — уверен Виталий Камлюк, — в настоящий момент владельцы ботнетов не склонны специализироваться только на одном виде «услуг», — они предлагают своим клиентам широкий выбор возможных действий. К примеру, распространяют поддельные антивирусы, которые, на самом деле, не защищают компьютеры пользователей, а предоставляют злоумышленникам «дырки» для снятия финансовой и личной информации». Такая вот «клиентцентрированность» во время финансового кризиса. Кроме того, подобные действия исполнять спокойнее и гораздо прибыльнее — владельцы подобных программ заплатят владельцу ботнета, при этом его не будут разыскивать правоохранительные органы — ведь DDoS-атаки через этот ботнет не проводились. Кроме того, отмечает Григорий Васильев, ботнеты используются и для массивной рассылки спама (куда может входить и фишинг, и другие виды атак), распространения вредоносного ПО, для расширения самой ботсети. Кстати, спам-рассылки обладают наибольшим потенциалом, с точки зрения «бизнеса» — при своей невысокой стоимости услуга востребована при любой экономической ситуации, причем ее эффект легко просчитать. В настоящее время, по данным «Лаборатории Касперского», более 80% спам-писем (которые, в свою очередь, составляют до 75% всей корреспонденции в сети) рассылается именно с зомби-машин.

К примеру, распространяют поддельные антивирусы, которые, на самом деле, не защищают компьютеры пользователей, а предоставляют злоумышленникам «дырки» для снятия финансовой и личной информации». Такая вот «клиентцентрированность» во время финансового кризиса. Кроме того, подобные действия исполнять спокойнее и гораздо прибыльнее — владельцы подобных программ заплатят владельцу ботнета, при этом его не будут разыскивать правоохранительные органы — ведь DDoS-атаки через этот ботнет не проводились. Кроме того, отмечает Григорий Васильев, ботнеты используются и для массивной рассылки спама (куда может входить и фишинг, и другие виды атак), распространения вредоносного ПО, для расширения самой ботсети. Кстати, спам-рассылки обладают наибольшим потенциалом, с точки зрения «бизнеса» — при своей невысокой стоимости услуга востребована при любой экономической ситуации, причем ее эффект легко просчитать. В настоящее время, по данным «Лаборатории Касперского», более 80% спам-писем (которые, в свою очередь, составляют до 75% всей корреспонденции в сети) рассылается именно с зомби-машин. Еще один, наиболее очевидный вариант применения ботнета — это DDoS-атаки (Distributed Denial of Service — распределенная атака типа «отказ в обслуживании»), хотя их тактика тоже подвержена изменению. К примеру, тот же кибершантаж, так популярный год-два назад, в результате которого атакуемый сайт платит выкуп за отказ от подобных атак в будущем, постепенно сходит на нет. Значительно больше и стабильнее деньги можно заработать на целенаправленной атаке ресурсов конкурентов по конкретному «виртуальному» заказу. Ведь большинство коммерческих компаний не готово платить 1-1,5 тыс. долларов за защиту от DDoS на постоянной основе. А когда атака состоялась, то «поднять» сайт стоит гораздо больше.

Еще один, наиболее очевидный вариант применения ботнета — это DDoS-атаки (Distributed Denial of Service — распределенная атака типа «отказ в обслуживании»), хотя их тактика тоже подвержена изменению. К примеру, тот же кибершантаж, так популярный год-два назад, в результате которого атакуемый сайт платит выкуп за отказ от подобных атак в будущем, постепенно сходит на нет. Значительно больше и стабильнее деньги можно заработать на целенаправленной атаке ресурсов конкурентов по конкретному «виртуальному» заказу. Ведь большинство коммерческих компаний не готово платить 1-1,5 тыс. долларов за защиту от DDoS на постоянной основе. А когда атака состоялась, то «поднять» сайт стоит гораздо больше. Наиболее активный тип DDoS-атак —

блокирование web-сайтов конкурентов

по конкретному «виртуальному» заказу.

Эта ситуация усугубляется еще и тем, что взломщики, чтобы сохранить анонимность, применяют ложные исходные адреса для управления атакой и вполне реальные — для генерации паразитического трафика. Поскольку зомби-машин в их сетях достаточное количество, это значительно затрудняет выявление реальных авторов атаки. Кроме того, многие средства организации DDoS легко доступны и не требуют высокой квалификации пользователей для своей организации. Хотя, в целом, проведение DDoS-атаки представляет собой интересную операцию по дестабилизации работы того или иного информационного ресурса, для чего злоумышленники используют как минимум трехуровневую архитектуру, которую называют кластером DDoS. Ее основа — управляющая консоль (их может быть несколько), т.е. именно тот компьютер, с которого злоумышленник группирует свои силы, подает сигнал о начале атаки, распределяет имеющиеся в его распоряжении ресурсы и анализирует статистику тех или иных кластеров своей ботсети. Обычно такой управляющий центр представляет собой ноутбук, подключенный к интернету с помощью мобильного телефона или спутникового канала связи: при выходе в сеть с такой машины хакеры используют всевозможные уловки от работы через анонимайзеры до маскировки реального IP, чтобы не быть обнаруженными.

Эта ситуация усугубляется еще и тем, что взломщики, чтобы сохранить анонимность, применяют ложные исходные адреса для управления атакой и вполне реальные — для генерации паразитического трафика. Поскольку зомби-машин в их сетях достаточное количество, это значительно затрудняет выявление реальных авторов атаки. Кроме того, многие средства организации DDoS легко доступны и не требуют высокой квалификации пользователей для своей организации. Хотя, в целом, проведение DDoS-атаки представляет собой интересную операцию по дестабилизации работы того или иного информационного ресурса, для чего злоумышленники используют как минимум трехуровневую архитектуру, которую называют кластером DDoS. Ее основа — управляющая консоль (их может быть несколько), т.е. именно тот компьютер, с которого злоумышленник группирует свои силы, подает сигнал о начале атаки, распределяет имеющиеся в его распоряжении ресурсы и анализирует статистику тех или иных кластеров своей ботсети. Обычно такой управляющий центр представляет собой ноутбук, подключенный к интернету с помощью мобильного телефона или спутникового канала связи: при выходе в сеть с такой машины хакеры используют всевозможные уловки от работы через анонимайзеры до маскировки реального IP, чтобы не быть обнаруженными. Второй уровень — так называемые главные компьютеры, те машины, которые получают сигнал об атаке с управляющей консоли и передают его агентам-«зомби». Обычно это серверы, находящиеся в ЦОДах, владельцы которых и не подозревают о «второй жизни» своего оборудования. Таким образом, на одну управляющую консоль, в зависимости от масштабности атаки, может приходиться до нескольких сотен главных компьютеров. На третьем, низовом уровне находятся агенты -«зомбированные» ПК, своими запросами атакующие узел-цель. В отличие от главных компьютеров и управляющих консолей, их число постоянно меняется (владельцы компьютеров задействуют антивирусные средства, администраторы отключают зараженные сегменты от доступа к глобальной сети и т.д.), что заставляет злоумышленников постоянно распространять вирусы, чтобы получать всё новые бот-системы в активном режиме. Кстати, на одно из лидирующих мест выходит и фишинг — фактически создаваемая в киберспространстве незаконная копия того или иного популярного ресурса, куда пользователей «сгоняют» с помощью спам-рассылок, подменяя известный адрес web-ресурса копией.

Второй уровень — так называемые главные компьютеры, те машины, которые получают сигнал об атаке с управляющей консоли и передают его агентам-«зомби». Обычно это серверы, находящиеся в ЦОДах, владельцы которых и не подозревают о «второй жизни» своего оборудования. Таким образом, на одну управляющую консоль, в зависимости от масштабности атаки, может приходиться до нескольких сотен главных компьютеров. На третьем, низовом уровне находятся агенты -«зомбированные» ПК, своими запросами атакующие узел-цель. В отличие от главных компьютеров и управляющих консолей, их число постоянно меняется (владельцы компьютеров задействуют антивирусные средства, администраторы отключают зараженные сегменты от доступа к глобальной сети и т.д.), что заставляет злоумышленников постоянно распространять вирусы, чтобы получать всё новые бот-системы в активном режиме. Кстати, на одно из лидирующих мест выходит и фишинг — фактически создаваемая в киберспространстве незаконная копия того или иного популярного ресурса, куда пользователей «сгоняют» с помощью спам-рассылок, подменяя известный адрес web-ресурса копией. Цель вполнее понятна — сбор личных данных. Ботнет в данном случае — отмечают аналитики «Лаборатории Касперского» — дает возможность фишерам быстро менять адреса фишинговой страницы, используя зараженные компьютеры в роли прокси-серверов. Это позволяет скрыть реальный адрес web-сервера фишера. Результатом этого вида деятельности является кража конфиденциальных данных — уверен Виталий Камлюк — «улов» в виде различных паролей (для доступа к E-Mail, ICQ, FTP-ресурсам, web-сервисам) и прочих конфиденциальных данных пользователей увеличивается в тысячи раз.

Цель вполнее понятна — сбор личных данных. Ботнет в данном случае — отмечают аналитики «Лаборатории Касперского» — дает возможность фишерам быстро менять адреса фишинговой страницы, используя зараженные компьютеры в роли прокси-серверов. Это позволяет скрыть реальный адрес web-сервера фишера. Результатом этого вида деятельности является кража конфиденциальных данных — уверен Виталий Камлюк — «улов» в виде различных паролей (для доступа к E-Mail, ICQ, FTP-ресурсам, web-сервисам) и прочих конфиденциальных данных пользователей увеличивается в тысячи раз. Кража личных данных -

один из основных типов работы для ботнетов.

Кто попадает в ботсети

Как отмечают эксперты, в 2008 году Россия вышла на первое место среди европейских стран по количеству управляющих ботсетями серверов — отечественные злоумышленники достаточно быстро освоили инструментарий, необходимый для создания и управления подобным оружием. Кроме того, «была отмечена тенденция разукрупнения существующих и создание новых, более мелких ботсетей, — говорит Кирилл Керценбаум. — Это связано с тем, что более мелкие ботсети намного сложнее отследить, а соответственно — заблокировать». Вместе с этим, отмечает Виталий Камлюк, подобная тактика позволяет атаковать «сайт-цель» в различное время суток из разных географических зон и с помощью различных методов. Сегодня эта тенденция сохранилась, но при этом не является доминирующей. Однако существует и иная ситуация: увеличение концентрации различных ботнет-кластеров в одном управляющем центре. За примерами далеко идти не нужно — к примеру, ботнет Kido в настоящий момент представляет наиболее серьезную угрозу. Эта вредоносная система была впервые была обнаружена еще в ноябре 2008 года и сейчас насчитывает «в строю» не менее пяти миллионов компьютеров. Подобная система, действуя эшелонированными порядками и привлекая скрытые до поры резервы и ударные отряды, может быстро и надолго блокировать не только web-ресурс службы новостей, но и государственных органов власти, финансово-кредитных учреждений и т.д., попутно «отбомбившись» по дополнительным целям наступления: к примеру, ресурсам хостинг-провайдеров. В этой связи стоит отметить такое перспективное направление для ботсетей, как постановку под контроль смартфонов и коммуникаторов, имеющих постоянное подключение к сети Интернет с помощью UMTS-сетей или систем мобильного WiMAX. Потенциально именно такие устройства, распространенные во всех развитых странах мира, будут являться крайне интересной целью для хакеров в силу слабости их антивирусного обеспечения и большой концентрации личных данных, представленных на подобных терминалах.

Эта вредоносная система была впервые была обнаружена еще в ноябре 2008 года и сейчас насчитывает «в строю» не менее пяти миллионов компьютеров. Подобная система, действуя эшелонированными порядками и привлекая скрытые до поры резервы и ударные отряды, может быстро и надолго блокировать не только web-ресурс службы новостей, но и государственных органов власти, финансово-кредитных учреждений и т.д., попутно «отбомбившись» по дополнительным целям наступления: к примеру, ресурсам хостинг-провайдеров. В этой связи стоит отметить такое перспективное направление для ботсетей, как постановку под контроль смартфонов и коммуникаторов, имеющих постоянное подключение к сети Интернет с помощью UMTS-сетей или систем мобильного WiMAX. Потенциально именно такие устройства, распространенные во всех развитых странах мира, будут являться крайне интересной целью для хакеров в силу слабости их антивирусного обеспечения и большой концентрации личных данных, представленных на подобных терминалах. Кроме того, компьютерная грамотность большинства их владельцев оставляет желать много лучшего, и они просто не смогут разобраться в том, загружал их коммуникатор данные для виджетов о погоде и курсах валют или атаковал по приказу центра ботсети, к примеру, сайт платежной системы. Но в настоящий момент подобный риск пока маловероятен, уверен Виталий Камлюк. «Во многом в силу того, что лишь относительно небольшое число разработчиков способно создать необходимый в данном случае софт». Только поэтому подобное вредоносное ПО пока не столь популярно.

Кроме того, компьютерная грамотность большинства их владельцев оставляет желать много лучшего, и они просто не смогут разобраться в том, загружал их коммуникатор данные для виджетов о погоде и курсах валют или атаковал по приказу центра ботсети, к примеру, сайт платежной системы. Но в настоящий момент подобный риск пока маловероятен, уверен Виталий Камлюк. «Во многом в силу того, что лишь относительно небольшое число разработчиков способно создать необходимый в данном случае софт». Только поэтому подобное вредоносное ПО пока не столь популярно. Перспективное направление для ботсетей —

постановка под контроль «умных» мобильных.

Таким образом, индустрия производства вредоносного ПО, работающая по принципу быстрого возврата инвестиций с высокой рентабельностью, понимает, что данное направление все еще недостаточно развито, и подобные атаки, являющиеся не менее затратными, не принесут достаточного уровня прибыльности. Следовательно, «спасает» мобильные устройства тот факт, что все еще есть другие и более эффективные направления вредоносной деятельности. Но вероятность использования «умных» мобильных в качестве частей ботсети со временем все-таки возрастает вместе с увеличением доли «умных» мобильных на всем рынке. Злоумышленники теоретически смогут использовать их для рассылки SMS-спама абонентам сотовых операторов или для организации атак на беспроводные сервисы, а также массово списывать деньги со счетов за счет отправки SMS на платные номера операторов связи. Кроме того, в числе потенциальных целей — мобильный банкинг, VoIP-сервисы. Пока же, судя по статистике крупных производителей средств антивирусной защиты, наиболее часто в ботсети попадают ПК обычных домашних пользователей и небольших компаний, которые слабо защищены, а порой их владельцы вообще относятся к средствам защиты своих ПК достаточно халатно.

Таким образом, индустрия производства вредоносного ПО, работающая по принципу быстрого возврата инвестиций с высокой рентабельностью, понимает, что данное направление все еще недостаточно развито, и подобные атаки, являющиеся не менее затратными, не принесут достаточного уровня прибыльности. Следовательно, «спасает» мобильные устройства тот факт, что все еще есть другие и более эффективные направления вредоносной деятельности. Но вероятность использования «умных» мобильных в качестве частей ботсети со временем все-таки возрастает вместе с увеличением доли «умных» мобильных на всем рынке. Злоумышленники теоретически смогут использовать их для рассылки SMS-спама абонентам сотовых операторов или для организации атак на беспроводные сервисы, а также массово списывать деньги со счетов за счет отправки SMS на платные номера операторов связи. Кроме того, в числе потенциальных целей — мобильный банкинг, VoIP-сервисы. Пока же, судя по статистике крупных производителей средств антивирусной защиты, наиболее часто в ботсети попадают ПК обычных домашних пользователей и небольших компаний, которые слабо защищены, а порой их владельцы вообще относятся к средствам защиты своих ПК достаточно халатно. «Если говорить о крупном бизнесе, — уверен Кирилл Керценбаум, — в том числе и государственных компаний, то здесь такие случаи менее распространены: в подобных сетях вопросы защиты сети в большинстве случаев решаются на физическом уровне, и ПК часто просто не имеют доступа в интернет. Соответственно, и заражение, и функционирование самого бота практически невозможно, так как инфицированные компьютеры должны иметь постоянное подключение к интернету для получения заданий и обновления, а этого в данном случае просто нет». А вот проект всеобщей компьютеризации школ и подключения их к интернету до сих пор вызывает у специалистов по информационной безопасности очень серьезные опасения, — рассказывает Антон Разумов: «Не исключено, что при нынешнем подходе к безопасности этого проекта (которая практически не прорабатывается, несмотря на множество призывов и предупреждений), это в скором времени станет потрясающего размера ботнетом (точнее, множества ботнетов)». Дело в том, что квалификации большинства преподавателей, назначенных администраторами систем, просто не хватает для защиты ПК в классах информатики, и они являются хорошим «сырьем» для ботсетей.

«Если говорить о крупном бизнесе, — уверен Кирилл Керценбаум, — в том числе и государственных компаний, то здесь такие случаи менее распространены: в подобных сетях вопросы защиты сети в большинстве случаев решаются на физическом уровне, и ПК часто просто не имеют доступа в интернет. Соответственно, и заражение, и функционирование самого бота практически невозможно, так как инфицированные компьютеры должны иметь постоянное подключение к интернету для получения заданий и обновления, а этого в данном случае просто нет». А вот проект всеобщей компьютеризации школ и подключения их к интернету до сих пор вызывает у специалистов по информационной безопасности очень серьезные опасения, — рассказывает Антон Разумов: «Не исключено, что при нынешнем подходе к безопасности этого проекта (которая практически не прорабатывается, несмотря на множество призывов и предупреждений), это в скором времени станет потрясающего размера ботнетом (точнее, множества ботнетов)». Дело в том, что квалификации большинства преподавателей, назначенных администраторами систем, просто не хватает для защиты ПК в классах информатики, и они являются хорошим «сырьем» для ботсетей.

Оборона периметра

Есть ли возможность гарантированно защитить ПК от попадания в ботнет? Бороться с зомби-сетями в глобальном масштабе — занятие, вежливо говоря, очень долгосрочное. Наиболее эффективно сосредоточиться на защите личных персональных компьютеров и сетей. Наверное, банальным будет говорить о том, что обязательно наличие антивируса на серверах, рабочих станциях и мобильных ПК, а также периодический запуск в системе специальных утилит, целенаправленно сканирующих наличие наиболее распространенных ботсетей (обычно бесплатно выпускаются производителями антивирусного ПО). Кроме того, желательно удостовериться, что пароль учетной записи локального администратора устойчив ко взлому (для этого он должен содержать не менее шести символов, с использованием разных регистров и/или цифр), отключить автозапуск исполняемых файлов со съемных носителей, а также, по возможности, остановить службу Task Scheduler (Планировщик Задач) в ОС Windows. «Кроме того, — уверен Антон Разумов, — наиболее действенным средством, на мой взгляд, служит использование персональных межсетевых экранов с контролем приложений. Inetrnet Explorer, Opera, FireFox, Google Chrome и ряд других известных браузеров могут беспрепятственно выходить в интернет, но какое-то новое приложение при попытке обратиться к порту 80, например, будет заблокировано». Желательно не рисковать и не использовать для этого встроенный в Windows брандмауэр — надежнее будет использовать сторонний, более продвинутый сервис. При этом, чтобы избавить не очень продвинутого в техническом плане пользователя от лавины вопросов, исходящих от различных приложений, жаждущих доступа в сеть, наиболее разумным представляется выбирать программы, оснащенные таким механизмом, как у ПО от компании ZoneLabs. Через свои сервисы SmartDefense, DefenseNet, куда включены базы данных «хороших» и «плохих» программ, поддерживаемые специалистами, она предлагает пользователю, к примеру, разрешить группе «хороших» браузеров доступ в интернет, и пользователя уже не будет заботить, какая версия IE у него стоит, какие апдейты были установлены в системе. Таким образом, те же «хорошие» браузеры будут работать свободно, не надоедая пользователю вопросами, в то же время, злонамеренный код будет остановлен.

Inetrnet Explorer, Opera, FireFox, Google Chrome и ряд других известных браузеров могут беспрепятственно выходить в интернет, но какое-то новое приложение при попытке обратиться к порту 80, например, будет заблокировано». Желательно не рисковать и не использовать для этого встроенный в Windows брандмауэр — надежнее будет использовать сторонний, более продвинутый сервис. При этом, чтобы избавить не очень продвинутого в техническом плане пользователя от лавины вопросов, исходящих от различных приложений, жаждущих доступа в сеть, наиболее разумным представляется выбирать программы, оснащенные таким механизмом, как у ПО от компании ZoneLabs. Через свои сервисы SmartDefense, DefenseNet, куда включены базы данных «хороших» и «плохих» программ, поддерживаемые специалистами, она предлагает пользователю, к примеру, разрешить группе «хороших» браузеров доступ в интернет, и пользователя уже не будет заботить, какая версия IE у него стоит, какие апдейты были установлены в системе. Таким образом, те же «хорошие» браузеры будут работать свободно, не надоедая пользователю вопросами, в то же время, злонамеренный код будет остановлен. Т.е. даже если пользователь где-то и заразится, в ботнет он все равно не попадет. Вдобавок, отмечает Григорий Васильев, одними из наиболее эффективных систем для отслеживания зарождения и развития ботсетей являются технологии обратной связи клиентов с вирусными лабораториями, так называемые системы раннего обнаружения угроз. «Фактически, — уточняет он, — это разновидность in cloud computing. Каждый компьютер с установленным антивирусным ПО способен пересылать образцы подозрительного ПО специалистам вендора. Если такой пример признан вредоносным, немедленно выпускается обновление для защиты пользователей продукта по всему миру. Применение данной технологии предоставляет разработчикам уникальную возможность точно представлять характер угрозы, особенности распространения вредоносной программы. Как следствие, можно быстро локализовать опасность и устранить заражение. На сегодняшний день это, пожалуй, единственный путь борьбы с ботсетями».

Т.е. даже если пользователь где-то и заразится, в ботнет он все равно не попадет. Вдобавок, отмечает Григорий Васильев, одними из наиболее эффективных систем для отслеживания зарождения и развития ботсетей являются технологии обратной связи клиентов с вирусными лабораториями, так называемые системы раннего обнаружения угроз. «Фактически, — уточняет он, — это разновидность in cloud computing. Каждый компьютер с установленным антивирусным ПО способен пересылать образцы подозрительного ПО специалистам вендора. Если такой пример признан вредоносным, немедленно выпускается обновление для защиты пользователей продукта по всему миру. Применение данной технологии предоставляет разработчикам уникальную возможность точно представлять характер угрозы, особенности распространения вредоносной программы. Как следствие, можно быстро локализовать опасность и устранить заражение. На сегодняшний день это, пожалуй, единственный путь борьбы с ботсетями».Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

В сети опубликовали трейлер фильма «Реальные пацаны против зомби»

Новый год для многих начинается не в ночь с 31 декабря на 1 января, а как минимум за месяц. Например, владельцы ресторанов открывают бронь на проведение шумных праздников и корпоративов уже с ноября.В разговоре с «В курсе.ру» сразу несколько пермских рестораторов назвали последний месяц года самым прибыльным. Но 2020 год для многих предпринимателей может закончиться разорением.

И хочется, и колется…

Владелец сети ресторанов «Ребра» и управляющий караоке-клуба San Remo Александр Гасенегер объяснил, что первые корпоративы в Перми начинаются уже с 10 декабря. В этом году на свой страх и риск подконтрольные Гасенегеру заведения бронь все же открыли, но и продумали пути отхода.

— Запретов очень боимся, но мы никак не готовимся. Стараемся быть оптимистами. Люди, кстати, тоже спрашивают часто, что будет, если их бронь слетит из-за ограничений. Мы тогда просто вернем предоплату, — рассказал «В курсе. ру» ресторатор.

ру» ресторатор.

Здесь стоит отметить, что прямого запрета на проведение новогодних корпоративов от оперштаба в Пермском крае нет. Под ограничения до середины декабря попало проведение массовых мероприятий, так что в заведениях Гасенегера праздники пока что будут малочисленными.

— В залах примерно 74 посадочных места, но на корпоративах мы планируем уменьшить количество посетителей. А вообще рекомендация для рестораторов выгонять клиентов без масок очень странная. Ведь люди приходят поесть, и возникает детский вопрос: а как это сделать в маске? — возмущается бизнесмен. — В Новый год даме очень сложно будет выглядеть прекрасно в вечернем платье и в маске. Разве что маску шить под стиль платья. Так что придется все же какую-то золотую середину соблюдать.

Креативный директор баров «Дом Культуры» и «Наташа» Данил Гурьянов в эфире «Эха» вообще предположил, что отмена новогодних корпоративов «убьет отрасль». Сами ограничения ресторатор считает вполне логичными в нынешней ситуации, но «все меры соблюдать не получится».

— Это же наш русский менталитет. Если люди захотят праздника, они в любом случае его проведут. Думаю, бары, рестораны и сами гости найдут компромисс. На вечеринки, например, можно приходить не к 22:00, а к 19:00, — поделился мыслями пермский бизнесмен. Правда, о проведении мероприятий в своих заведениях он умолчал.

А вот владелец баров ROB ROY и Nolan Wine & Kitchen Николай Канищев сразу ответил, что в его заведениях Нового года не будет, и очень эмоционально отреагировал на предпраздничную подготовку других заведений.

— Какие праздники? Какие корпоративы, если они запрещены? Я очень рад за коллег, которые все же продают бронь. В моих ресторанах такого нет, — заявил Канищев.

На вопрос журналиста, о каком запрете идет речь, предприниматель объяснил, что в его заведения приходили письма от Министерства промышленности и торговли по Пермскому краю. Там якобы четко прописан запрет на проведение любых праздников, в том числе и новогодних. Суммы штрафов за нарушение запрета внушительные, поэтому от традиционной брони они отказались.

Запрет в перспективе

«В курсе.ру» решил уточнить информацию Канищева, ведь его коллеги по бизнесу подобных запретов не получали. На момент выхода публикации ответ от краевого Минпромторга не получен, поэтому мы связались с оперштабом.

Согласно последнему указу губернатора, на территории региона запрещены массовые мероприятия, то есть те, где будет больше 30 человек. По поводу праздников есть пункт 5.4: «В организациях общественного питания не допускается проведение массовых мероприятий (свадьбы, юбилеи, банкеты), а также открытие детских и игровых зон, мест скопления людей (развлекательных, танцевальных зон)».

«В курсе.ру» уточнил у краевого правительства, попадает ли новогодний корпоратив под вышеупомянутый пункт.

— Эти правила действуют с 16 ноября на 28 дней, поэтому про новогодние корпоративы вопрос снимается, — ответили в пресс-службе правительства.

Все чаще среди рестораторов появляются разговоры, что точные планы властей на новогодние праздники станут известны в первые недели декабря, до окончания действия нынешних мер.

По данным «В курсе.ру», новые ограничительные меры в связи со сложной эпидемической обстановкой в регионе будут обсуждаться краевыми властями уже на этой неделе.

Страшные случаи нападения зомби на людей. Альманах ХолмТайн

Множество фильмов демонстрирующих нападения зомби на людей показывают бурю апокалипсиса, где зомбированные охвачены чувством голода. Всепоглощающее и ненасытное желание голода гонит зомби в поиск живого человека, чтобы сожрать его плоть – вот что испытывают бывшие люди. Шипение, скрежет зубов и кровь, мы видим это снова и снова в ужасе фантастики.

Винс Ли, инфицированный зомби вирусом

Но то, что происходит с людьми в реальной жизни, подчас страшнее фильмов ужасов. Что происходит, когда подобного рода апокалипсис спонтанной бойни случается с людьми (зомби) в реальном мире? Это не странный вопрос, поскольку в последние годы наблюдается всплеск сообщений о свирепых атаках зомби. Это дает нам представление о самом настоящем зомби-апокалипсисе, если подобное может прийти в наш мир.

Ужасающие события развернулись в июле 2008 года на борту автобуса «Greyhound Canada» ехавшего из Эдмонтона в Виннипег по канадскому шоссе. Жертвой зверского нападения стал 22-летний Баркер Тим Маклин, возвращавшийся домой с ярмарки в Альберте.

На остановке в автобус зашел 40-летний Винс Вейджонг Ли, присевший рядом с Маклином, мирно дремавшем в наушниках. В какой-то момент, Ли внезапно и без какой-либо видимой причины выхватил очень большой нож и стал свирепо разить спящего Баркера в шею и грудь. Водитель автобуса услышав крики в салоне съехал на обочину, чтобы паникующие пассажиры смогли убежать.

Водитель и некоторые пассажиры пытались остановить страшное нападение, но были вынуждены отмахиваться от бушующего Ли, который дико возбуждённый кидался на них с ножом в руке. Безжалостно убив спящего человека, он затем обезглавил его ножом и показал голову всем стоящим снаружи.

Страшное дело – как настоящий зомби Винс Ли начал отрезать куски плоти Тима Маклина и запихивать их себе в рот!

Когда прибыли сотрудники канадской конной полиции, каннибал был заточён внутри салона. Люди заперли двери автобуса, вооружившись молотком и палками. Сам «зомбированный» ходил внутри автобуса с головой Баркера в руках, словно это был трофей победы. Иногда он отрезал кусочки тела, и пожирая человечину неоднократно говорил: я должен остаться в автобусе навсегда.

Люди заперли двери автобуса, вооружившись молотком и палками. Сам «зомбированный» ходил внутри автобуса с головой Баркера в руках, словно это был трофей победы. Иногда он отрезал кусочки тела, и пожирая человечину неоднократно говорил: я должен остаться в автобусе навсегда.

Присутствующие при мрачной сцене пассажиры плакали, кого-то рвало в эти жуткие и длинные минуты. Ли был задержан при попытке бежать через заднее окно. Язык Маклина, ухо и нос лежали в карманах обезумевшего. Различные части тела погибшего мужчины, в том числе его глаза и часть сердца были поглощены «зомби».

После жестокого нападения при разбирательстве случившегося, Винс Ли сказал, что Маклин был одержим «силой зла», во что он искренне верил. Позже он добавил, что часто слышал «голос Бога», и ему было известно о неизбежной атаке сил зла. Все им совершенное лишь акт самозащиты, как пояснял сам безумец. На суде в 2009 году, его определили жить в центре психического здоровья Селкирка. Согласитесь, это необъяснимое и отвратительное происшествие, пугающе похоже на действие зомби-вируса, как мы это себе представляем.

Китай кажется тоже страдает от нападений зомби. Атака зомби здесь случилась в 2012 году в городе Вэньчжоу, на юго-востоке Китая. Водитель автобуса известный как Донг внезапно выскочил из кабины на людной улице и замер перед автомобилем под управлением женщины.

Женщина терпеливо ждала человека, чтобы продолжить движение дальше, но была потрясена, когда мужчина вскочил на капот её автомобиля с искаженным в свирепости лицом. Он начал прыгать на капоте и яростно кидаясь на лобовое стекло рычал как самый кровожадный зверь.

Перепуганная женщина (а кто бы не испугался?) выпрыгнула из машины, пытаясь спастись бегством. Однако, охваченный «синдромом зомби» человек стремительным прыжком свалил её на землю и начал яростно грызть лицо жертвы.

Прохожие в шоке смотрели на кровавое сумасшествие, некоторое время слушая крики боли и отчаянные призывы к помощи.Нереальность реальности: Люди, зомбированные колдунами Вуду.

Некоторые люди подбегали помочь, пытаясь одолеть неистовствующего водителя автобуса, но были отброшены варварской яростью и, казалось бы, сверхчеловеческой силой мужчины.

Прибывшие на место происшествия полицейские не без труда смогли задержать Донга и остановить локальный зомби-апокалипсис. Поначалу предполагали, что мозг «зомбированного» был под управлением мощного наркотика. Но как затем выяснилось, в его кровеносной системе был «залит» лишь алкоголь.

Суеверные местные жители утверждали, что мужчина был одержим признаком или демоном, — дескать в него вселился какой-то злобный дух. Пострадавшая пережив страшное нападение нуждалась в серьёзной пластической хирургии, чтобы восстановить изгрызенное лицо.

Инфицированные зомби вирусом.В том же 2012 году, подобное зомби-явление случилась в переполненном китайском поезде метро. Все началось достаточно привычно: двое пассажиров начали спор по поводу доступного места, что произошло между молодым человеком и 67-летним мужчиной. Аргументы в споре быстро кончились и дело перешло к рукопашной схватке. А затем едва ли не ад вырвался на свободу в поезде подземки…

Аргументы в споре быстро кончились и дело перешло к рукопашной схватке. А затем едва ли не ад вырвался на свободу в поезде подземки…

Старший по возрасту мужчина, как утверждается, впал в животную ярость, начав злобно и безжалостно кусать лицо молодого человека. Когда попутчики пытались вмешаться, обезумевший начал рычать и щелкать зубами на их лица. В глазах монстра была такая первобытная жажда решимости убийства, что это побудило людей отступить, ожидая приезда соответствующих органов власти.

Причудливое дело, но ко времени прибытия полиции, ссора себя уже изжила, и оба мужчины были спокойны и расслаблены. Молодой человек с укусами на лице и покусавший его просто извинились(!), и поскольку у них нет взаимных обвинений, то они просят разрешения разойтись по домам.

Интересно отметить, что 2012 год был предсказанной датой одного из самых хорошо разрекламированных апокалипсисов.

В мае 2012 года 31-летний житель Майами по имени Руди Юджин внезапно и без предупреждения напал на бездомного Рональда Поппо, предварительно срывая с себя одежду кусками. По словам очевидцев, Юджин, разрывая одежду жертвы начал грызть лицо бездомного и рвать руками его тело как дикий зверь.

По словам очевидцев, Юджин, разрывая одежду жертвы начал грызть лицо бездомного и рвать руками его тело как дикий зверь.

Юджин слева и его жертва Рональд справа

Приехавшие полицейские увидели разодранное зубами лицо Рональда. В этот момент зомби с удовлетворением жрал прижатого к земле человека. Игнорируя приказ полицейских прекратить безумство, Юджин щелкал на офицера окровавленной челюстью. После нескольких предупреждений полицейский открыл огонь на поражение.

По словам одного из очевидцев инцидента, когда первый выстрел достиг цели, Юджин просто поднял голову и зарычал, как зверь. Словно в ужастике полоски плоти свисали с его зубов и полости рта, когда он рычал. Полицейский продолжал стрелять вновь и вновь, и выстрелы, казалось, не многое могут сделать, чтобы остановить невозможное действо.

Агрессор упал на землю лишь после 6 огнестрельных ранений(!), так и не оторвавшись от тела жертвы. Кровь там была повсюду…

Юджин умер от травм на месте, пострадавший от зомби Рональд был доставлен в больницу, где было установлено, что около 80% его лица превратилась в кровавое месиво. Левый глаз полностью исчез в желудке «зомбированного», лишь правый глаз сохранился в диком происшествии. Мужчина выжил, но навсегда останется обезображенным от шокирующего нападения.

Левый глаз полностью исчез в желудке «зомбированного», лишь правый глаз сохранился в диком происшествии. Мужчина выжил, но навсегда останется обезображенным от шокирующего нападения.

Власти сначала подозревали, что злоумышленник «зомбировался» от каких-либо лекарств, спровоцировавших серьезные приступы агрессии, паранойи и галлюцинации, которые придали ему сверхчеловеческие силы и устойчивость к боли. Но проведенная токсикология установила лишь слабое содержание марихуаны.

Многие были озадачены и не смогли понять, в силу чего мужчина превратился в плотоядного монстра, проявив изумляющую выносливость под градом выстрелов. Мотив для пугающего нападения и поведения, а также выносливости и силы по-прежнему остаётся загадкой.

Монстр сказал: Я бессмертный.Не менее жутко событие произошло во Флориде. В 2016 году Мишель М. 53-трех лет и Джон С. 59 лет, мирно предавались отдыху в гараже, превращенный мужчинами в своего рода гостиную зону. Здесь мужчины частенько сиживали вечерами. Так было и в тот вечер, когда 19-летний второкурсник государственного университета по имени Остин Харроув выскочил из ниоткуда и с животной яростью набросился на мужчин без видимой причины.